Polscy użytkownicy ruterów marki TP-link narażeni są na rzadko ostatnio spotykany atak związany z podmianą adresów serwerów DNS i próbą nakłonienia do zainstalowania złośliwego oprogramowania na komputerze.

Od co najmniej tygodnia trwa oryginalny atak na polskich posiadaczy urządzeń TP-Link. Atakujący podmienia serwery DNS by przekierować użytkownika na stronę zachęcającą do instalacji złośliwego oprogramowania.

Nieśmiertelne DNSy

Atak jako pierwszy opisał CERT Orange Polska. Jego pracownicy trafili na stronę nakłaniającą użytkowników do instalacji złośliwego oprogramowania pod pozorem konieczności aktualizacji rutera TP-Link. Choć CERT Orange wskazuje, że złośliwy plik udający aktualizację skompilowany został 25 października, znaleźliśmy ślady ataku jeszcze o 2 dni wcześniejsze.

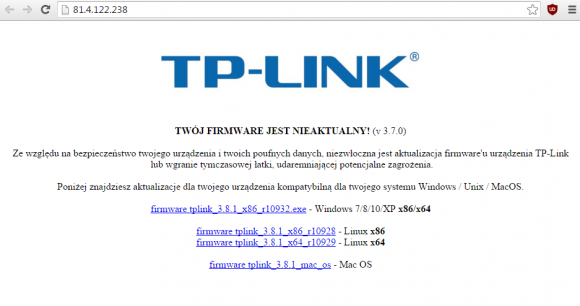

Nie znamy jeszcze metody za pomocą której atakujący uzyskują możliwość zmiany ustawień serwerów DNS, jednak nie da się ukryć, że co najmniej część urządzeń musi być nadal podatna na błąd pozwalający nieautoryzowanym użytkownikom na taką manipulację. Rutery, na których zmieniono ustawienia DNS, przekierowują każdą próbę wejścia na dowolną stronę WWW na serwer atakującego. Użytkownik, bez względu na to, czy korzysta z komputera czy z telefonu podłączonych do zainfekowanego rutera, widzi następującą witrynę:

Strona znajduje się pod adresem http://81.4.122.238/, jednak na zainfekowanym ruterze widoczna jest pod każdym otwieranym adresem.

Treść strony wygląda następująco:

Ze względu na bezpieczeństwo twojego urządzenia i twoich poufnych danych, niezwłoczna jest aktualizacja firmware’u urządzenia TP-Link lub wgranie tymczasowej łatki, udaremniającej potencjalne zagrożenia.

Poniżej znajdziesz aktualizacje dla twojego urządzenia kompatybilną dla twojego systemu systemu Windows / Unix / MacOS.

firmware_tplink_3.8.1_x86_r10932.exe – Windows 7/8/10/XP x86/x64

firmware_tplink_3.8.1_x86_r10928 – Linux x86

firmware_tplink_3.8.1_x64_r10928 – Linux x64

firmware_tplink_3.8.1_mac_os – Mac OS

Komunikat jest najeżony błędami językowymi, jednak zawiera działające linki do plików binarnych.

Złośliwy plik

Poniżej zamieszczamy kilka istotnych informacji na temat złośliwego pliku (każdy z linków prowadzi do tego samego pliku):

- nazwa: firmware_tplink_3.8.1_x86_r10932.exe

- MD5: a0e2170f8f914d00eab08f7b3019d4ac

- VirusTotal

- Hybrid Analysis

- Malwr

- pierwsza obserwacja na VT: 2015-10-30 11:50

- serwer C&C: 213.152.162.94, port 3837

Szczególnie ciekawy jest serwer C&C, znajdujący się w infrastrukturze firmy AirVPN świadczącej również usługi odwrotnego DNS ukrytego za VPN. Na ten adres IP (i port 3835) trafiliśmy w trakcie analizy ataku z końca sierpnia i początku września tego roku, który opisaliśmy w artykule Uwaga na nową falę ataków na internautów. Tym razem Roksa, pozwy i faktury. Niewykluczone, że za dzisiejszym atakiem stoi ten sam autor, co we wrześniu. Sam złośliwy program wydaje się być prostym koniem trojańskim (dostępnym w serwisie HackForums), którego głównym zadaniem jest przechwytywanie haseł użytkowników.

Komentarze

Już myślałem, że się wysilili na tyle, by infekować Linuksa i OS X, a jednak linki kierują do tego samego pliku .EXE

Patrząc na poziom językowy Polaków, to nie jest tak źle z tym komunikatem. Jest wręcz lepiej niż przeciętne teksty w typowo newsowych mediach czy urzędowe łamańce. Moim zdaniem błędy w komunikacie nie są powodowane przez ułomność językową, a przez pośpiech i brak korekty.

W Polsce popularny jest jeden z najtańszych modeli: TL-WR740N v4. I działa na nim całkiem sprawnie DD-WRT :) Ostrzegam tylko przed najnowszymi buildami – przez wiele miesięcy kolejne wersje miały problem z DHCP. Tak więc jeśli ktoś się zdecyduje, to najlepiej użyć wersji proponowanej przez witrynę DD-WRT, a nie nocnych buildów.

Albo Gargoyle i zamiast 740N lepiej wziąć 841ND ze względu na dwie anteny (są w podobnej cenie).

Gargoyle to tylko gui (tak jak LuCI). Powinieneś napisać openwrt. Idź się doucz i dopiero pisz.

Oryginalna strona TP-LINKa też ma błędy. ;)

http://www.tp-link.com.pl/search/?exact=1&q=TL-WR740N

„Wypierz wersję sprzętową urządzenia i naciśnij Idź, aby wyświetlić wszystkie informacje i dokumenty dotyczące tego produktu.”

Dzięki za informację! Bardzo przydatna! Trzeba uważać na hakerów i innych oszustów. Pozdrawiam – Andrzej.

Patrząc po analizie z VirusTotal faktyczne plik został utworzony 25-10-2015 łącznie z informacją o architekturze komputera podczas kompilacji pliku.

header basic information

Target machine Intel 386 or later processors and compatible processors

Compilation timestamp 2015-10-25 16:50:39

Link date 5:50 PM 10/25/2015

Może atakujący zmieniał konfigurację lub IP CC.

Zastanawia mnie fakt dlaczego Ci polscy „blacklamehat’ci” używają tak mało wyrafinowanych kodów. Nawet przy tak wymyslonej niegłupio kampanii.

Pozdrawiam

Co rozumiesz przez mało wyrafinowany kod? Poziom wyrafinowania ataku zależy od „targetu”. Nikt nie będzie się wysilał dla kilku dociekliwych gości od bezpieczeństwa, skoro cała reszta nawet nie wie co to jest ruter, firmware itp. Przestępcy też kierują się rachunkiem ekonomicznym i dokładnie analizują atak pod kątem finansowym. Tak w ogóle to są jeszcze jacyś pasjonaci, którzy się włamują dla przyjemności a wirusy piszą dla zabawy?

Będzie jeden więcej jak w końcu wykombinuję od czego zacząć, żeby się za to wziąć ;)

ja tez nie wiem co to jest 'ruter’

To atak nie tylko na urządzenia tplink, widziałam go osobiście na kilku zhone gponach światłowodowych, tak na marginesie miały domyślne hasła

@MatM

Mało wyrafinowany kod polega na szybkiej detekcji przez antywirusy ten akurat był bardzo kiepski licząc wynik po jego wrzuceniu… sposób jego działania jest łatwy do wykrycia i analizy. Jest gotwcem powielonym przez scriptkiddy.. cały fun polega na napisaniu kodu który będzie nie wykrywalny oraz utrudni analizę ;) kod piszesz dla siebie nie po to żeby kogoś okraść tylko bawić się z antywirusami ;)

@Merc

Zacznij od dużego rozpędu a zawsze ściana się znajdzie..

Sam atak jest banalnie prosty. Czemu? 95% domowyc routerow jako hasla panelu administracyjnego uzywa domyslnego loginu jak i hasla.

Kogo to wina? Operatorow oraz producentow. Nauczyli sie juz jak zabezpieczyc wi-fi (haslo naklejone na obudowe roitera). Czas zanrac sie za zabezpieczanie panelu arministracyjnego przy uzyciu losowego hasla + naklejka obok hasla do wi-fi.

Swoja droga: jestem ciekaw czy w przypadku „hacku” metoda na podmieniony DNS mozna by przed sadem wygrac sprawe o zaniedbania bezpieczenstwa przez producenta? (Lub operatora)? W USA zapewne sprawa wygrana z „default-u”

Wczoraj w zaprzyjaźnionej kancelarii przeglądałem konfiguracje tego cholernego routera i nie wiem czy czasem orange nie zmieniał hurtowo ustawień, bo mam tam teraz na sztywno wpisane poprawne DNSy, a nie ustawiałem tego osobiście….

Nie jestem fachowcem od zabezpieczeń. Mam w domu router światłowodowy powieszony przez dostawcę. Jako klient nie mam do niego dostępu. Czy powinienem podpiąć swoją sieć do niego przez własny, żeby mi nikt z zewnątrz nie wlazł?

„kompatybilną dla twojego systemu systemu”

Moim zdaniem autor tekstu jest z Podlaskiego.

A co tam,mam chwilkę to napisze,może się komuś przyda :) Znajomy miał dokładnie to samo lub coś bardzo podobnego,lecz na PC nie dostawał przekierowań prawdopodobnie ze względu na pakiet płatnego antywirusa,który jak się okazało miał własne DNS i wszystko przekierowywał :) Wyszło to na jaw gdy będąc u niego połączyłem się do jego Wifi poprzez swój telefon,czego on nigdy nie robił,i tutaj zrobiło się ciekawie bo telefon nie wyrabiał się z otwieraniem stron na,które byłem przekierowywany setki razy,każda oczywiście inna i informująca jeśli nie o braku aktualizacji,które MUSISZ pobrać,to o tych do apek,których nawet nie masz,także do wysyłania płatnych sms w zamian za odblokowanie dostępu,śród setek otwartych zakładek była również ta informująca o braku aktualizacji do tp-linka.Wtedy znajomy odkrył,że można było być posiadaczem syfu nawet nie wiedząc o tym,a przecież twórca wciąż ulepszał i modyfikował swój kod,a dostęp do kontroli nad ruterem oraz DNS umożliwia przechwytywanie prawie całego naszego ruchu sieciowego.Pamiętam,że było to nawet dość uparte bo zmiana samego DNS jak i dynamiki IP czy też ich ustawień oraz innych ustawień nic nie dawała bo ktoś miał zdalny dostęp do panelu administrowania routerem i co raz przywracał sobie ustawienia,które mu pasowały :) Pomogło dopiero postawienie duplikatu sieci ze zmienionym dostępem od panelu bez wcześniejszego łączenia z siecią.Myślę,że działało to na banalnej zasadzie „chybił trafił” odnoszącej się do paneli ruterów wpisując najbardziej powszechne hasła i loginy aż w końcu trafiło,w tym także fabryczne admin/admin,które miał znajomy.

Dla nie pewnych,posiadaczy sprzętu firmy TP-Link,którego sami nie montowali :

1.Używając przeglądarki internetowej wchodzimy na adres 192.168.1.1

2.Widzimy okienko zdalnego dostępu do rutera i jego ustawień.

3.Wpisujemy docelowe fabryczne dane logowania czyli admin/admin lub Admin/Admin ewentualnie Admin/12345

4.Jeśli nie dostajemy dostępu to dobrze,oznacza to,że dostęp do rutera jest zabezpieczony innym loginem i hasłem niż te,które są po wyjęciu sprzętu prosto z pudełka.

5.Gdyby udało nam się wejść,polecam jak najszybciej zmienić hasło,teoretycznie od razu powinno to odciąć komuś dostęp,ale nie zawsze,tak jak w przypadku mojego znajomego.Wtedy podłączamy ruter do komputera,absolutnie nie łącząc się przy tym z siecią(WAN),jedynie połączenie (ruter PC) kablem LAN. Połączenie z siecią jeszcze przed konfiguracją sprawi,że nawet nie zdążymy wejść do panelu a już na nowo złapiemy syf.

6.Po podłączeniu wchodzimy do konfiguracji na nowo (punkty 1-3)

7.Po dostaniu się do panelu w zakładce Access Management lub Access Control zmieniamy dane do logowania z admin/admin na inne lub całkowicie blokujemy zdalny dostęp do niego,korzystając z dostępu polecam także zmianę DNS na te googli jeśli nie mamy antywirusa,który przekierowuje nas na własne.

8.DOPIERO TERAZ możemy podłączyć do naszego urządzenia kabel WAN oraz czy to za pomocą sterownika czy panelu zachować starą lub stworzyć nową sieć.

Mam nadzieję,że komuś się przyda bo jak widać można udostępniać komuś swój ruch sieciowy,nawet o tym nie wiedząc,a twórca mając dostęp do sieci wciąż testuje i modyfikuję swój kod,który staję się coraz lepszy. Pozdrawiam