Przestępcy atakujący Wasze konta bankowe nie ustają w wysiłkach. Tym razem wzięli na celownik osoby szukające pracy w serwisie OLX i wymyślili, w jaki sposób zainfekować ich telefony złośliwym oprogramowaniem.

Choć cel przestępców pozostaje bez zmian, to często zmieniają metody ataków. My je identyfikujemy, opisujemy i Was ostrzegamy, a przestępcy, gdy widzą, że dana metoda traci na skuteczności, wdrażają nowe pomysły. Oto kolejny z nich – „na copywritera”.

Atrakcyjna praca

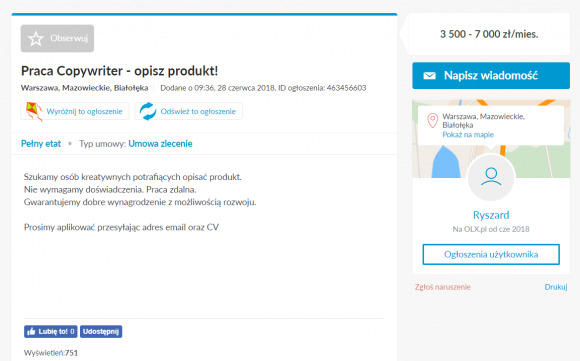

Zaczyna się od ogłoszenia w serwisie OLX, w którym poszukiwany jest copywriter. Tytuł ogłoszenia to „Praca Copywriter – opisz produkt!„. Wygląda tak:

Nie wymagamy doświadczenia. Praca zdalna.

Gwarantujemy dobre wynagrodzenie z możliwością rozwoju.

Prosimy aplikować przesyłając adres email oraz CV

Jak widzicie, oferta jest dość atrakcyjna. Jeśli wyślecie swoje CV, w odpowiedzi otrzymacie następującą wiadomość z adresu [email protected]:

Aplikacja uruchamia sie (powoli/normalnie/szybko/nie uruchamia się).

Opisać wygląd pierwszego ekranu aplikacji.

Sprawdzić czy są błędy językowe.

Obecnie potrzebujemy 4 osób. Opis pierwszych dwóch aplikacji bedzie decydował o zatrudnieniu

Sprawdzamy umiejętność obsługi systemu android oraz instalowania aplikacji. Sprawdzenie wybranych przez nas aplikacji nie powinno trwać dłuzej niz 15minut.

Wynagrodzenie przez pierwsze 3 miesiące to 2800 zł netto. Docelowe wynagrodzenie to 6500 zł netto. Praca zdalna lub w naszej siedzibie w Warszawie. Aby przejść do kolejnego etapu rekrutacji ,prosimy wykonać zadanie testowe. Poniżej jest jedna z aplikacji do przetestowania. System android.

http://testeraplikacji.com/tester2/

Zadania: Znaleźć błędy, literówki.

Zdać raport jak aplikacja zachowuje się na urządzeniu (proszę podać numer wersji androida).

Aplikacja musi być zainstalowana minimum 4 dni. Codziennie minimum raz włączona i sprawdzona.

W przypadku braku zatrudnienia wypłacamy 50zł w postaci przelewu. Prosimy o podanie numeru konta do wypłat.

Pozdrawiamy.

Dział HR

Okazuje się zatem, że za lekką i prostą zdalną pracę możemy otrzymać całkiem spore wynagrodzenie. Idziemy zatem dalej i patrzymy na firmową stronę WWW:

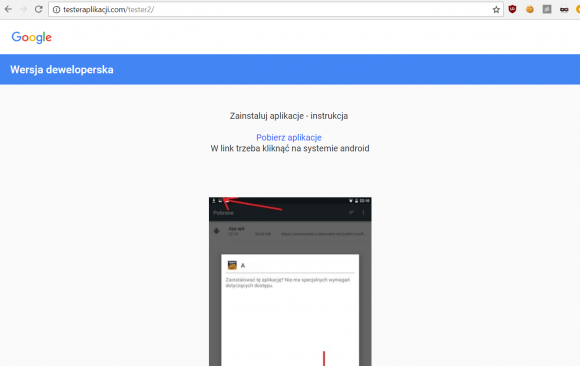

Testuj, raporotuj, żyj. Najwyraźniej autorowi zabrakło trochę weny. Warto zauważyć, że domena i wpis powstały w pierwszej połowie maja. Gdy klikamy na otrzymany w e-mailu link do pobrania aplikacji, otrzymujemy dokładną instrukcję, jak zainstalować aplikację spoza sklepu Google.

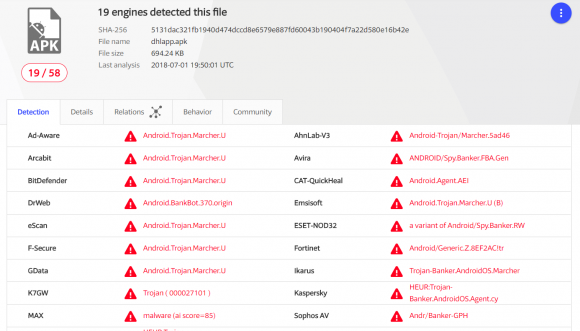

Jeśli pobierzemy plik dhlapp.apk, warto wrzucić go do serwisu VirusTotal. Wynik nie pozostawia wątpliwości – to bankowy koń trojański, który spróbuje wykraść nasze dane logowania do konta, a następnie ukradnie SMS-y z kodami autoryzacyjnymi.

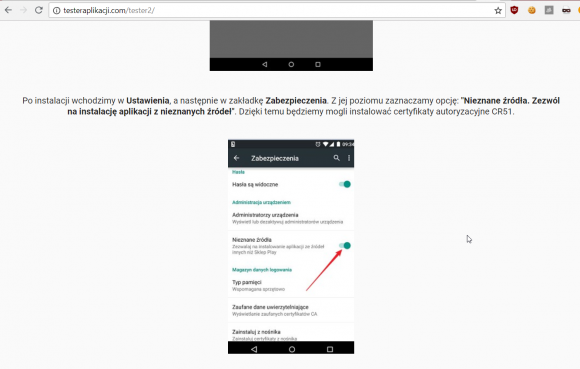

Jak wygląda próba instalacji na Androidzie? To zależy od wersji. Nowsze (na pewno 8+) potrafią rozpoznać aplikację jako złośliwą, a 6 i starsze niekoniecznie sobie z tym radzą. Najpierw trzeba włączyć instalację oprogramowania z zewnętrznych źródeł (nigdy tego nie róbcie!).

Następnie Play Protect obroni skutecznie nasz telefon i uniemożliwi instalację złośliwego oprogramowania.

Jeśli jednak mamy starszego Androida (lub wyłączoną usługę Play Protect), instalacja się uda, a aplikacja poprosi o uprawnienia administratora urządzenia.

Po dodaniu wszystkich uprawnień jedynym objawem działania aplikacji są dziwne, nieklikalne komunikaty w menu powiadomień. Złośliwa aplikacja odezwie się dopiero, gdy wykryje na telefonie aplikację bankowości internetowej, wyłudzi dane do logowania do banku i okradnie konto ofiary.

Relacja ofiary

Jak wygląda taki atak oczami ofiary? Przeczytajcie relację naszego Czytelnika.

Podsumowanie

Oferty zbyt dobre, by były prawdziwe, nie są prawdziwe. Nie instalujcie aplikacji spoza sklepu producenta. Wymieńcie telefon na taki, który ma Androida 8 lub nowszego. Albo kupcie iPhone’a i zapomnijcie o problemach ze złośliwymi aplikacjami.

Co możecie z tym materiałem zrobić?

- Pokażcie to znajomym, którzy potrzebują trochę pomocy w rozpoznawaniu takich ataków.

- Użyjcie w swojej firmie – wszystkie zrzuty ekranu są do Waszej dyspozycji, bez znaków wodnych. Edukujcie!

- Jeśli potrzebujecie pomocy w edukacji pracowników – przyjedziemy, pokażemy kilkadziesiąt podobnych ataków i nauczymy, jak na nie reagować.

Komentarze

>Wymieńcie telefon na taki, który ma Androida 8 lub nowszego

serio? Czyli Nokia 3310 jest nadal podatna?

Zapomniałeś o stacjonarnych i satelitarnych.

Serio?

On zapomniał? :)

Do dzisiaj używam K800i, ponieważ E52 została utopiona.

Możecie pisać, że jestem staroświecki, ale dobrze mi z tym. :)

Jak zainstalujesz na niej Androida to tak.

Idź być zabawny gdzie indziej.

Bo bez Andka nie mogę żyć?

Normalnie muszę go mieć, by dzwonić?

Weź się ocknij.

No i jak ja mam korzystać z F-Droida z wyłączoną instalacją z nieznanych źródeł?

O S T R O Ż N I E

Jak? W OGÓLE :)

Toż to starzyzna jakaś:

https://securitybrief.com.au/amp/story/released-android-malware-source-code-used-run-banking-botnet/

„Albo kupcie iPhona i zapomnijcie o problemach ze złośliwymi aplikacjami”

Wyjątkowo słabe i żenujące stwierdzenie…

Za to praktyczne i prawdziwe.

To ja poczekam na te iPhone-y w promocji, bez folii ;)

Masz na myśli te, które z tira spadły?

„Nie instalujcie aplikacji spoza sklepu producenta.”

Najlepsza porada. Resztę traktuję jak ironię ;).

W samym Google Play jest wystarczająco dużo mających na bakier z zaufaniem aplikacji, żeby jeszcze instalować coś z dziwnych źródeł.

I jaki naiwniak by uwierzył, że za taką pracę zarobi ponad 6 klocków na rekę? :)

„I jaki naiwniak by uwierzył, że za taką pracę zarobi ponad 6 klocków na rekę? :)”

To proste, wystarczy odpowiednio dużo oglądać TV lub czytać portale na O,I,W,X,Y.

Okradać ludzi, którzy próbują sobie dorobić, ergo – brakuje im kasy. Wyjątkowo pomysłowe i wyjątkowo słabe.

„Albo kupcie iPhone’a i zapomnijcie o problemach ze złośliwymi aplikacjami.” Z tym tekstem bym się wstrzymał… Była już akcja z podmienionym plikami w kompilatorze którego używali niektórzy developerzy aplikacji dla iOS. Fakt, pobierali go z innego źródła niż strona apple ale IMHO nie możesz być pewny w 100% ŻADNEJ aplikacji. Lepiej po prostu pomyśleć przed instalacją czy naprawdę potrzebujemy 6 aplikacji typu latarka albo 5 typu oszczędzaj akumulator. Chyba bezpieczeństwo by wzrosło gdyby wszystkie aplikacje były płatne ;-) Nic tak nie zniechęca do instalacji zbytecznych aplikacji jak konieczność zapłacenia za nie.

Czyli „nie wsiadajcie do samochodów bo ktoś miał kiedyś wypadek”. Była JEDNA akcja z podmienionym kompilatorem z nieoficjalnego repozytorium a zainfekowane aplikacje nie kradły pieniędzy, tylko wyświetlały reklamy i 99% z nich było tylko na rynek chiński. W sklepie Apple nie było ŻADNEJ aplikacji kradnącej pieniądze z kont Polaków. W sklepie Google było ich multum.

„Albo kupcie iPhone’a i zapomnijcie o problemach ze złośliwymi aplikacjami.”

najlepiej to nie włączajcie internetu w telefonie bo tam są wirusy

Android jest bezpieczny tylko trzeba nie być skończonym idiotą co pobiera wszystko jak leci nie czyta do czego daje uprawnienia i potem płacz że nie działa. ios jest „bezpieczny” na zasadzie „dajmy jak najmniej funkcji to nie będzie czego zepsuć” i dzięki takiemu myśleniu na iosie nie można przeglądać plików ani nawet dać innego launchera

Ale wiesz, że Twoje umiejętności, odczucia i potrzeby nie są tożsame z umiejętnościami, odczuciami i potrzebami całej reszty populacji?

Umiejętności takie jak czytanie co się akceptuje?

Takie osoby po prostu nie powinny mieć dostępu do smartfonów…

@Adam

Right. Czyli już wiemy do jakiego targetu są kierowane iPhony :)

Ale… ten target chyba nie czytuje Z3S?

9% odsłon strony jest bezpośrednio z iPhona

Ten target czytuje z3s – sent from my iPhone