Od paru dni trwa fala ataków na klientów polskich banków, w której złodzieje wdrożyli kilka innowacji mogących zmylić ofiary. Warto poznać nowy scenariusz i pokazać go rodzinie oraz mniej świadomym zagrożeń znajomym.

Ostatnie lata niestety przyzwyczaiły nas do ataków typu Dotpay / PayU, gdzie scenariusz zdarzeń był do bólu powtarzalny, lecz nad wyraz skuteczny. Najwyraźniej jednak opatrzył się już ofiarom, ponieważ właśnie obserwujemy dość istotne zmiany na kilku jego etapach.

Etap pierwszy – dodatkowe kroki

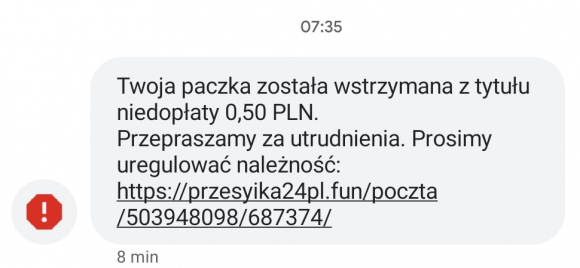

Choć o zmianach słyszeliśmy od paru dni, to dopiero dzisiaj trafiliśmy na aktywną usługę przestępców, a wszystko dzięki tweetowi Arkadiusza. Otrzymał on takiego SMS-a:

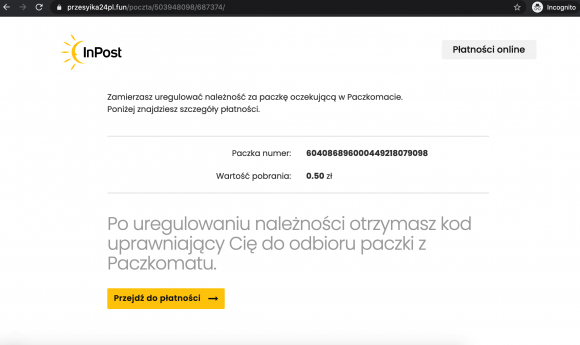

Link, zamiast prowadzić jak zwykle prosto do panelu płatności, prowadzi do strony wykorzystującej markę InPost.

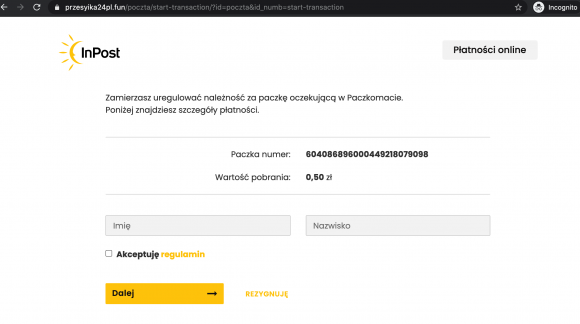

Z technicznego punktu widzenia ten krok jest zupełnie niepotrzebny – jego zadaniem jest wciągnięcie ofiary w scenariusz oszustwa. Kolejny etap to pozyskanie danych ofiary.

Pod linkiem z regulaminem nie ma regulaminu, ale kto czyta regulaminy… W tym miejscu złodzieje pozyskują imię i nazwisko ofiary, które zostaną użyte w kolejnym kroku.

Etap drugi – inny pośrednik płatności

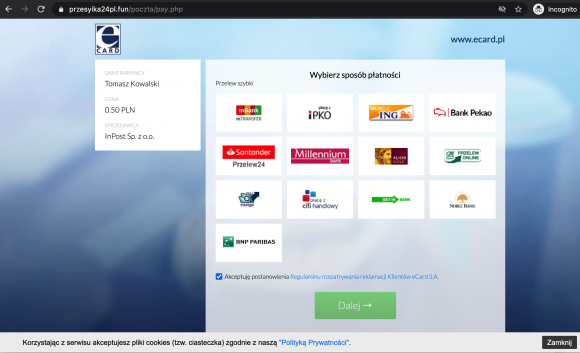

Przechodzimy do samej kradzieży danych dostępowych do systemów bankowych i tu kolejna niespodzianka – zamiast tradycyjnie podrabianych stron Dotpay, PayU lub dużo rzadziej wykorzystywanego Przelewy24 trafiamy na fałszywy panel firmy eCard.

Być może ma to osłabić czujność ofiar, bombardowanych informacjami o podrabianych panelach Dotpay czy PayU. Wybór banków jest relatywnie niewielki, ale obsługiwane są te największe.

Etap trzeci – aplikacja zamiast konta

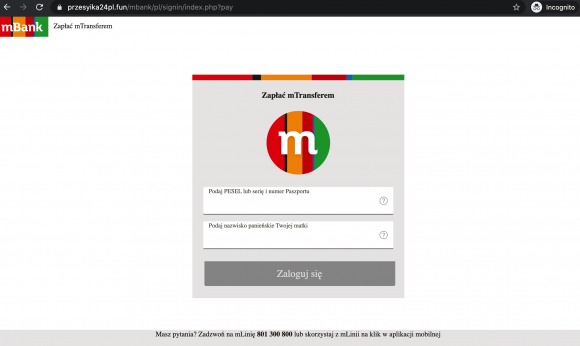

Najciekawsza z punktu widzenia zwalczania tego zjawiska po stronie banków jest innowacja w przypadku, gdy ofiara okaże się klientem mBanku. Zamiast wyłudzać login i hasło, przestępcy próbują wyłudzić PESEL oraz nazwisko panieńskie matki.

Po co im te dane? Wyjaśnienie znaleźć można na kolejnym kroku oszustwa.

Prośba o przepisanie kodu z wiadomości głosowej w połączeniu z wcześniejszym wyłudzeniem PESEL-u i nazwiska panieńskiego matki dość jednoznacznie wskazuje na próbę nieautoryzowanej aktywacji aplikacji mobilnej banku w imieniu ofiary.

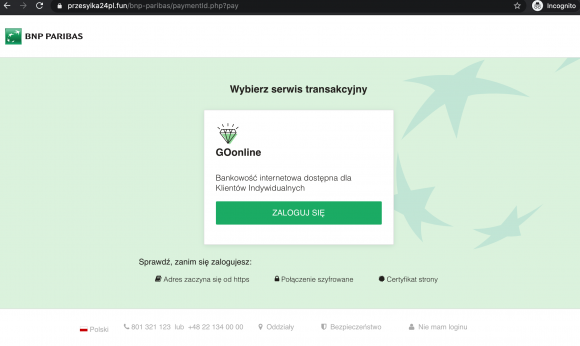

Co ciekawe, w pozostałych bankach scenariusz idzie w dobrze znaną stronę wyłudzenia loginu i hasła, np. w ING:

czy BNP:

Podsumowanie

Nowe elementy, wprowadzone w tym ataku, takie jak wstępne pozyskiwanie danych klienta przez podszycie się pod InPost, użycie marki eCard czy wyłudzenie danych do aktywacji aplikacji mobilnej mBanku, mogą sprawić, że mniej świadome osoby, uczulone już wieloma komunikatami, by uważały na fałszywego Dotpaya czy PayU, ponownie dadzą się złapać w sidła włamywaczy. Przekażcie zatem to ostrzeżenie potencjalnym ofiarom, by odświeżyły swoją wiedzę o najnowszych atakach.

Komentarze

Jakim certyfikatem uwierzytelniona jest domena przysyika24pl.fun?

„Twoja”, „Cię”, „Dzień dobry”. Co to za język? Od kiedy to jesteśmy „na Ty”? Brakuje jeszcze tylko zdrobnień typu paczuszka, przesyłeczka, kliencik. Wywalam taki chłam od razu, nawet jeśli byłby oficjalną korespondencją banku.

„Dzień dobry” to dla Ciebie za mało formalne w komunikacji banku z klientem? Musisz być pracownikiem uczelni, bo to chyba jedyni ludzie tak przewrażliwieni na tym punkcie.

Co Szanowny Pan proponuje zamiast 'Dzień dobry’; czy 'Tak, Panie’ będzie akuratne?

@Piotr

przesyika24pl.fun. „Przysyika24pl.fun” zwróciłaby uwagę. Rzeczywiście nie zauważyłem podmiany „l” na „i”.

Zastanawiam się czy w tym procederze nie biorą udziału psychologowie, lingwiści czy inni specjaliści od generowania złudzeń językowych. Może warto przyjrzeć się temu towarzystwu?

Nie przesadzajmy, to nie wymaga nadludzkich umiejętności. Po prostu bandyci to nie są idioci, jak chciałoby się widzieć prostego rzezimieszka. Mają wyczucie, intuicję, wiedzę i przede wszystkim są często niezwykle zręcznymi manipulantami.

Co prawda przeciętny zdrowy, w średnim wieku, i ogólnie w miarę rozgarnięty człowiek nie da się nabrać na takie lewizny. Ale jest spore grono osób, które nie wpadają w taką przeciętność. Głównie osoby starsze lub chciwe na okazje, bo chciwość i chęć oszczędzenia złotówki zaślepia im ocenę sytuacji. A jeszcze do tego to stępienie własnej ostrożności przez klikanie wszystkiego w telefonie bez czytania, bo komu się chce czytać jak już na koncie społecznościowym trzeba lajkować następne bezużyteczne wpisy. Tak to jest.

Nie winiłbym lingwistów za tendencję społeczeństwa do bycia otępiałym :).

bez przesady podmiana „l” na „i” to powszechna metoda

Jaki jest cel podmiany 'l’ na 'i’ skoro TLD i tak już jest „lewe”? Cyberki zarejestrowały tyle domen że się skończyły wolne? :)

No i cały wysiłek jak krew w piach, bo ostrzegaliśmy przed Dotpay i PayU, a oni zrobili ten ecard…

Getinu jakoś nie ruszają

Polecam u nich konto zabezpieczenia mają dobre.

Zakupy w google play bank dzwoni potwierdzić czy chce kupić za 32 dolce

Getin jest na obrazku, trzeci od góry i trzeci od lewej

Getin to taki bank ze złodzieje się boją… Jeszcze jak by zaczęli okradać to Getin by ich wydoił.A może złodzieje się zlitowali na ludźmi z getina bo bank ich juz dostatecznie doi

mBank wymaga dodatkowej weryfikacji, np. kod pin z innego urządzenia, kod z maila (można go odczytać dopiero po podaniu kodu z SMS), kilka cyfr z nr karty czy hasło do serwisu transakcyjnego.

I albo system nam nie aktywuje aplikacji albo nałoży niski limit na kwotę przelewów.

Znalazłem najlepszy sposób, (na tę chwilę) pozbyłem się maila i radzę to wszystkim :)

Eeeee? To przychodzi SMS’em. :)

Z eCardem jest taki problem, że nawet ich prawdziwa strona wygląda jak scam.

Już sam link śmierdzi z daleka, ale co z tego, że ja bym się nie nabrała, skoro moi rodzice już spokojnie by mogli… Staram się im przekazywać takie info najszybciej jak się da, bo często korzystają z paczkomatu i nawet nadają sami paczki, ale jak oszuści dysponują tyloma wariantami działań, to trochę jak walka z wiatrakami. :(

Ha. Wspominasz o rodzicach. A co powiesz na goscia, 36 lat, obeznanego ze wspolczesnym swiatem, ktory na tego typu przestrogi i zalecenia odpowiada „bujdy na resorach”. Czekam tylko dnia w ktorym znikna mu pieniazki z konta.

Ja nie wiem, że się ludzie nabierają na coś takiego. Inpost jest bardzo profesjonalną firmą, czytajcie uważnie komunikaty ze strony Inpostu!

Ja mam tylko tyle do powiedzenia: BLIK i po kłopocie z fałszywymi panelami płatności wyłudzającymi dane logowania do banków.

no to dorobiamy okienko wymagające zalogowania się do banku w celu dodatkowego potwierdzenia transakcji „blikiem” ;)

SMS od „Deliver24”

Zbyt niska oplata przesylki. Zaplac 1,19 zl aby zamowienie zostalo zrealizowane. https://fakturowanie24.net/F808sMJmG7TFEGi1/rxT5lP