Trwa właśnie nowa kampania przestępców skierowana do przedsiębiorców. Tym razem autor kampanii podszywa się spółkę PKO Leasing i wysyła do internautów rzekomą fakturę – a tak naprawdę konia trojańskiego.

Przedsiębiorcy stają się coraz częściej celem ataków przestępców. Część złodziei i szantażystów, zamiast rozsyłać swoje ataki masowo do wszystkich internautów, wybiera listy adresowe wykradzione z branżowych serwisów i celuje swoje kampanie tylko w firmy i osoby prowadzące działalność gospodarczą zakładając, że osiągną tam większe zyski. Przykład takiego ataku znajdziecie poniżej.

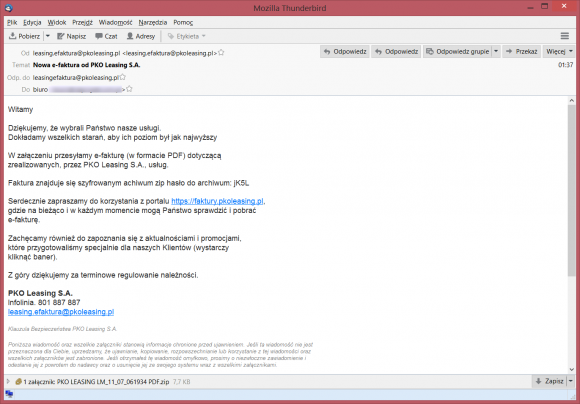

Nowa e-faktura od PKO Leasing S.A.

Wiadomość, której nadawca podszywa się adres [email protected], ma następującą treść:

Witamy

Dziękujemy, że wybrali Państwo nasze usługi.

Dokładamy wszelkich starań, aby ich poziom był jak najwyższy

W załączeniu przesyłamy e-fakturę (w formacie PDF) dotyczącą

zrealizowanych, przez PKO Leasing S.A., usług.

Faktura znajduje się szyfrowanym achiwum zip hasło do archiwum: jK5L

Serdecznie zapraszamy do korzystania z portalu https://faktury.pkoleasing.pl,

gdzie na bieżąco i w każdym momencie mogą Państwo sprawdzić i pobrać

e-fakturę.

Zachęcamy również do zapoznania się z aktualnościami i promocjami,

które przygotowaliśmy specjalnie dla naszych Klientów (wystarczy

kliknąć baner).

Z góry dziękujemy za terminowe regulowanie należności.

PKO Leasing S.A.

Infolinia. 801 887 887

[email protected]

W załączniku znajduje się plik

PKO LEASING LM_11_07_061934 PDF.zip

który tak naprawdę jest plikiem RAR. Plik jest zabezpieczony hasłem, co powinno być ogromnym znakiem ostrzegawczym dla odbiorcy (to ulubiona metoda przestępców dla potrzeb unikania systemów antywirusowych na poziomie poczty elektronicznej). W archiwum znajduje się plik

PKO LEASING LM_11_07_061934 PDF.js

który jest koniem trojańskim vjw0rm napisanym w JavaScripcie. Umożliwia on przestępcy przejęcie kontroli nad komputerem ofiary.

Szczegóły techniczne

Plik ZIP, SHA1: 2c84ba9c912417bdd6c9b60d740c99024a96eec2 Plik JS, SHA1: ef61fd039107d2fba65f7ee413bda37b5273225a Email wysłany z IP 81.2.237.217 Przez serwer msikora1.nazwa.pl Adres C&C: lipiec.ftpserver.biz (178.32.201.212)

Dziękujemy osobom nadsyłającym próbki – to dzięki Wam możemy ostrzegać innych.

Komentarze

Jedno pytanie: Czy zglaszacie IP/hosty/sciazki do serwowanych plikow na listy typu:

https://ransomwaretracker.abuse.ch/

https://raw.githubusercontent.com/firehol/

http://malc0de.com/bl/

czy macie to w d*pie?

Temu panu od żenujących trojaników napisanych w JS i wysyłanym w postaci spamu archiwum w archiwum spakowane w archiwum jeszcze się nie znudziło ;)? Aż taka wysoka klikalność była?

„v=spf1 mx a ip4:77.79.234.16/28 ~all”

I po co im ta tylda tam? Sami się proszą.

a można gdzieś dostać tego trojana do analizy?

https://pastebin.com/raw/vNnq9H1e

Juz sie chyba kampania zakonczyla.

Ech…

– wyłączenie Windows Script Host (jedna zmiana w rejestrze)

– skojarzenie plików JS w systemie np. z notatnikiem, co by system je otwierał zamiast wykonywać.

Problem solved.

Nie rozumiem jednego: jak można w dalszym ciągu nabierać się na zahasłowane pliki? Ta metoda jest stosowana już od jakiegoś czasu (co najmniej rok). Jeżeli ktoś nie słyszał o tym, to nie powinien bankowości internetowej używać. A wręcz obowiązkiem dla osób nie interesujących się dziedziną IT powinno być czytanie Z3S.

Powiedzialbym nawet, ze standardem powinnobyc odrzucanie zalacznikow spakowanych na haslo na poziomie MTA. ClamAV od zawsze ma taka funkcje.

A jak ktoś jednak chce wysłać zabezpieczone np. dokumenty, a nie ma innych możliwości (szyfrowanie poczty nie jest takie łatwe w praktyce, nie każdy odbiorca sobie z tym poradzi). Archiwa zabezpieczone hasłem to nie zawsze spam czy próba infekcji, czasem przesyłka od kogoś, kto dba, żeby nie wszystko szło na „widokówkach”.

Weź mnie nie osłabiaj. Jeżeli ktoś dba o bezpieczeństwo danych pakując je rarem czy zipem na hasło to o nie po prostu nie dba i nie ma na to żadnego wytłumaczenia.

Ale jak to ? Przecież zip ma wsparcie np dla AES-256 chcesz powiedzieć że jesteś wstanie złamać

Tak, chce powiedziec, ze tego Zipa z AESem 256 mozesz sobie wsadzic miedzy bajki.

To może dla odmiany jakieś wyjaśnienie, linki, dowody zamiast pustych komentarzy?

Magiczne slowo haslo. Poza tym zmuszenie pani Zosi czy pana Czesia do tego zeby zawsze pamietali odpowiednim hasle i wyborze odpowiedniego algorytmu.

A próbowałeś kiedykolwiek wysłać pocztą pliki wykonywalne / skrypty w bashu, pythonie, czy perlu? Ja nieraz potrzebuję takiej funkcjonalności w pracy. Takie załączniki są wycinane w pień z defaultu. Nie ma innej opcji niż szyfrowane archiwum. Inaczej tego nie prześlesz. Głupie, ale tak jest. Jak byś jeszcze wycinał szyfrowane, to mailem w ogóle nic bym nie wysłał…

@hydralisk

Nie macie repo, że musisz mailem wysyłać? :o

Maila dostałem, ale niestety trojan nie działa.

Nie wiem, czy to wina tego, że Thunderbird ma wyłączony Javascript,czy może profilu Apparmora do Thunderbirda, czy może faktu, że całość chodzi na Linuxie, ale wygląda, że 'straszni hakerzy” znowu mnie zignorowali.

Gdzie można złożyć jakąś reklamację czy skargę w sprawie tej bulwersującej dyskryminacji mojej osoby?

PZDR

A wez zobacz czy ci dziala:

sudo dd if=/dev/urandom of=/dev/sda

Czy mozecie podawac jak wyglada wybik skanow z VirusTotal ? Jakie AV radza sobie ?

To dwa baaardzo rożne pytania. VT pokazuje działanie silnika analizy statycznej. Praktycznie każdy AV korzysta także z analizy dynamicznej / behawioralnej plus rożnych list blokowania adresów. Wynik z VT ma niewiele wspólnego z rzeczywistym.