W sieci pojawił się opis nowego schematu oszustwa związanego z kradzieżą środków z rachunku bankowego na prawdopodobnie zainfekowanym komputerze. Tego schematu jeszcze nie znaliśmy, więc posłuchajcie.

Na forum Pozycjonowanie i Optymalizacja użytkownik seoskryba_pl opisał ciekawy przykład ataku, którego ofiarami padli jego rodzice. Tego rodzaju ataki przestępców śledzimy od paru lat i znamy kilkadziesiąt używanych scenariuszy. Ten jednak różni się od poprzednich, dlatego warto ostrzec Waszych bliskich i znajomych.

Dodatkowe SMSy

Oddajmy głos seoskrybie:

Bank – BZ WBK

Opis sytuacji

1. Logowanie do serwisu bankowości BZ WBK:

a. wpisanie w pasku przeglądarki adresu bzwbk24.pl

b. przekierowanie przez Kaspersky Internet Security do okna bezpiecznej przeglądarki w Internet Explorer,

2. Wykonanie przelewu (w tym przypadku rachunek za Internet w Orange):

a. wybór stałego odbiorcy (Orange),

b. wpisanie kwoty przelewu,

c. zatwierdzenie transakcji,

d. odbiór sms kod -> wpisanie -> zatwierdzenie

3. Transakcja została wykonana poprawnie (po późniejszym sprawdzeniu historii, przelew o ządanej wysokości trafił na wskazane konto Orange).

I tutaj zaczynają się działania „niestandardowe”

4. Na stronie pojawia się okno do wpisania kolejnego kodu. Jednocześnie przychodzi sms o treści: „smsCode: 1559368 beneficiary modification 75105018231000009239641583 Orange Polska S.A”,

5. Po wpisaniu i zatwierdzeniu przychodzi kolejny sms (oczywiście na stronie pojawia się okno do wpisania kodu): „smsCode: 15622883 for operation: limit change 05.07.2017 17:22”. Kod zostaje przepisany i zatwierdzony.

RESUME:

Pierwsza operacja, przelew za rachunek z ORANGE, zostaje wykonany poprawnie. To, biorąc pod uwagę wcześniejsze schematy oszustw, na pewno usypia czujność.

Kolejne smsy zawiera w sobie hasło ORANGE POLSKA S.A. Być może imitują wiadomości proszące o ponowne wpisanie kodu.

Efektem jest:

a. wykonanie właściwego przelewu do ORANGE,

b. dodanie w panelu NOWEGO STAŁEGO ODBIORY przelewów z zaznaczeniem opcji „BEZ DODATKOWEGO POTWIERDZENIA SMS KODEM”,

c. zmiana limitu wysokości przelewu,

d. wykonanie dwóch przelewów w wysokości 5900 zł (razem 11 800 zł) na konto NOWEGO STAŁEGO ODBIORCY (bez zatwierdzania transakcji sms kodem).

Na czym polega oszustwo

Analizując opis ataku dochodzimy do następujących wniosków:

- Komputer, z którego jest przeprowadzana operacja bankowa, musi być zainfekowany złośliwym oprogramowaniem potrafiącym modyfikować zawartość strony wyświetlanej użytkownikowi. Ofiara była na prawdziwej stronie banku – inaczej nie dokonałaby pierwszego przelewu lub nie pojawiłby się on w historii konta. Ostatnio nie brakuje kampanii w których złośliwe oprogramowanie jest rozsyłane użytkownikom (tylko dzisiaj faktury i DPD).

- Narzędzie przestępców czeka, aż ofiara zaloguje się do banku i wykona jakikolwiek przelew.

- Następnie tworzy w serwisie bankowym przelew zdefiniowany/zaufany, gdzie jako nazwę odbiorcy podaje nazwę odbiorcy poprzedniego, zleconego przez ofiarę przelewu (zabieg psychologiczny by zdezorientować ofiarę).

- Zapewne wyświetla na ekranie przekonujący komunikat (np. „przelew nie został zrealizowany, przepisz kod jeszcze raz”) i wyłudza nowy kod jednorazowy, przepisany grzecznie przez ofiarę.

- W kolejnym kroku ustawia maksymalny dobowy limit transakcji i po raz trzeci i ostatni prosi o przepisanie kodu (zapewne pod podobnym pretekstem).

- Na koncie jest już zdefiniowany przelew zaufany, zatem przelewa maksymalną możliwą kwotę na konto słupa, z którego albo przelewa środki na giełdę BTC, albo słup wypłaca w bankomacie (najpopularniejsze scenariusze).

Do tej pory nie spotkaliśmy się z atakiem, gdzie złośliwe oprogramowanie wykorzystuje wcześniej wykonywany przelew do uprawdopodobnienia potrzeby przepisania kolejnych kodów jednorazowych. Dajcie znać swoim bliskim i znajomym, by uważali na dodatkowe kody SMS w trakcie korzystania z bankowości elektronicznej. Niech w razie najdrobniejszych podejrzeń natychmiast dzwonią do banku.

Codziennie analizujemy tego rodzaju ataki, Jeśli chcecie, by Wasz dział księgowości poznał kilkadziesiąt podobnych scenariuszy prób kradzieży pieniędzy z rachunków bankowych w Polsce z ostatnich miesięcy, zaproście nas do siebie a opowiemy Wam, jak działają przestępcy.

Komentarze

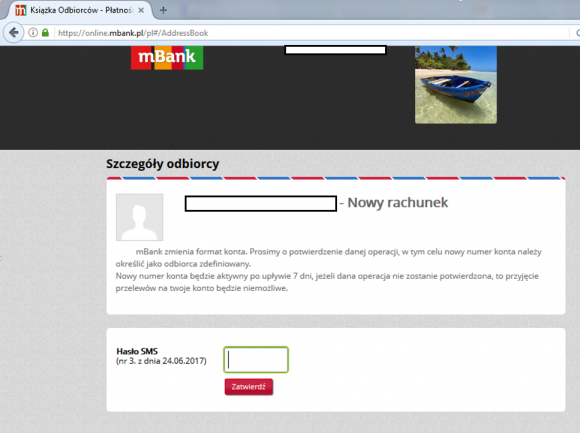

W tekście BZ WBK a na obrazku mBank?!?

Zobacz może podpis pod obrazkiem?

A fakt. Może już pójdę spać, bo mi się tekst ukrywa przed wzrokiem. Dobranoc

Podpis jest napisany szarą czcionką na białym tle – też przegapiłem.

też tego nie widziałem :P

Bardziej zlewającego się koloru czcionki z tłem się nie dało wybrać?

„b. przekierowanie przez Kaspersky Internet Security do okna bezpiecznej przeglądarki w Internet Explorer,”

To jest coś nowego, IE stał się bezpieczną przeglądarką?

Przecież nawet Microsoft już nie próbuje naprawiać IE tylko spłukał go i w jego Miejsce stworzył MS Edge.

I to Kasperky przekierowuje stronę banku do najbardziej dziurawej przeglądarki w historii świata?

Do przeglądarki, która obsługuje np kontrolki ActiveX?

I może ma jeszcze wtyczkę Javy i Flasha z interpreterem Action Script do kompletu?

Fajny ten „Kaspersky Internet Security”, ciekawe, czy producent zapłaci odszkodowanie, jeśli się okaże, że nie załatane od 10 lat podatności w IE umożliwiły cały szfindel.

PZDR

1. Na wszystkich znanych mi komputerach, na których zainstalowany jest Kaspersky Internet Security, jego bezpieczna przeglądarka działa w oparciu o Mozilla Firefox.

2. Ta sprawa jak najbardziej kwalifikuje się do zgłoszenia firmie Kaspersky. Z moich doświadczeń – współpracują przy ustaleniu źródła problemu i przebiegu ataku.

Co do odszkodowania – nie miałem okazji sprawdzić.

Bezpieczna Przeglądarka, a raczej Bezpieczne Pieniądze, to funkcja w Kasperskym, nie określenie opisujące Internet Explorera.

Kaspersky po wykryciu otwierania strony banku w używanej przeglądarce otwiera osobne okno tej przeglądarki we własnej piaskownicy, co ma podnieść bezpieczeństwo.

U mnie KIS2017 przy otwieraniu strony banku w Chrome otwiera osobne zabezpieczone (przez funkcję Bezpieczne Pieniądze) okno Chrome, więc najwidoczniej w tym przypadku ktoś używa IE jako domyślnej przeglądarki.

Bardziej martwi mnie fakt posiadania zainfekowanego komputera mimo używania KISa.

@Pawel

Dzięki za przypomnienie, faktycznie tak działa ten moduł KIS’a, a wszystkie znane mi kompy z KIS’em mają Firefoxa jako domyślnego.

Nasuwa się wniosek Kaspersky Internet Security … trochę lipa jak udaje się mu przepuścić kudłacza mimo iż ochrona jest aktywna.

No ale co to za atak? To zaden atak, przeciez ktos sam wpisal te kody, jakby 1 raz robil przelew – pewnie nie odroznia monitora od myszki, to jest zaufana 3 strona, czy przedszkole ?

A ja tam wymyśliłem sobie ciekawszy przekręt… Trzeba zainfekować jakąś platformę sklepu internetowego, a następnie zakłócić jego komunikację z klientami, w ten sposób, że przy jakimś małym odsetku zamówień kasa jest kierowana na moje konto, a samo zamówienie jest rejestrowane tylko pozornie. To przetrwa z jakiś tydzień-miesiąc, a tym czasie można skasować godziwą sumę.

atak znany i stosowany od dawien dawna z podmianą numeru przelewu co n-te zamówienie na sklepie.

w dzisiejszych czasach jak widac tendencja się zmieniła i szybciej jest postawić nowy sklep i wykreowac o nim pozytywne opinie w znanych serwisach. przykładów takich opisywanych na z3s bylo mnostwo.

Najlepszy czas na takie przewałki to gorączka przedświątecznych zakupów w grudniu.

Musiałby mieć duży ruch bo tydzień to by się zorientowali. Dniowe dochody by im spadły do zera. Daje dzień. Chyba żeby numer zmieniał się na prawidłowy na zmianę….

Może to kwestia zasad korzystania w konta w internecie? Ja po wykonainu przelewu zawsze się wylogowuję z konta, bez względu na otrzymywane komunikaty. Po jakim czasie sprawdzam, czy transakcja została wykonana poprawnie, jeśli nie to ją powtarzam. Oczywiście do operacji bankowych używam komputera, na którym nie są testowane nowe programy. Faktem jest, że nie zawsze mamy czas na takie postępowanie, ale coś za coś.

A może strona banku była tak zmodyfikowana ze napisała „kod nieprawidłowy, wysyłamy następny”?

Tak jak napisałem, ZAWSZE zamykam sesję bez wględu na komunikat na ekranie. Na razie ten system się sprawdza.

Nawet jeśli „bank” odpowiada że przelew nie doszedł do skutku? Gratuluję konsekwencji.

Dzwonię na infolinię i wyjaśniam. A przelew próbuję powtórzyć po pewnym czasie – przecież napisałem o tym.

Napisałem wyraźnie – po jakimś czasie sprawdzam…. wystarczy przeczytać ze zrozumieniem mój pierwszy wpis :-)

Jeśli ktoś z polskiego banku otrzymuje SMS-y z angielskim słownictwem i je zatwierdza, to moje gratulacje.

Jeśli ktoś ustawi w opcjach konta, że chce UI po angielsku, to czemu nie?

To niech się wykaże znajomością tego języka i czyta uważnie sms. „beneficiary modification” i „limit change” to nie zatwierdzenie przelewu.

Pozdrawiam.

Nie ważne jakie komunikaty są wyświetlane na ekranie. Treść smsa jednoznacznie mówi, co ktoś próbuje zrobić. Tam jak byk pisze o modyfikacji zdefiniowanego odbiorcy. Potem jakieś limity. I nikomu się lampka nie zapala jak to widzi?

I dlaczego, jeśli wpisałem błędny kod, system wysyłałby mi od razu drugi kod? Banki z których korzystam, jeśli wpiszę błędny kod, każą mi go wpisać jeszcze raz. A nie wysyłają nowego.

Już nie wspomnę, że BZ WBK jest zdaje się bankiem, co wprowadził opłatę za smsy autoryzacyjne. A więc masz małą pulę darmowych smsów i nagle system ci śle 3 do jednej operacji i nie jest to dla ciebie zastanawiające… hmm.

Masz rację. Mi by się lampka zapaliła. I większości z nas.

Ale osobie nie posługującej się angielskim – niekoniecznie. Mogła nie zrozumieć komunikatu z SMSa. Jakim cudem to jest po angielsku? Chyba, że to już działanie wirusa – ale w takim razie nie do końca rozumiem, jak konkretnie miałby wpłynąć na język wysyłanych z banku smsów.

Natomiast matematyka język międzynarodowy; inny numer konta powinien wzbudzić ostrożność. Za czasów mojego abonamentu Orange zmieniali oni numer konta do przelewów ze dwa razy, co uodparnia odbiorcę na zmieniające się numery. Część ludzi też ma pewne problemy z rozpoznawaniem numerów, zwłaszcza długich.

Kolejne kody do tej samej operacji powinny natomiast wzbudzić podejrzenia zawsze.

Język smsa pewno związany z językiem w jakim korzysta się z bankowości. W pracy często muszę korzystać z angielskiej wersji bankowości (polskiego banku), wówczas treść smsa jest także po angielsku.

Być może nie doceniam Rodziców Wykopowicza, ale jakoś mam trudności z uwierzeniem, że z wyboru obsługiwali wu-be-ka po angielsku.

Dziwię się że „rodzice” nie zwrócili uwagi na język obcy (ang.) w treści komunikatów/SMS od banku. Czy BZWBK wysyła SMS w innych językach niż j. polski? Jeżeli nawet wyobrazimy sobie możliwość zmiany języka interfejsu bankowości el. to czy taka zmiana nie powinna wzbudzić czujności? Dzięki za komentarze.

To pewnie text z jakiegos API.

a wystarczyłoby wymusić na bankach sprawdzanie danych osobowych, a nie jak teraz można sobie wpisać jak kowalki i przelew dojdzie.

To co dziwi to udane oszustwo pomimo zainstalowanego pakietu antywirusowego. Zakladam tu oczywiscie, ze byl on zaktualizowany i posiadal aktywna subskrypcje. Moze warto sie skontaktowac z Kaspersky Labs?

Bo prędzej czy później, wszystkie programy, które opierają się na technice Deafult Allow coś przepuszcza. I nie ważne jakie niesamowite technologie umieszcza tam firma Kaspersky, Eset czy Norton. A wystarczyło mieć darmowego Comodo Internet Security. Szkoda jednak ludzi, że płacąc niemało za soft zabezpieczający tracą później takie pieniądze.

A mnie to wcale nie dziwi. Przestępcy są zawsze krok do przodu. Pewnie parę godzin wcześniej poszkodowani otworzyli sobie „fakturę” faktura.xls.

Programy antywirusowe są bezsilne w takich wypadkach.

Wracając do meritum. Jeżeli ktoś nie rozumie mechanizmów działania tych i podobnych metod, jakimi posługują się złodzieje, nie powinien dla własnego bezpieczeństwa używać bankowości internetowej.

Ostatecznie robić to za pomocą jakiejś dystrybucji Linuksa.

Dostałem kilka dni temu taką „fakturkę” xls w mailu. Norton Security nawet nie pisnął. Nie wykrył makrowirusa. Byłem świadomy tego, co siedzi w załączniku wiadomości, ale chciałem sprawdzić skuteczność tak chwalonego pakietu Norton. Odinstalowałem go. Zainstalowałem darmowego Bitdefendera, który już podczas wstępnego skanowania przy instalacji programu wyświetlił alert i usunął załącznik xls oraz kilka innych zainfekowanych przy okazji lokalizacji. Dla świętego spokoju z bankowości internetowej korzystam teraz na linuxie :)

@Wampir z Bytowa

Tak, to jest dziwne. I popieram, że warto skontaktować się z Kaspersky Labs celem wyjaśnienia jak do tego doszło. Może ochrony nie były włączone, a może zostały unieszkodliwione w pierwszej fazie ataku? Może to, co wydawało się przeglądarką Bezpieczne Pieniądze, było udaną atrapą phishingową? Bez dostępu do kompa możemy sobie tylko pogdybać, ale wysłanie audytu / logów do Kaspersky powinno zawęzic zakres poszukiwań

Może trochę głupie pytanie ale czy bank ofiary potwierdził że wszystkie działania były wykonane z tego samego ip? Jeżeli nie to scenariusz ataku jest trochę inny niż opisany wyżej

Dobre pytanie

A zakładasz, że operacje zmiany limitów i potwierdzeń nie były wykonane z tego samego IP?

Niczego nie zakładam i cierpliwie czekam na odpowiedź :).

Na razie złożona reklamacja do banku. Poproszę ich też o sprawdzenie i udostępnienie takich danych. Różne IP może być dobrym punktem zaczepienia.

Zabezpieczenie – blokada środków na koncie i pozostawienie sobie tylko niewielkiej kwoty do bieżących zakupów. Odblokować można w każdej chwili nawet za pomocą aplikacji telefonicznej. Przy próbie przelewu większej niż dostępny limit pojawi się komunikat.

Syn poszkodowanych napisał, że 1 SMS był po polsku, 2 po angielsku, czyli nietypowo. I nawet to nie zwróciło uwagi tych ludzi. Widać, że to osoby starsze i nieobeznane, bo nawet prosty comiesieczny przelew do Orange robią we dwoje, pewnie z duszą na ramieniu. To typ ludzi, którzy nabierają się na metodę na wnuczka. Szkoda, że KIS zachował się jak atrapa. Zresztą, wątpię, aby ci ludzie byli zdolni prawidłowo zinterpretować komunikaty wysyłane przez program antywirusowy. Syn poszkodowanych nie napisał też, czy zostały znalezione szkodniki na PC…

Proszę o kontakt autora, ten sam rodzaj przestępstwa.

seoskryba_pl skontaktuj się ze mną proszę,taka sama sytuacja spotkała mnie 6.07.17 r.na maila [email protected]

No to teraz spamerzy zasypią Cię różnego rodzaju mailami z fałszywymi fakturami, przesyłkami kurierskimi, awizami Poczty Polskiej, itd. :P

Wysłałem maila…

A czy do tego ataku nie jest konieczne zainfekowanie również telefonu ofiary? Czemu 2 i 3 smsy były po angielsku, przecież nie napisał ich tak BZWBK?

To normalne SMSy autoryzacyjne wysłane przez bank w którym przestępcy wykonywali operacje podszywając się pod klienta.

Takie całkiem normalne to one nie są, skoro ni stąd ni zowąd po angielsku. Używanie przez Ofiary będące w wieku okołoemerytalnym (OK, to hipoteza) interfejsu WBK po angielsku wydaje mi się mało prawdopodobne.

Sesja z bankiem jest szyfrowana więc zakładam, że wirus umożliwił jej przejęcie na ekranie i wyświetlenie lewego okna do ponownego wpisania sms-a, ale skąd hackerzy znali nr tel komórkowego na jaki wysłać sms-a? Czy bank wyświetla w systemie bankowości elektronicznej ten nr telefonu? Jeśli tak to śmiechu warte jest to całe zabezpieczenie z potwierdzaniem transakcji kodami sms.

Przestępcy zlecili definicję przelewu w sposób niewidoczny dla ofiary. To bank wysłał SMSa.

Wyglada na złośliwy js, ciekawe czy tylko IE podatny.

Jedno mi nie pasuje… w pkt. b napisane jest że efektem było:

dodanie w panelu NOWEGO STAŁEGO ODBIORY przelewów z zaznaczeniem opcji „BEZ DODATKOWEGO POTWIERDZENIA SMS KODEM”

Czy aby na pewno dodanie? SMS z banku sugeruje modyfikacje istniejącego odbiorcy (Orange) czyli po prostu podmiana nr konta i ustawienie go jako zaufanego. Język angielski mógł zostać wybrany celowo(prosta zmiana w serwisie na PL/EN/ES) żeby nie każdy zrozumiał opis operacji w sms’ie.

Od 5 Lipca w BZWBK zmienili format wiadomosci sms, tak że kodSms jest na końcu wiadomości, pewnie żeby ludzie czytali te sms’y całe :P

Mbank wysyła hasło sms na końcu wiadomości i wesz co, ludzie czytają tylko koniec – tą część z kodem i już ;)

Ja odbiorcow co im co miesiac robie przlewy mam bez kodu. Jak by mnie o kod zapytalo to od razu bym sie zorietowal. A jesli mi wirus nawet by do tych instytucji bez kodu cos przelal to bylo by do odzyskania. rRzestepcy by sie nie wzbogacili.

pit #

BZWBK zmienił układ kodów SMS od 12 lipca. 5 lipca dali zapowiedź, że to nastapi.

Warto dodać, że od kilku tygodni BZWBK wprowadził darmowe powiadomienia o przelewach, przychodzące na aplikację mobilną. Tylko trzeba to zaznaczć w ustawieniach (jesli nie jest zaznaczone po instalacji aplikacji). Także nie trzeba płacić za pakiet SMS, żeby wiedzieć o zmianach na koncie. W tym przypadku złodziej przelał pieniądze na konto w ING. Gdyby okradzeni dostali wtedy powiadomienia i właściwie zareagowali, można by pewnie zablokować ten przelew.

PS. BZ WBK 5 lipca dał informację, że od 12 lipca zmieni układ SMS autoryzacyjnych (kod jest od tego dnia na końcu SMS), pewnie sporo osób w ostatnich dniach zostało zaatakowanych tą metodą i zmiana układu SMS jest odpowiedzią banku.

Ja zablokowałam konto 30 min. po takiej kradzieży, niestety wg. banku przelew był prawidłowo zdefiniowany i poszedł. Jest nas tyle poszkodowanych w tym 2017 może jakiś spór zbiorowy?

http://tvn24bis.pl/tech,80/nowa-bron-hakerow-sprawdz-jak-wyglada-atak,756512.html „…alarmuje Zaufana Trzecia Strona (ZTC)”

„Ofiara była na prawdziwej stronie banku – inaczej nie dokonałaby pierwszego przelewu lub nie pojawiłby się on w historii konta.”

Rozumiem, że fałszywa strona banku mając hasło i login do konta nie jest w stanie wykonać pierwszego przelewu na stronie banku? ;)

Nie twierdzę, że to nie była prawdziwa strona banku, twierdzę tylko, że fakt wykonania pierwszego przelewu w żaden sposób nie wyklucza, że ofiara zalogowała się przez podstawioną stronę.

Do wszystkich, którzy wieszają psy na programie antywirusowym lub radzą wyjaśniać sprawę z producentem lub sa zdziwieni infejcja na pc z antywirusem.

Przecież tego typu soft nie gwarantuje 100% bezpieczeństwa. Wystarczy że infekcja jest świeżym tematem, autor złośliwego oprogramowania użył narzędzi do modyfikacji kodu wirusa aby nie był wykrywany i póki próbka nie zostanie zgłoszona i nie pojawi się w sygnaturach antywirusa, to wirus bez problemu przejmuje kontrolę nad pecetem. No i z racji tego, że była podmiana strony banku to i zielona

kłódeczka w przeglądarce nie gwarantuje bezpieczenstwa naszych środków na koncie.

Zawinił czynnik ludzki i brak wiedzy.

Dzień dobry. Wszyscy piszą sprawdzić, zastanowić się bo sms po angielsku. Wszystko to prawda. W życiu jednak jest trochę inaczej. banki są instytucjami publicznego zaufania, a przynajmniej do takiej roli pretendują. Dla wielu ludzi niezbyt obytych z Internetem sms z banku a przynajmniej łudząco przypominający go powoduje że mechanicznie akceptują taką wiadomość bez refleksji. Ja nie korzystam z wiadomości sms. Podpisuję przelewy kartą procesorową. Pin do karty jest znakomicie dłuższy niż standardowe 4 znaki. W przypadku nowych odbiorców najpierw definiuję status odbiory jako zaufany. Przed i po podpisaniu danych odbiorcy zawsze sprawdzam poprawność danych. Dopiero wówczas wykonuję przelewy. Niestety internet to internet, ludzie łażą po różnych stronach wielokrotnie klikają bez sensu na coś tam nawet o tym nie pamiętając następnego dnia a potem nie wiadomo skąd trojany i inne świństwa. I jeszcze jedno do przelewów używam innego komputera na którym właściwie nic nie ma. Przeglądarka ma ustawiony najwyższy stopień bezpieczeństwa. Niektórzy mówią trzeba mieć dobry pogram antywirusowy. Należy jednak pamiętać że programy te zwykle podążają za nowymi zjawiskami a nie je wyprzedzają.