Zespół bezpieczeństwa Facebooka otrzymał od FBI sygnał, że na jednym z serwerów firmy znajduje się nieautoryzowany skrypt, umożliwiający zdalne wykonanie kodu. Skąd się tam wziął? Kto go tam umieścił? Jaka była rzeczywista skala zagrożenia?

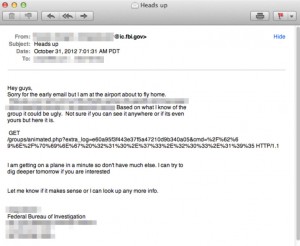

Jak wiadomo, najgorsze są informacje o poważnych problemach otrzymane w piątek po południu. Mimo, iż email od agenta FBI, współpracującego regularnie z Facebookiem, dotarł do firmy o 7 rano, nie polepszyło to sytuacji. Skrypt php, o którym informował agent, umieszczony był na jednym z głównych serwerów firmy i dawał potencjalnie dostęp do kodu źródłowego całej infrastruktury dostępnej dla klientów.

Szybka analiza sytuacji wykazała, że skrypt nie był autoryzowany zgodnie ze standardową ścieżką i incydent otrzymał najwyższy priorytet. Ok. 11 ustalono, że inżynier, z którego konta skorzystano, by zamieścić skrypt na serwerze, nic nie wie o tym wydarzeniu. Skrypt natychmiast usunięto. W ciągu następnych 24 godzin osiem różnych zespołów przeczesywało sieć w poszukiwaniu śladów włamania. Odkryto, że komputer inżyniera został zaatakowany z użyciem błędu typu 0day i wykorzystany w ataku. Emocje bez wątpienia trochę opadły, gdy zespoły dowiedziały się, że email od agenta FBI, backdoor na serwerze i 0day w komputerze inżyniera były częścią scenariusza testu reagowania na tego typu incydenty.

To tylko ćwiczenia

Podstawową zasadą wszelkich symulacji jest sprawienie, by były jak najbliższe rzeczywistości. Zespół przygotowujący ćwiczenie dla pracowników Facebooka bardzo się w tym zakresie postarał. Do ataku na komputer inżyniera został wykorzystany prawdziwy błąd typu 0day (zaraz potem zgłoszony twórcy oprogramowania). Atakujący, w skład których wchodzili zarówno obecni jak i byli pracownicy Facebooka, dostali się do infrastruktury produkcyjnej i zamieścili w niej prawdziwy złośliwy skrypt (jedynie kluczowe funkcje były na wszelki wypadek zdezaktywowane). Pracownicy byli informowani o tym, że biorą udział w ćwiczeniach, dopiero po pewnym czasie. Stanowiło to świetną okazję, by nie tylko przetestować procedury reagowania na incydenty, ale także sprawdzić, jak zachowają się pracownicy w sytuacji prawdziwego zagrożenia.

Nie znacie dnia ani godziny

Kilka miesięcy wcześniej testowano inny scenariusz. Dyrektor działu bezpieczeństwa firmy przygotował notebooka z pełnym zestawem niezbędnych narzędzi włamywaczy, podłączył do wewnętrznej sieci bezprzewodowej firmy i schował za szafką w dostępnej publicznie części biura. Kilka dni później pracownicy odpowiedzialni za bezpieczeństwo fizyczne zgłosili znalezienie laptopa działowi bezpieczeństwa informatycznego. Kilka godzin po odłączeniu laptopa od sieci dział bezpieczeństwa otrzymał wiadomość email, rzekomo nadaną przez twórców wirusa Koobface (który swojego czasu męczył użytkowników Facebooka) z pogróżkami. Zespół spędził dobę na poszukiwaniu śladów włamywaczy, zanim dowiedział się, że to kolejne ćwiczenia.

Czy można zrobić to lepiej?

Opisane powyżej scenariusze testów robią wrażenie poziomem dopracowania ich realizmu. Trzeba jednak zdawać sobie sprawę, że w rzeczywistym świecie włamywacz, będąc w posiadaniu informacji o błędzie typu 0day, może zaatakować 30 czy 100 pracowników naraz, zamiast wybrać tylko jednego. Odkrycie działalności wroga w sieci wewnętrznej może nastąpić, gdy zdąży on już zainstalować tylne furtki na większej liczbie systemów. Do pełnego realizmu zatem brakuje jeszcze trochę – ale i tak zapewne niewiele jest na świecie organizacji, które równie rzetelnie podchodzą do przeprowadzania podobnych testów. Jeśli interesuje Was to zagadnienie, więcej informacji o wyżej opisanych testach znajdziecie tutaj oraz tutaj.

Komentarze

Tytuł w stylu onetu: „Włamanie, zerodej, fejsbuk, hakiery!!!!!oneoneone”

Tekst „Nie włamanie, tylko próba, zerodej faktycznie, ale ukryty i nie hakiery tylko grupa testująca…”

Nieładnie, nieładnie, jestem mocno zawiedziony.

Hmm nagłówek jak z Onetu :P

Dokładnie! Nie chcemy kolejnego niekoniecznika!

Krytyka przyjęta i uwzględniona. Następny tytuł będzie brzmiał „Umiarkowanie interesujący i niezbyt szczegółowy opis testów penetracyjnych Facebooka, wykorzystujących w miarę realistyczne scenariusze ataku” :)

świetnie :)

Aczkolwiek sam artykuł bardzo interesujący