Wygląda na to, że w ciągu ostatniego roku bliżej niesprecyzowana część poczty wysyłanej na skrzynki w domenach Google, Yahoo czy Microsoftu mogła przechodzić przez podstawione serwery. Kto, jak i po co mógł prowadzić taki atak?

Badacze zespołu CERT przy Uniwersytecie Carnegie Mellon odkryli ślady wstrzykiwania błędnych adresów IP serwerów pocztowych do pamięci podręcznej serwerów DNS. Proszą o pomoc w ustaleniu zarówno przebiegu, jak i sprawców ataków.

Ktoś zatruwa pamięć serwerów

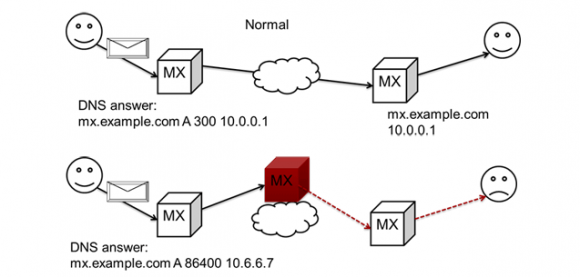

Od wielu lat znane są ataki na serwery DNS polegające na wstrzykiwaniu do ich pamięci podręcznej nieprawidłowych informacji (cache poisoning). Serwery DNS, zapytane o adres IP przypisany do nazwy domenowej, nie sprawdzają za każdym razem odpowiedzi u źródła, tylko korzystają z wcześniej otrzymanych danych. Tymczasową listę zapamiętanych adresów przechowują w pamięci podręcznej. Dzięki różnym sztuczkom czasem możliwe jest podrzucenie konkretnemu serwerowi DNS błędnego adresu, dzięki czemu można przejąć cudzy ruch. Obecnie tego typu ataki nie są częste, gdyż znane błędy na nie pozwalające zostały w większości przypadków wyeliminowane.

Zespół CERT od dawna monitorował sieć pod kątem podobnych przypadków. W tym celu odpytywał serwery DNS i porównywał ich odpowiedzi. Nie licząc przypadków np. usług Content Delivery Network, mało jest scenariuszy, w których dwie odpowiedzi serwerów DNS na to samo zapytanie powinny się różnić. Analizując takie rozbieżności badacze natrafili na niepokojące zjawisko.

Serwery pocztowe ofiarami ataku

Choć liczba serwerów, które stały się celem „zatruwaczy”, była niewielka, to ich znaczenie może być bardzo duże z uwagi na pełnioną przez nie rolę. Okazało się, że są to głównie serwery pocztowe największych operatorów darmowej poczty elektronicznej takich jak Google, Microsoft czy Yahoo. Atakujący, wstrzykując adres IP swojego serwera do pamięci serwera DNS, mogli w ten sposób otrzymać część ruchu pocztowego przeznaczonego dla atakowanych serwerów. Aby uniknąć szybkiego wykrycia mogli następnie ten ruch pocztowy przesyłać dalej do serwerów docelowych.

Złośliwy serwer może w ten sposób nie tylko zapoznawać się z treścią każdej nieszyfrowanej korespondencji, ale także modyfikować ją w dowolny sposób – np. podmieniając numery rachunków bankowych czy wstrzykując złośliwe oprogramowanie.

Pytania bez odpowiedzi

Niestety CERT był w stanie jedynie zaobserwować fakt przeprowadzenia ataku. Nie potrafił do tej pory ustalić w jaki sposób dochodzi do wstrzyknięcia fałszywych adresów IP, nie wiadomo też, kto prowadzi atak ani w jaki sposób dotyka on korespondencję. Nie opublikowano także listy atakowanych serwerów DNS, a jedynie listę adresów IP, które brały udział w ataku jako fałszywe serwery pocztowe. Jako że przekierowanie poczty przez inny serwer powinno zostawić ślad w nagłówkach wiadomości, można na podstawie opublikowanej listy IP zweryfikować, czy nasza poczta przychodząca nie była przedmiotem opisanego powyżej ataku. Na pełne wyjaśnienie tej tajemniczej sprawy przyjdzie nam pewnie jeszcze trochę poczekać.

Komentarze

ToRepublic padło na dobre. Nowe forum jest tutaj:

http://zdzichtfwlcpejle.onion/

mamy żartownisia na pokładzie… albo policjanta

zdzicho, co się stao, sepuku? bardzo ładnie panie zdzislawa, bardzo ladnie. banuj localhosta w torze częściej to wróżę ci świetlaną przyszłość :D

Czy wymienione serwery pocztowe stosowały DNS Security Extensions https://pl.wikipedia.org/wiki/DNSSEC ? Jeśli nie, to 'fuck off’ z taką pocztą!

.

Na jakim OS stoją te serwery? Jeśli CERT „nie potrafił ustalić w jaki sposób dochodzi do wstrzyknięcia fałszywych adresów IP” to być może włamywacz używa Zero-day exploita, no i robi się naprawdę niebezpiecznie!

.

Wiem że kiedyś serwery wyszukiwarki Yahoo były postawione na FreeBSD, nie wiem jak ich pocztą było i jest. Jeśli są exploity na BSD, to martwi mnie to bardzo, bo to mój ulubiony system operacyjny.

.

Dla mnie manipulowanie serwerem DNS to działanie które powinno podchodzić pod paragraf o zagrożeniu terrorystycznym. Dla gnoja który infekuje te serwery, powinno być Guantanamo na co najmniej 10 przesranych lat!

Hmm, na tej liście są adresy ip należące do google, np.: 173.194.70.27. Czy to znaczy, że google przechwytywał maile?

To znaczy, że jako MX były wskazane serwery komercyjnych usług świadczonych przez Google dla innych domen.

A co to są właściwie serwery MX?

Czym się różnią od zwykłych wysyłających pocztę?

„że jako MX były wskazane serwery”

Jako rekord DNS o nazwie MX, wskazywały na serwer: IP

Najapierw czytamy potem piszem :)

MX to typ rekordu w DNS

Kiedyś się zalogowałem do Gmail z Knoppix z CD płyty .I co widzę w logach Gmail

Rożnicę 1 min było logowanie z komórki .

1.Adres Ip zgodny ale Ja nigdy się nie logowałem z komórki .Dziwny przypadek którego nie potrafię wytłumaczyć.

Gmail tak jak by wychwycił 2 oddzielne logowanie z tego samego IP .

Oczywiście mógł zobaczyć dwa logowania się z jednego IP, bo były to dwie różne sesje przeglądarki (czyli różnie ciasteczka).

A czemu wykrył komórkę? Przeglądarka musiała się przedstawić jako komórka albo coś…