Obrona sieci i systemów często traktowana jest po macoszemu – znacznie ciekawsze jest ich atakowanie. Sprawia to, że gdy napastników wielu, a obrońców garstka, lepiej, by ta garstka była dobrze przygotowana i wyszkolona.

Podstawowymi elementami dobrej obrony jest wykrywanie incydentów i odpowiednie na nie reagowanie. Na polskim rynku trudno znaleźć autorskie szkolenie poruszające tematykę monitoringu bezpieczeństwa sieci. Tę lukę wypełnia Przemek Skowron – wieloletni praktyk i zagorzały zwolennik defensywnej ścieżki w bezpieczeństwie IT.

Dwudniowe warsztaty

Na dwudniowych warsztatach „Zaawansowany monitoring i obsługa incydentów bezpieczeństwa informacji” poznacie zarówno istotną teorię jak i pod czujnym okiem praktyka wykonacie ćwiczenia, które nauczą Was jak rozpocząć wdrażania monitoringu bezpośrednio po szkoleniu.

Podczas szkolenia Przemek nie poświęca czasu na to co każdy może zrobić samemu (np. czytanie dokumentacji), ale zajmuje się realnymi wyzwaniami z jakimi musi się zmierzyć każdy obrońca. Prowadzący upraszcza to, co wydaje się skomplikowane lub nieosiągalne (np. obrona przed APT) i zwraca uwagę na pułapki, w jakie możecie wpaść. Pokazuje też narzędzia, które mogą Was wesprzeć i co najważniejsze – wręcza wędkę i uczy jak z niej korzystać. Dzięki jego wsparciu będziecie mogli, jako dumni obrońcy, adaptować zdobytą wiedzę w każdych warunkach.

Program warsztatów

Wprowadzenie

- Cykl Obsługi Incydentów Bezpieczeństwa

- SOC/CSIRT/CERT – podział kompetencji

- Źródła informacji o incydentach

- Współpraca z zewnętrznymi jednostkami

Mini SOC (Security Operation Center) w 10 min.

- w oparciu o Security Onion

Monitoring systemu i usług

- Systemy operacyjne (Windows i Linux)

- Usługi (SSH, DNS, SMTP, WWW, Baza danych)

- Narzędzia (splunk/OSSEC/alternatywy)

Praktyczna analiza scenariusza: Advanced Persistent Threats w firmie

- Analiza zdarzeń w trakcie i po złożonym ataku: wg. „KillChain” – scenariusz ataku od wykorzystania podatności typu „client-side” po wyciek danych z bazy

Praktyczna analiza scenariusza: (D)DoS

- DNS – analiza zdarzeń w trakcie ataku typu (D)DoS na serwer DNS

- Web – analiza zdarzeń w trakcie ataku typu (D)DoS na serwer WWW

Dodatkowe informacje znajdziecie w opisie warsztatów na stronie organizatora. Dostępne są także inne warsztaty z bezpieczeństwa IT organizowane przez Securitum.

Informujemy, że za powyższy wpis bierzemy pieniądze od organizatora szkolenia (ale niedużo, bo to wartościowe warsztaty, na których Wy też możecie skorzystać).

Komentarze

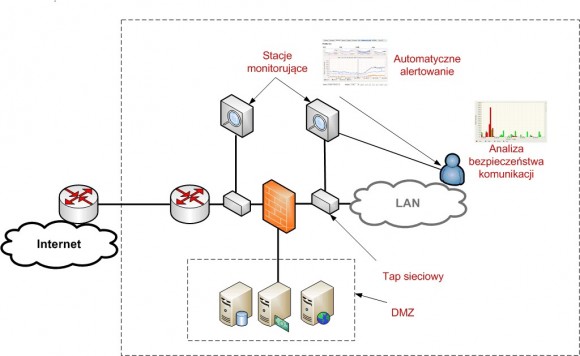

Taki mały offtopic, w jakim programie jest zrobiona ta mapa sieci? https://zaufanatrzeciastrona.pl/wp-content/uploads/2015/06/monitoring.jpg

Wygląda mi to na Microsoft Visio.

tak jest – MS Visio :)

Jak szukasz czegoś darmowego i na wszystkie platformy to machniesz podobny w Dia. Ten jest prawdopodobnie zrobiony w Visio jak już @mkki wspomniał.

polecam yED

„alert(„sponsored by LogicalTrust”);” Make my day!

Skoro już piszesz w obcym języku w rodzimym serwisie, to przynajmniej pisz poprawnie. „Made”, nie „make”, czas przeszły.

Ja się na to już nie załapałem :(

„Informujemy, że za powyższy wpis bierzemy pieniądze od organizatora szkolenia….

i to mi się podoba że informujecie o tym :D

….(ale niedużo, bo to wartościowe warsztaty, na których Wy też możecie skorzystać). ”

ale to już bzdura, bo dla jednego niedużo to zeta a pięć to już dużo, a dla innego milion to wciąż niewiele :D ten nawias totalnie zbędny moim skromnym zdaniem

pozdrawiam