Wczoraj dowiedzieliśmy się, że seria awarii technicznych w trakcie ceremonii otwarcia Igrzysk Olimpijskich była wynikiem cyberataku. Dzisiaj poznajemy jego szczegóły – i okazuje się być dość niecodzienny i całkiem sprytny.

Wczoraj The Guardina poinformował, że niedostępność strony WWW Igrzysk, awaria WiFi na stadionie oraz popsute telewizory w centrum prasowym były skutkiem cyberataku. Z uwagi na brak szczegółów część mediów spekulowała, że mógł to być prosty atak DDoS – jednak okazuje się, że sprawcy byli dużo bardziej wyrafinowani, dostęp do sieci organizatorów uzyskali z wyprzedzeniem i w bardzo sprytny sposób unieruchomili wiele komputerów – mimo licznych zabezpieczeń.

Atak tajemniczy, ale próbki już nie

Choć organizatorzy nie chcieli wyjawić żadnych szczegółów ataku, to w branży bezpieczeństwa trudno ukryć duże ataki i powiązane z nimi złośliwe oprogramowanie. Zarówno antywirusy jak i zespoły reagowania na incydenty zbierają podejrzane pliki i udostępniają innym specjalistom. Prawdopodobnie właśnie w ten sposób próbki, które mogły mieć związek z atakiem w Pjongczangu, trafiły w ręce zespołu Talos, który opublikował ich analizę. Talos wskazuje, że ocenia związek próbek z atakiem jako prawdopodobny – choć nie ma pewności, że trafił na właściwe pliki (czyli nie uczestniczył w obsłudze incydentu a próbki znalazł sam w innych źródłach). Co zatem znaleziono w plikach?

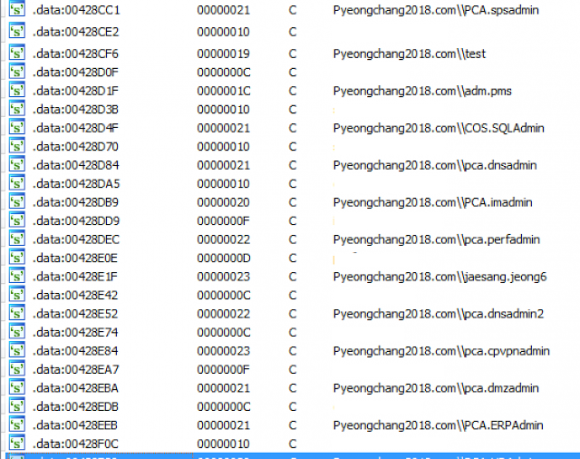

Nie udało się zidentyfikować wektora dostarczenia złośliwego oprogramowania. Złośnik pojawia się w formie jednego pliku, który po uruchomieniu zapisuje na dysku kilka kolejnych. Zaczyna od próby rozmnożenia. Pobiera tablicę ARP oraz z użyciem WMI szuka wszystkich dostępnych adresów i komputerów w sieci lokalnej. następnie używa narzędzia PsExec do zainstalowania swojej kopii na innych komputerach. Używa przy tym… wbudowanej listy 44 kont wraz z ich hasłami.

Atakujący znali nazwę domeny, nazwy serwerów oraz mieli dostęp do haseł takich kont jak np. dnsadmin, vpnadmin czy SQLAdmin. Oznacza to, że musieli już wcześniej nawiązać bliską znajomość z atakowaną siecią. Oprócz tego dwa kolejne komponenty kradły hasła zapisane w przeglądarkach oraz znajdujące się w pamięci operacyjnej zaatakowanego komputera (w stylu Mimikatza).

Destrukcja

Gdy jedne pliki rozmnażają złośnika, inne rozpoczynają destrukcję, usuwając automatyczne kopie bezpieczeństwa (Shadow Copy). Następnie usuwają informacje narzędzia wbadmin, by utrudnić próby odzyskiwania danych po czym wyłączają możliwość odzyskiwania z systemu z poziomu konsoli.

C:\Windows\system32\cmd.exe /c c:\Windows\system32\vssadmin.exe delete shadows /all /quiet

C:\Windows\system32\cmd.exe /c wbadmin.exe delete catalog -quiet

C:\Windows\system32\cmd.exe /c bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no

Na deser usuwają rejestry zdarzeń by skomplikować analizę powłamaniową.

C:\Windows\system32\cmd.exe /c wevtutil.exe cl System C:\Windows\system32\cmd.exe /c wevtutil.exe cl Security

A teraz coś naprawdę złośliwego

Na tym jednak destrukcja się nie kończy – złośliwe oprogramowanie wyłącza w kolejnym kroku wszystkie usługi w systemie, nadając im status „Wyłączony” oraz restartuje zaatakowany system – a raczej dobija, ponieważ po tej operacji żaden system już nie wstanie. Co więcej, prawdopodobnie systemy olimpijskie nie wstaną już wcale, bez względu na zabiegi ratowników. Dlaczego?

Keavin Beaumont wskazuje, że systemy olimpijskie mają skonfigurowanego Bitlockera.

https://twitter.com/GossiTheDog/status/963098493010305024

To oznacza, że gdy komputer nie wstaje (a nie wstaje, bo ma wyłączone wszystkie usług), nie można po prostu przenieść dysku do innego komputera, zamontować i zmienić ustawienia tak, by wstał. Zdaniem tego eksperta wgląda na to, że atak, mimo iż nie szyfrował plików (co mogło być wykryte przez oprogramowanie chroniące systemy olimpijskie), skutecznie unieruchomił zainfekowane komputery – bez możliwości przywrócenia innego, niż pełna reinstalacja. Z drugiej strony wg organizatorów zaatakowane systemy wróciły do pracy w ciągu 24 godzin – co sugeruje, żeby być może znaleziono sposób przywrócenia ich sprawności (lub każdy miał gotowy obraz na odłączonym nośniku).

Kto za tym wszystkim stoi

Warto zauważyć, że złośliwy program nie kradł danych, nie logował naciskanych klawiszy, nie przesyłał zrzutów ekranów do centrali – jego celem było rozmnożenie się i zniszczenie tylu komputerów ile tylko się uda. Najwyraźniej dane (takie jak loginy i hasła) skradzione były już wcześniej. Co prawda badacze raczej starają się unikać atrybucji ataków na podstawie samych próbek, lecz oczywiście niektórzy nie mogli się powstrzymać. Oto kilka teorii.

Talos wskazuje na techniki rozmnażania się szkodnika tożsame z tymi używanymi w kampanii NotPetya i BadRabbit, przypisywanych Rosjanom. Nie da się ukryć, że Rosjanie, którzy nie wpuszczono pod flagą Rosji na Igrzyska, mają powód, by próbować je zakłócić.

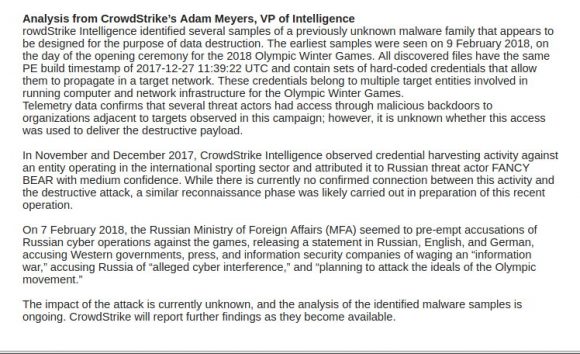

Crowdstrike informuje, że próbki zauważył już 9 lutego, przygotowane były jednak 27 grudnia 2017. Firma obserwowała także ataki w listopadzie i grudniu 2017, polegające na zbieraniu danych logowania organizacji powiązanej z organizacją Igrzysk, za którymi stała grupa Fancy Bear, o rosyjskim pochodzeniu. Warto także zauważyć, że rosyjskie Ministerstwo Spraw Zagranicznych już 7 lutego wyparło się ewentualnych cyberataków na infrastrukturę Igrzysk.

Z kolei Intezer, firma zajmująca się analizą porównawczą kodu, wskazuje, że połowa próbek zawiera fragmenty unikatowe dla wcześniej obserwowanego chińskiego złośliwego oprogramowania.

Podsumowanie

Wiele wskazuje na to, że opisywane wyżej próbki są powiązane z atakiem na ceremonię otwarcia. Wygląda na to, że ktoś próbował faktycznie zakłócić otwarcie Igrzysk i możliwe, ze gdyby nie szybka reakcja organizatorów, którzy odcięli zainfekowane systemy, mógłby odnieść sukces.Trudno jednak, bez głębszej wiedzy na temat wydarzeń (którą dysponują tylko organizatorzy), ocenić, kto stoi za atakiem. Na szczęście Koreańczycy mają w zwyczaju dzielenie się swoimi obserwacjami – najwyraźniej potrzebują czasu, by przeprowadzić wiarygodną analizę.

Komentarze

” nie można po prostu przenieść dysku do innego komputera, zamontować i zmienić ustawienia tak, by wstał.” a niby dlaczego nie można tego zrobić z zaszyfrowanym dyskiem. Trzeba go podłączyć do innego komputera i po prostu rozszyfrować. Oczywiście wymaga to znacznie więcej czasu, ale fizycznie będzie można się dostać do zawartości dysków.

Dlatego że BitLocker korzystał z TPM którego nie przeniesiesz

Wcześniej wyeksportowana kopia klucza, jak Windows chyba sugeruje przy szyfrowaniu?

Albo uruchomienie z płyty/innego dysku na tym samym komputerze, na którym jest TPM?

Choć rzeczywiście TPM może utrudniać naprawę.

Jeśli moduł TPM jest demontowalny, to przeniesienie go do innej płyty głównej nie będzie ok?

Pytam bo nie wiem.

Klucz odszyforowania dysku można odzyskać z Active Directory. TPM w tym nie przeszkodzi. Jedyny kłopot, to czas jaki to zajmuje.

Nie konfigurowałem BitLockera & TPM w środowisku AD więc się nie wypowiadam. Ale jeśli jest tak jak piszesz, to wydaje mi się to niewłaściwie, bo po to jest układ TPM żeby można było odszyfrować dysk tylko w oparciu o fizyczną obecność TPM.

Z zasady TPM nie jest demontowalny.

W laptopach jest to scalak wlutowany w płytę główną.

W komputerach stacjonarnych zdarzały się płyty główne posiadające kartę rozszerzeń do układu TPM, ale widziałem takich płyt kilka modeli i było to dawno temu.

Przejrzyj oferty płyt głównych, to nie jest rzadka funkcja (header do podłączenia TPM).

Bitlockera z TPMem można odszyfrować WinRE – cały proces bootowania oparty na podpisanych cyfrowo binarkach z niezależna konfiguracją. Potem można dodać statyczne hasło jako alternatywa do TPMa i podmontować dislockerem na linuxie.

Wszyscy analitycy już od listopada informowali o przygotowywanej infrastrukturze ataku mającego zakłócić Igrzyska Olimpijskie lub wykorzystać w inny (mniej znany) sposób. Podawano jednoznaczną atrybucję tej infrastruktury. Wszyscy czekali co się wydarzy … i się wydarzyło.

Jak ktoś lubi analizy techniczne, deasemblację i IoC z takich wydarzeń:

https://securingtomorrow.mcafee.com/mcafee-labs/gold-dragon-widens-olympics-malware-attacks-gains-permanent-presence-on-victims-systems/

Podpinasz hdd z bl do innej windy i jak masz klucz dekryptujesz. Tpm Ci nie potrzebny.

Witam,

Zastanawiam się jak zdołali skasować kopię Shadow Copy?

No i skąd ta wiedza skoro serwery nie wstały?

Pozdrawiam.

Dokładnie w taki sposób jak to zostało opisane w artykule… :/