W dzisiejszym wydaniu krótko opisujemy ataki z ostatnich 2 dni. Koniec tygodnia wydaje się być pod tym względem dużo spokojniejszy, odnotowaliśmy jedynie 2 nowe kampanie, prawdopodobnie wysyłane przez tych samych autorów, o których piszemy regularnie od początku września.

Faktura VAT i cztery pliki EXE

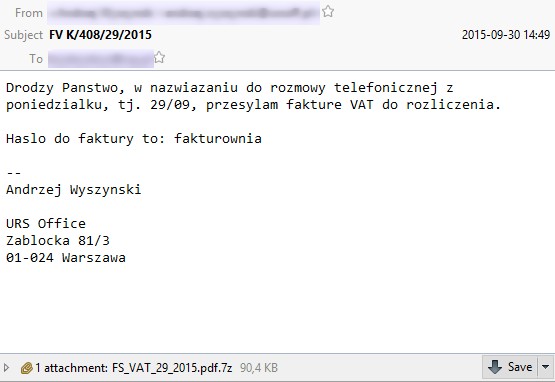

Treść wiadomości:

Data: Mon, Wed, 30 Sep 2015 14:49:33 +0200

Nadawca: Andrzej Wyszynski <[email protected]>

Drodzy Panstwo, w nazwiazaniu do rozmowy telefonicznej z poniedzialku, tj. 29/09, przesylam fakture VAT do rozliczenia.

Haslo do faktury to: fakturownia

—

Andrzej Wyszynski

URS Office

Zablocka 81/3

01-024 Warszawa

Wariant 2:

Temat: wezwanie do zaplaty, windykacja

Data: Thu, 1 Oct 2015 14:56:34 +0200

Szanowni Panstwo,

Ze wzgledu na brak splaty zadluzenia przesylamy przedsadowe wezwanie do zaplaty oraz ewentualna propozycje ugody.

Haslo do zalacznika: windykacja

—

Szymon Terecinski

Kancelaria Faliata S.A.

50-003 Wroclaw

W załączniku:

- FS_VAT_29_2015.pdf.7z

- FS_VAT_29_2015.pdf.scr

- MD5: b5fde6f450aa0c74b13ad7c03d7bb848

- Virus Total

- Hybrid Analysis

- pierwsza obserwacja 2015-09-30 10:18

Inny wariant pliku to windykator_nr_9684.pdf.scr. Sam plik dość łatwo poddał się analizie, dzięki czemu mogliśmy ustalić, że:

- jest to klient botnetu Andromeda

- serwer C&C to http://46.151.53.40/bazingamasterchef/gate.php (który dobrze znamy)

- łączy się także z serwerem http://81.4.122.238

- pobiera z niego pliki banana.exe, language.exe i netstats.exe

Serwer 81.4.122.238 ma dość ciekawą historię – na przykład można było wcześniej znaleźć na nim takie pliki jak:

- 25.09: cichujboprzyjdzielichuj.exe

- 25.09 inside.exe

- 28.09 windykacja_nr_sprawy_5838.pdf.scr (inna nazwa systemy.exe)

Krótka analiza pobranych plików:

banana.exe:

- prawdopodobnie aktualizacja Andromedy

- MD5 c4c6f084be83f67d67c128ccd06e51ca

- inne nazwy FR VAT_30_2015.pdf.scr, windykacja_nr_803.pdf.scr

- Virus Total

- Malwr.com

- pierwsza obserwacja 2015-10-01 12:20

- C&C http://46.151.53.40/bazingamasterchef/gate.php

language.exe

- MD5 0acd5a464ae8b0471552d413836a3544

- Virus Total

- Malwr.com

- pierwsza obserwacja 2015-10-01 12:21

netstats.exe

- prawdopodobnie koń trojański NetWire

- MD5 6710443b9ef8cbf659156a8f83819cc2

- VirusTotal

- Malwr.com

- pierwsza obserwacja 2015-10-01 12:21

- C&C 213.152.161.170 (AirDNS, dobrze nam znany od dość dawna)

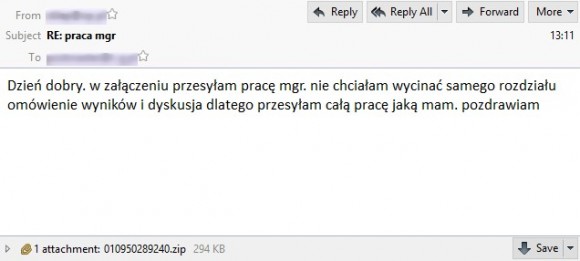

Praca magisterska

Druga kampania wydaje się dużo prostsza.

Dzień dobry. w załączeniu przesyłam pracę mgr. nie chciałam wycinać samego rozdziału omówienie wyników i dyskusja dlatego przesyłam całą pracę jaką mam. pozdrawiam

W załączniku:

- 010950289240.zip

- 010293300100,XML.exe

- MD5 18eb08e1d3fe3bfcffb4b8206d2cd328

- Virus Total

- Hybrid Analysis

- Malwr.com

- pierwsza obserwacja 2015-10-01 12:16

Dziękujemy osobom, które nadesłały próbki. Czekamy jeszcze na kontakt ze strony autorów kampanii.

Komentarze

Ja u siebie dostałem taką wiadomość:the copy is sent to you

z plikiem:

PDF_7689626593187.DOC.zip

Virustotal nic nie wykrywa,ale nod32 tak.

Ciekawostka: na serwer mailowy mojego koła naukowego ten i podobny spam przychodzi na skrzynkę root’a (oczywiście nigdzie takowego adresu nie publikowaliśmy).

Jak konto jest: [email protected] … to sie nie dziwie :)

Wszystkie te ataki sa przykladem, ze dzis za pare pln mozna na tzw darknecie kupic wszystko i zostac chakerem majac osiem klas gimnazjum/podstawowki czy jak to sie tam teraz nazywa.

a tam w darknecie ja znam kilka innych zacnych miejsc gdzie można zostać hakerĘ za wazelinę i amoralność posiadając zerową wiedzę popartą dyplomami ;D

tyle eszelonów, tyle lodołamaczy, a nie potrafia wydac nakazu/zakazu/srakazu czy zrótować maszyn? no we. mistaszimomura. kunfudabest.

otrzymaøem jakies wezwanie do zaplaty,odpisalem na maila ale oczywiscie mail nie doszedl,niby od kancelarii Faliata szymon terecinski

A ja dostałem wczoraj coś takiego :

Szanowni Panstwo,

Ze wzgledu na brak splaty zadluzenia przesylamy przedsadowe wezwanie do zaplaty oraz ewentualna propozycje ugody.

Haslo do zalacznika: windykacja

—

Szymon Terecinski

Kancelaria Faliata S.A.

50-003 Wroclaw

do tego jest załącznik :

windykacja_nr_803.pdf.7z

Mialem to samo, ale plik nie dal sie wypakowac, bo 7zip pokazywal blad.

Btw. ciekawostka z nagłówka tego maila z FR VAT_30_2015.pdf.7z (mail w takiej formie jak na pierwszym screenie)

X-HTTP-Posting-URI: http://bazarowicz.nazwa.pl:80/max.php

X-HTTP-Client: 194.29.183.83

inetnum: 194.29.180.0 – 194.29.183.255

netname: CITYMEDIA-OPOLE-PL

Od wczoraj wielu klientow Orange dostaje maile z adresu: [email protected] zawiera link kierujacy na strone orange.dokumenty.co.vu Niestety nie udalo mi sie jeszcze zdobyc pelnego maila z mime a PDF podpiety pod link nie otwiera sie.

Pelen przykladowy link:

orange.dokumenty.co.vu/wyswietl-fakture/FWL90599170-001-15.PDF

domena – orange.pl nie jest uzywana do wysylania oficjalnych maili

Pozdro

Mik3sz

Tez ostatnio (2.10.) dostałem z adresu [email protected] wyżej prezentowaną wiadomość spakowaną RAR „windykacja_nr_803.pdf.7z” (74,9kB) od

Szymon Terecinski

Kancelaria Faliata S.A.

50-003 Wrocław.

„Szanowni Państwo,

Ze względu na brak spłaty zadłużenia przesyłamy przedsądowe wezwanie do zapłaty oraz ewentualna propozycje ugody.

Hasło do załącznika: windykacja ”

Oczywiście nie otwierałem, wiadomość idzie do utylizacji, ale mogę przesłać jeśli Wam potrzebna..

Pzdr,

Roman

Return-path: [email protected]

Received: from aop80.rev.netart.pl ([85.128.250.80])

X-HTTP-Posting-URI: http://kamilenko.nazwa.pl:80/security.php

X-HTTP-Client: 89.71.157.149

–

1e25c90138e41f1a9052fca225fb5392 FR VAT_658_01_2015.pdf.7z

https://www.virustotal.com/en/file/1840ec820e5ea8ce4c81bfb672950a77d4da54ce3d22d9904f0a3594b5178256/analysis/1443789704/

–

66f1324945bdc61486187b006d83114f FR VAT_56_01_2015.pdf.scr

https://www.virustotal.com/en/file/d6274d12883b3c3ebf383263f96f21ccbd41d7f9c1cd84721956b9641ae266af/analysis/1443789854/

https://malwr.com/analysis/MDhjMzE5NDUzNTViNGM3N2IxZDI3NmZiNDcyNzY2NjY/

–

@zts: Umieszczajcie nazwy hostów z których przypełzła zaraza – wiem, szkolenia, kasa itp. ale myślę że warto, tj. userzy (postmasterzy) będą wdzięczni ;)

A ja wlasnie dostalem cos takiego:

Szanowni Panstwo,

Ze wzgledu na brak splaty zadluzenia przesylamy przedsadowe wezwanie do zaplaty.

Haslo do zalacznika: przedsadowka2015

—

Grzegorz Osinski

Osinski-Windykacja

ul. Beneszka 83/1

70-760 Szczecin

z adresu [email protected], temat: osinski-windykacja, wezwanie do zaplaty

W srodku spakowany 7zipem plik ***.pdf.scr

(wpisuje gwiazdki, bo nie pamietam tytulu, a nie chce tego sprawdzac/dotykac on-line.)

Wczesniej (pare mesiecy) dostalem tez cos o zaleglej fakturze od jakiejs firmy…

poprawka, podany adres wyswietla sie na liscie maili, w naglowku bylo Received: from tlumaczeniab.nazwa.pl

Dostałem dokładnie to samo …

Nie otwierać .

Mialem dziś podobny atak:

Szanowni Panstwo,

Ze wzgledu na brak splaty zadluzenia przesylamy przedsadowe wezwanie do

zaplaty.

Haslo do zalacznika: przedsadowka2015

—

Grzegorz Osinski

Osinski-Windykacja

ul. Beneszka 83/1

70-760 Szczecin

Niestety wpisalem hasło, symantec zablokował wypakowanie pliku. Teraz blokuje ruch z domeny 46.151.53.40 i wyświetla komunikat System Infected: Downloader.Dromedan Activity 11

Usunąlem ściągnięty plik, co mogę jeszcze zrobić? Z góry dziękuję za pomoc,

pozdrawiam

Tomek

https://who.is/whois-ip/ip-address/46.151.53.40