Wyniki ciekawego eksperymentu pokazują, że 4/5 wszystkich zapytań o lokalizację ukrytych usług w sieci Tor dotyczyło adresów zawierających pornografię dziecięcą. Przed przejściem do wniosków warto jednak spojrzeć co i w jaki sposób badano.

W trakcie konferencji 31C3 brytyjski naukowiec Gareth Owen pokazał ciekawe wyniki analizy popularności ukrytych usług w sieci Tor. Przeanalizujmy jego badanie oraz osiągnięte rezultaty.

Pół roku i 40 węzłów

Jak spisać wszystkie adresy ukrytych usług w sieci Tor? Jest to z założenia niemożliwe. Dopóki ktoś nie opublikuje świadomie adresu swojego serwera z końcówką .onion, to adres ten pozostaje znany tylko kilku wybranym węzłom sieci. Problem ten spróbował rozwiązać Gareth Owen, który wraz ze swoimi studentami przez sześć miesięcy prowadził 40 węzłów sieci Tor.

Nie będziemy wnikać w szczegóły działania sieci Tor na poziomie protokołu (na nagraniu prezentacji poniżej Gareth je dość przejrzyście przedstawia), ale wystarczy wspomnieć, że każdy węzeł sieci Tor ma szansę stać się punktem posiadającym informację o konkretnej ukrytej usłudze. Oczywiście nie będzie to informacja o jej lokalizacji, a jedynie o jej adresie oraz węźle, gdzie można się z nią skontaktować. Dzięki takiej architekturze osoba, która kontroluje węzeł sieci, może zapisywać, o jakich ukrytych usługach danego dnia jej węzeł wie oraz ile otrzymał zapytań na temat możliwości połączenia z konkretnym węzłem. Dane zbierane przez dłuższy czas można poddać analizie – i jej wyniki przedstawił kilka dni temu Gareth.

Statystyki ukrytych usług

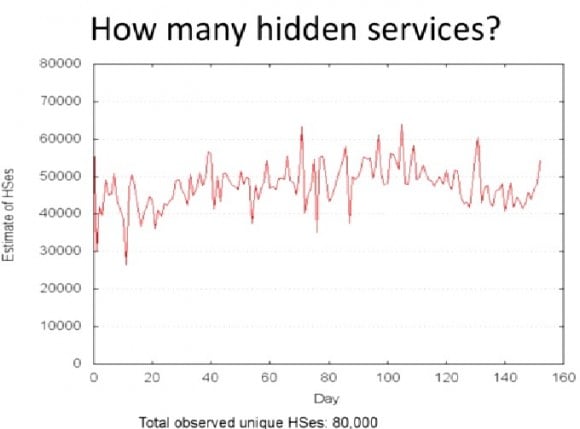

Zespół kontrolował 40 węzłów przez 6 miesięcy. Ze względu na rotację informacji o ukrytych usługach przez ten czas mógł zebrać informację o sporej części adresów .onion. Oczywiście nie ma żadnej gwarancji, że natrafił na wszystkie – jest jednak dość prawdopodobne, że wszystkie bardziej popularne i stabilne napotkał co najmniej raz. W trakcie trwania eksperymentu zaobserwowano jednoczesną obecność około 45 tysięcy ukrytych usług. Jako że adresy te pojawiają się i znikają, to ich całkowita liczba zaobserwowana w trakcie eksperymentu jest większa i wynosi około 80 tysięcy.

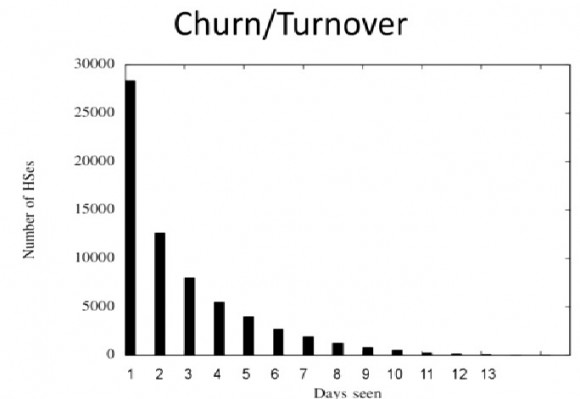

Ciekawa jest informacja o stabilności adresów. Duża część z nich była zaobserwowana przez zespół badaczy tylko raz, a większość poniżej 10 razy. Oznacza to, że spora część adresów .onion pojawia się na krótką chwilę, by następnie dokonać żywota.

Ciekawie wygląda także porównanie danych zebranych w tym badaniu z danymi z innego badania z roku 2013, kiedy to naukowcom udało się wykorzystać lukę w protokole by wyliczyć istniejące ukryte usługi. Porównanie obu zebranych zestawów danych wskazuje, że w stosunku do badania sprzed ponad roku ok. 5000 adresów dalej istnieje, 45 000 zniknęło a 60 000 się pojawiło.

Jaki rodzaj usług dominuje

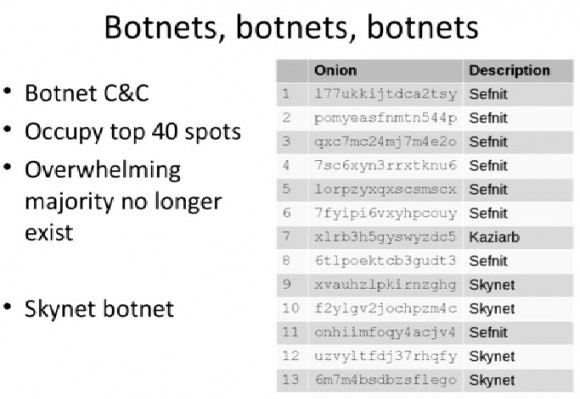

Okazuje się, że zdecydowanie najczęściej w sieci Tor poszukiwane są adresy kontrolerów botnetów. Usługi te zajmują 40 pierwszych miejsc na liście najpopularniejszych adresów. Naukowcy natrafili na adresy serwerów C&C siedmiu różnych botnetów, w tym również botnetu Skynet, którego twórca przeprowadził nawet AMA na Reddicie i miał swoje konto Twittera. Co prawda został już zatrzymany (co w tym kontekście nie było zaskoczeniem) a botnet wyłączony, jednak zainfekowane maszyny nadal szukają swojego centrum sterowania.

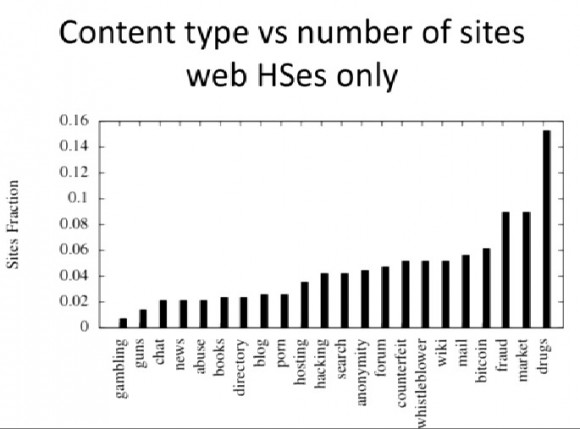

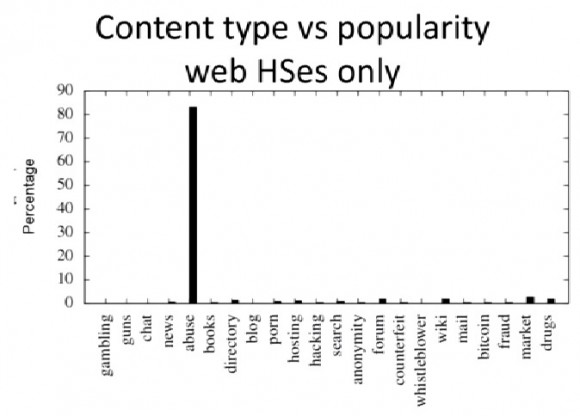

Po odfiltrowaniu kontrolerów botnetów naukowcy pobrali zawartość pozostałych adresów by określić ich charakter. Aby uniknąć łamania przepisów pobierali jedynie treści tekstowe. W ten sposób przeprowadzili klasyfikację rodzajów usług wskazującą, że najliczniejsze są serwisy oferujące narkotyki, na drugim miejscu znajdują się różne platformy handlowe a na trzecim strony poświęcone oszustwom. Okazało się jednak, że strony oferujące narkotyki odpowiadają jedynie za ok. 5 % wszystkich zapytań.

Gdzie ta pornografia

Pornografia dziecięca, ukryta pod hasłem „abuse”, pod względem ilościowym znajdowała się pod koniec klasyfikacji ukrytych usług. Kiedy jednak spojrzeć na ilość zapytań, jakie odnotowały poszczególne usługi, okazuje się, że aż 83% zapytań o konkretne adresy .onion dotyczyło właśnie usług zawierających pornografię dziecięcą.

Na tej podstawie Wired napisał, że 80% wizyt w Torze związanych jest z pedofilią. Problem jednak polega na tym, że tego tak naprawdę nie wiemy. Spójrzmy zatem na możliwe scenariusze oraz kontekst pozyskanych danych.

Po pierwsze widzimy jedynie zapytania o ukryte usługi, +/- odpowiednik zapytań do serwera DNS. Nie oznacza to ani liczby wizyt, ani liczby gości. Klient Tora – jeśli go nie restartujemy – musi tylko raz zapytać o daną usługę w ramach jednej sesji. Nie wiemy zatem, ile było wizyt, nie wiemy, jaka była przepustowość ruchu, nie wiemy nawet, czy byli to użytkownicy czy jakieś boty.

Nie jest tajemnicą, że niejedna jednostka policji czy też organizacji powołanych do walki z pornografią dziecięcą regularnie skanuje serwisy pedofilskie w poszukiwaniu nowych treści i śladów mogących prowadzić do zatrzymania sprawców. Część widocznych zapytań powinna zatem pochodzić z takich właśnie automatów. Możliwe także, że zarejestrowane dane to np. efekt próby ataku DDoS na ukrytą usługę. Nie sposób tego wykluczyć.

Jak słusznie zauważają przedstawiciele Tor Project, jedynie ok. 1,5% ruchu w sieci Tor to ruch do ukrytych usług. W 98,5% przypadków sieć Tor wykorzystywana jest do odwiedzania witryn lub innych usług w „normalnym” internecie. Oznacza to, że w najgorszym razie 80% z 1,5% to ruch związany z pornografią dziecięcą.

Warto także zauważyć, że klasyfikacja witryn zaobserwowanych w trakcie eksperymentu następowała pod jego koniec. Oznacza to, że witryny, które pojawiły się na jego początku a następnie zniknęły z sieci nie zostały sklasyfikowane. Skutkiem tego jest bez wątpienia nadreprezentacja w klasyfikacji witryn o największej stabilności działania. Również wizyty przez bramki typu Tor2Web nie mogły być ujęte w opublikowanych wynikach.

To, że Internet is for porn nie ulega żadnej wątpliwości. Czy jednak Tor is for child porn? To badanie nie przedstawia jednoznacznych dowodów na potwierdzenie tej tezy.

Komentarze

Lepiej wyłącznie adsensy na tej stronie ;)

Użyj dodatku Ghostery https://addons.mozilla.org/pl/firefox/addon/ghostery/ na FF i nie marudź.

Na Chromium też jest :)

Wiem że jest.

Zapisałeś się na ProtonMail, jak Ci sugerowałem w komentarzu pod dyskusją o Torze? Trzeba trochę poczekać na konto, ale warto. Jestem nim zachwycony. Genialna poczta email NSA-proof ;)

Pozdrawiam

Kolego DP (dziwnie by mi się pisało „Duży Psie” :) ),

chyba przeoczyłem Twój komentarz. Poszukam pod wiadomościami.

Mam trudności ze śledzeniem swoich komentarzy na Z3S i podobnych portalach. Z kolei fejs mnie wnerwia i wolę komentować tutaj :)

Nie za bardzo mam ciśnienie, żeby szukać poczty odpornej na NSA. Tylu moich bliższych i dalszych krewnych używa znanych NSA usług, że i tak już nie mam się z czym chować :) Jest po prostu za późno i chyba wiedzą o mnie więcej niż ja sam.

W samoobronie pozostaje udawać głupiego, ale to miewa fatalne skutki w pracy, więc lepiej się nie poświęcać aż tak bardzo :)

Jak za pomocą tego dodatku ktoś, miałby wyłączyć wszystkim adsense na tej stronie?

Chyba nie zrozumiałeś sensu wypowiedzi Pawła.

A dlaczego ktoś miałby prawo wyłączać wszystkim adsense na stronie Adama?

To jego strona, chłop ustawia sobie na niej co chce. Jak się komuś nie podoba, to Fuck Off, niech se założy własny serwis. Mnie się te dodatki też nie podobają, ale ja nie marudzę i je po prostu blokuję. Tak trudno to zrozumieć?

Wiesz jak działa reklama kontekstowa? ( ͡° ͜ʖ ͡°)

Kiedyś miał antyweb, albo speeder problem, jeden art już nie pamietam o czym, kilka podejrzanych zdan i zdjecie i poszedł ban :D Poźniej gorzkie żale heheh

on się tobą bawi, zrozum to, a ty jak durny odpisujesz mu, to diabeł a nie pies

Mnie ciekawi na jakiej zasadzie działały wyszukiwarki stron torowych. Może na podobnej zasadzie jak badacze to robili? A może działały w zwykłym necie i przenosiły wyniki do ukrytej usługi?

Pamietam, że na Torowisku był dział z pedoporno i cieszył się tam największą popularnością :D

Na zasadzie zwykłego robota – crawlera śledzącego linki. Nie trafi tam gdzie go ktoś nie pośle.

Dopiero zatrybiłem jak już wysłałem koment ;3

To teraz już mamy metodę, która może być wydajniejszą od zwykłego bota łażącego po linkach. Na pewno więcej byśmy mieli wyników tych mało podlinkowanych i znanych tylko wtajemniczonym.

a reszta narkotyków :D

Kiedy jest Defcon ? Maja coś powiedzieć o drugiej częsci audytu truecrypta

https://twitter.com/Joshua1909/status/537500918409723904

Czasem zastanawiałem się, czy nie pobawić się w wystawianiem jakiejś usługi w Torze. Ciekawa rzecz, ale od razu pojawiało się pytanie: „po co?” Jakie byłyby zalety dla zwyczajnych treści i materiałów? Ochrona przed DoS? Jakaś tam anonimowość?

W pewnym sensie taka strona pozbawia się części odbiorców – tych, którzy nie sięgają do Tora.

Być może rzeczywiście nielegalność jest głównym argumentem za skorzystaniem z Tora i stąd takie przodowanie w statystykach.

Macie jakiś pomysł na normalny serwis dostępny przez Tora (oprócz poczty itp.)?

Nadejdą czasy że rządowe fiskalizmy wezmą się za kryptowaluty, nie przepuszczą takiej tłustej daniny która im właśnie ucieka sprzed nosa. Myślę że w przeciągu najbliższych 3-5 lat się wezmą. Wtedy będzie można w Torze założyć jakiś serwis z kryptowalutami. To chyba dobry pomysł?

No ale to jest chowanie się przed władzą, a ja pytałem o zwykłą działalność :)

Ale będziesz miał spory ruch na stronie i dobrze zarobisz;)

.

No chyba że dogadasz się z którąś z 3-literowych służb;)

I założysz – nieoficjalnie dla nich, a oficjalnie dla motłochu – serwis będący w istocie honeypotem. Ja gdybym miał inwigilować, zrobiłbym projekt obliczony na lata, a nie na miesiące. Taki perfidny i perwersyjny honeypot. Niech się ludziska schodzą, rozmawiają, zostawiają jak najwięcej informacji – zbierałbym to wszystko, gromadził, przetwarzał i analizował w gronie analityków. Bezcenna i prawie darmowa wiedza.

A teraz pomyślcie o naszym Adamie i Z3S:)

„No chyba że dogadasz się z którąś z 3-literowych służb;)”

Taaa, na przykład z MPO…

W sumie Z3S to też trzy znaki…

1. Badania z zakresu nauk społecznych dotyczące zjawisk karanych (np. stosunek do pornografii dziecięcej). Samo badanie nie jest nieetyczne, a fakt że badani nie zostaną zidentyfikowani nawet przez NSA zwiększa wiarygodność odpowiedzi.

2. Gry symulujące świat przedstawiony w którym dzieją się zjawiska uważane za nieetyczne. Rozgrywając taką grę kanałami nieszyfrowanymi nie można uzyskać całkowitego rozgraniczenia świata gry od świata rzeczywistego. Gracz odgrywający postać popełniającą myślozbrodnię (postać nawołującą do rasizmu, olewającą copyright….) popełnia ją też w świecie rzeczywistym. Pradziwa policja może naruszyć równowagę świata przedstawionego, a wtedy gra przestaje być wiarygodnym modelem rzeczywistości.

To samo pytanie sobie zadawałem i uruchomiłem forum w Tor. Chciałem przyciągnąć, albo „wyłowić” ludzi nieszablonowych i nieakceptowanych w „normalnym” świecie. Forum istniało przez rok, usunąłem je kiedy zaczęły się pojawiać wyłącznie wpisy dotyczące handlu używkami. Nazywało się „światowstręt”.

@ DOgi

Wiem, no i co? Dalej nie rozumiem narzekania. Staje ci gdy sobie tak popiszesz?

Przestańcie z tymi osobistymi wycieczkami albo będę kasował. Ostatnie ostrzeżenie.

Pozostałe 20% to zapytania dotyczące czyszczenia CC,PP,BA.

Prawda jest taka, że póki nie zacząłem korzystać z TOR nie wiedziałem, że na świecie jest aż tylu peddofili. Tak to parafrazując mistrza Lema.