Ciągle nie wiemy, w jaki sposób FBI namierzyło serwery Silk Road. Najnowsze wyniki analizy śledczej przejętych serwerów podważają w kilku istotnych punktach opublikowane niedawno wyjaśnienia agenta FBI prowadzącego sprawę.

Adwokaci Rossa Ulbrichta, oskarżonego o prowadzenie Silk Road, wobec przytłaczających dowodów zebranych w trakcie jego zatrzymania próbują podważyć legalność samego procesu zidentyfikowania serwerów narkotykowego bazaru. Trzeba przyznać, że ich argumenty wyglądają tym razem na całkiem interesujące.

Istotne nieścisłości

Miesiąc temu oskarżenie opublikowało informacje o tym, jak FBI natrafiło na prawdziwy adres IP serwera Silk Road ukrytego w sieci Tor. Wygląda jednak na to, że informacje to są albo bardzo szczątkowe, albo wprost nieprawdziwe. Spójrzmy zatem na analizę przygotowaną przez obronę na podstawie zaznajomienia się z obrazami dysków kilku serwerów przejętych przez FBI.

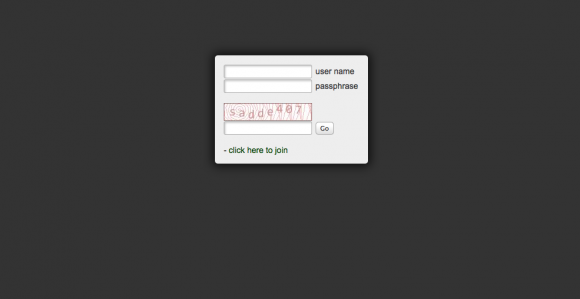

Agent FBI oficjalnie stwierdził, że publiczny adres IP serwera Silk Road zobaczył w pakietach, otrzymanych od serwera SR w trakcie eksperymentowania z jego panelem logowania. Następnie otworzył ten adres IP w zwykłej przeglądarce i zobaczył interfejs CAPTCHA identyczny jak na Silk Road, co wskazywało, ze istotnie trafił na właściwy adres. Logi HTTP serwerów na to nie wskazują.

FBI, poproszone o przedstawienie dowodów na prawdziwość tej teorii, przekazało obronie 19 wierszy logów HTTP pokazujących dostęp agentów FBI do serwera. Problem tylko w tym, że według logów agentom udało się otworzyć jedynie standardowy panel logowania phpmyadmin, gdzie nie mogli zobaczyć CAPTCHA, ponieważ jej tam nie było, zaś sam serwer SR nie był dostępny z publicznej adresacji. Jak wyglądała architektura serwerów SR?

Adwokaci Ulbrichta otrzymali dostęp do obrazów serwerów, wykonanych przez policję islandzką na zlecenie FBI. Na tej podstawie stwierdzili co następuje:

- serwery działały w oparciu o Ubuntu 12.04.2

- strony serwował nginx wraz z MySQL

- pod adresem 62.75.246.20 działał serwis prezentacyjny, odpowiedzialny za komunikację z użytkownikami

- pod adresem 193.107.86.49 działał serwer właściwy, dostępny tylko z adresu 62.75.246.20

Katalog nginxa sites-available na tym drugim serwerze zawierał 4 pliki, jednak sites-enabled już tylko dwa: live-ssl oraz phpmyadmin. Konfiguracja live-ssl wygląda następująco:

allow 127.0.0.1; allow 62.75.246.20; deny all;

Oznacza to, że do tego serwera dostęp z sieci zewnętrznej miał jedynie pierwszy serwer. Nie było zatem możliwości, by agent FBI wpisał w przeglądarkę adres IP 193.107.86.49 i zobaczył fragment panelu logowania Silk Road.

Z kolei konfiguracja phpmyadmin wyglądała tak:

listen 80; root /usr/share/phpmyadmin; allow 127.0.0.1;

co oznacza, że ta witryna była dostępna z sieci publicznej. Faktycznie, w logach przedstawionych przez FBI jako dowód na odkrycie serwera drogą legalną widać wizytę agentów w panelu logowania phpmyadmina. Nie był to jednak panel logowania Silk Road, który działał na interfejsie live-ssl, niedostępnym z sieci publicznej. Wygląda zatem na to, że agent FBI pomylił się w zeznaniach.

Oczywiście wystawienie phpmyadmina Silk Road na publicznym adresie IP, bez odpowiednich list dostępowych, jest karygodnym błędem ze strony twórcy serwisu. W logach HTTP widać ponad 3 tysiące połączeń do tego interfejsu, z których wiele to próby włamania.

Śledczy, który nie rejestruje swoich działań?

Ciekawymi wątkami wychwyconymi przez adwokatów obrony są także niezgodności znaczników czasowych z dokumentacją śledztwa czy też obecność materiałów, których FBI nie powinno było otrzymać lub brak części istotnych danych. Najciekawszym jednak naszym zdaniem faktem jest to, że dokumenty, przedstawione przez FBI, sugerują, że w trakcie „hakowania” (czy też może raczej „fuzzowania”) panelu logowania serwisu agenci podglądali komunikację za pomocą Wiresharka. Samo FBI twierdzi jednak, że po tej operacji nie pozostały żadne ślady. Agenci, uzyskując najważniejszy dowód w sprawie, nie zapisali pakietów, w których go znaleźli, nie zrobili zrzutów ekranu ani nawet notatek służbowych. I to mówimy o agentach FBI, którzy są ekspertami informatyki śledczej. Czy to możliwe? Czy tak bardzo poniosły ich emocje? A może prawdziwe źródło informacji o adresie IP znajdowało się gdzieś indziej? Czekamy, aż oskarżenie odkryje wszystkie karty w trakcie kolejnych etapów przygotowań do procesu.

Komentarze

Ciekawy art. Czekam na kolejne odnośnie SR i aspektów technicznych tej sprawy.

„Sąd, konfidenci, psy to jedna banda

Przeciwko ku****wu JP propaganda

Bez skrupułów, na lewo albo za zwykłe głupoty

Niszczą ludziom życie z ich dzieci robią sieroty

I bez wyroków i policyjnej agresji

Oby wszyscy dobrzy ludzie tak przez życie przeszli

Oby na ciebie nigdy nie donieśli

JP człowieku weź ten przekaz dalej prześlij”

Firma – Reprezentuję JP

Pozdrawiamy gimnazjum.

A potem dowiemy się, że jednak adres IP znaleźli w losowo skontrolowanym liście podpisanym nazwiskiem i pseudonimem admina :D

Adam, no no jak zawsze ciekawie opisane:). Mam nadzieje że będziesz wrzucał kolejne informację związane z SR.

Zeznania agenta mogą ale nie muszą pokrywać się z tym co naprawdę robiło FBI. Te zeznania to może być element strategii dezinformacji. Ja na miejscu FBI, do medialnego przekazu dodał bym „szum” dezinformacyjny – to socjotechnika często stosowana przez służby, od ich zarania. Zawsze tak robiono, czemu by dziś tak nie robić?

.

Tak średnio wierzę że pełna prawda ujrzy światło dzienne, bo jeśli FBI nie blefuje i naprawdę zdobyło prawdziwe dane, to w ich interesie nie jest pokazywać światu jak do tego doszli, nawet za cenę pozornie przegranego procesu. W takich sprawach zawsze należy ostrożnie podchodzić do przekazów z mass-mediów. Raczej szukałbym drugiego dna.

.

Trochę dziwię się FBI że mając już dowody przestępczej działalności szefa Silk Road, nie postarali się żeby bandzior popełnił samobójstwo w więźniu, np. raniąc się w brzuch i w tył głowy po 3 razy :) Dla mnie Ross Ulbricht to śmieć, któremu należy się komora gazowa. Cieszy mnie że złapali bandytę, smuci że gnida jeszcze żyje. Na szczęście w USA w pierdlu nie jest miło tak jak w polskich więzieniach, gdzie aroganccy i bezczelni przestępcy są w stanie co kilka dni pisać skargi że zupa jest za słona. Mam nadzieję że śmieć Ulbricht zgnije w mamrze!

Mam nadzieje ze ty zdechniesz, a Ulbricht zostanie uniewioniony.

Silk Road :( dziwna historia pewnie nie dowiemy sie calej prawdy nigdy,Sr 2.0 juz nie jest tak zaufany jak oryginal .

A jaka może być konsekwencja w przypadku gdyby ten dowód udało się obronie obalić? Złapali go przecież na „gorączym uczynku” z otwartym lapkiem w bibliotece, więc jeżeli chodzi o pewność, że on to on, czyli admin SR jest 100%. Pozostanie teraz to tylko udowodnić przed sądem.

Rozumiem, że w prawie amerykańskim jest coś w stylu, że dowód zdobyty w sposób nielegalny nie może być brany pod uwagę. Czy to wystarczyłoby aby wywalić cały proces i oskarżonego uniewinnić?

Z grubsza tak, bez względu na późniejsze dowody, nielegalne przeszukanie może być podstawa do „ubicia” wszystkich opartych na jego wynikach zarzutów.

Co do poprawności konfiguracji ukrytego serwera są jak rozumiem pewne wątpliwości:

http://blog.erratasec.com/2014/10/reading-silk-road-configuration.html

Silk Road założyło FBI lub jakaś inna organizacja i taka jest prawda. Chcieli tym sposobem dojść do dużych transakcji. Pomyślcie o tym, w USA takie prowokacje są normalne.

W USA obowiązuje zasada nie zrywania owoców z zatrutego drzewa. W skrócie wszystkie dowody a nawet poszlaki jakie zdobyto w sposób niezgodny z prawem nie moga być dowodem przestępstwa. Ulbrich może być wtedy oczyszczony zarzutów mimo tego że jest winny.

http://prawo.rp.pl/artykul/1004962.html