Pewnie większość z Was słyszała już z mediów o kataklizmie który nadciąga nad polskie banki. Klienci są zdezorientowani, banki lekko zaskoczone a fachowcy po cichu śmieją się z całej sytuacji. Spróbujemy rozwiać ewentualne wątpliwości.

„Największy atak na polskie instytucje finansowe”, „Bezprecedensowy atak na polskie banki”, „Potężny atak hakerów” – te wszystkie tytuły należy przenieść z półki „Zagrożenia o których warto informować społeczeństwo” na półkę „Największe i niespecjalnie udane akcje marketingowe sprzedawców oprogramowania”. Potężnych ataków na razie nie ma, złośliwe oprogramowanie jest znane od wielu miesięcy a jego dystrybucja jest jak do tej pory dość ograniczona.

Nowy stary malware

GozNym, o którym od wczoraj dzięki firmie IBM i jego oddziałowi badań X-Force trąbią wszystkie polskie media, jest tworem wymyślonym właśnie przez IBMa. Oczywiście nie powstał w jego laboratoriach – lecz to właśnie IBM ogłosił kilka dni temu powstanie nowego złośliwego oprogramowania. Osoby zajmujące się zawodowo analizą koni trojańskich atakujących klientów bankowości elektronicznej same zaczynają się gubić w marketingowych grach sprzedawców. Przestępcy niestety nie stosują jednolitego nazewnictwa oraz systemów kontroli wersji wypuszczanego oprogramowania. Do tego różne grupy często korzystają ze wspólnych elementów takich jak serwery czy fragmenty wstrzykiwanego kodu, co powoduje ogromne zamieszanie przy próbach klasyfikacji. W przypadku GozNym „odkrytego” przez IBMa tak naprawdę mamy do czynienia z kolejna iteracją konia trojańskiego który funkcjonuje w opracowaniach pod takimi nazwami jak Gozi, ISFB czy Vawtrak (oraz pewnie kilka innych). Wersja opisywana przez IBM w najnowszym komunikacie jest znana co najmniej od stycznia tego roku, zmodyfikowana została głównie część odpowiadająca za dostarczenie konia trojańskiego na komputer ofiary.

Jak działa bankowy koń trojański

Głównym celem przestępcy który chce ukraść pieniądze z konta ofiary jest autoryzowanie przelewu. Aby ten cel osiągnąć musi najczęściej albo odczytać SMS na telefonie ofiary (nakłaniając ją wcześniej do zainstalowania złośliwego oprogramowania na telefonie) albo nakłonić ofiarę do wpisania kodu z SMSa nie tam lub nie wtedy gdy trzeba. Właśnie ten drugi scenariusz (przynajmniej na razie) realizuje „GozNym”. Dawniej konie trojańskie głównie modyfikowały prawdziwą stronę internetową banku wyświetlaną na komputerze klienta – metoda ta nazywana jest webinjectem. Klient wchodził na stronę banku a koń trojański dodawał mu nowy formularz z prośbą o podanie kodu jednorazowego np. ze względu na aktualizację danych lub otrzymanie darmowego ubezpieczenia. Klient kod przepisywał z SMSa nie czytając jego opisu, a w tle program wykonywał przelew na cudze konto lub zatwierdzał przelew zdefiniowany. Banki jednak nauczyły się takie ataki wykrywać i konta zainfekowanych klientów blokowały. Przestępcy wymyślili zatem nową metodę.

Skoro bank widzi, co klient robi na serwerze i może sprawdzać, co widzi jego przeglądarka, to przestępcy postanowili przenieść klienta na swój własny serwer by lepiej ukryć się przed bankiem. Konie trojańskie zaczęły zatem przekierowywać klientów wpisujących w przeglądarkę nazwę swojego banku na strony przygotowane przez przestępców, udające prawdziwe witryny bankowe. W odróżnieniu od webinjectów ten atak nazywany jest czasem webfake. Przestępcy tworzą kopię strony logowania banku, gdzie kradną login i hasło a następnie pod pozorem jakiejś operacji wymagającej autoryzacji kradną także kod jednorazowy, który jest przez nich użyty na stronie prawdziwego banku do zatwierdzenia przelewu wychodzącego. Tak właśnie w skrócie działa „GozNym”.

Niestety IBM w swojej akcji marketingowej nie udostępnił najważniejszego elementu, czyli opisu i zrzutu ekranu aktualnie używanych schematów wyłudzenia kodu jednorazowego. Pokazanie internautom wyglądu konkretnej metody używanej przez przestępców jest tym, co może ograniczyć liczbę oszukanych. Ale najwyraźniej nie o to chodziło w tej kampanii.

Skala zagrożenia

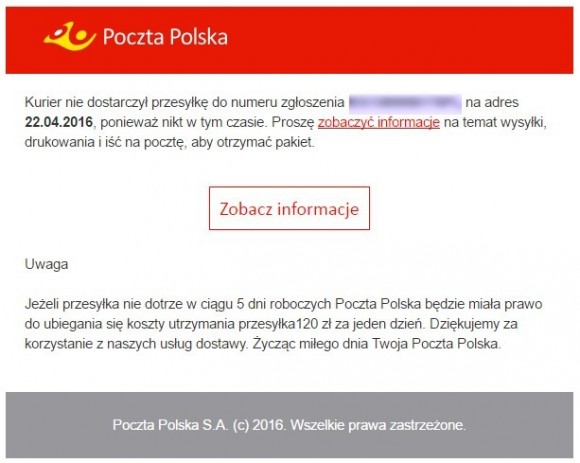

Nie mamy jeszcze pełnego obrazu sytuacji, ale z fragmentów które udało się zebrać wynika, że prawdopodobnym kanałem rozpowszechniania „GozNym” mogły w ostatnich dniach być między innymi wiadomości o temacie „[tu litery i cyfry] przesylka nie zostala dostarczona do ciebie” od „Poczty Polskiej” wyglądające tak:

z linkami prowadzącymi do domen takich jak goldsilverinvest.ru czy astropsiholog.ru. Rozsyłany w ten sposób plik nie jest docelowym złośliwym oprogramowaniem – ma zadanie je dopiero pobrać i to nie od razu, a dopiero po pewnym czasie.

Największe polskie banki zaczęły obserwować pojedyncze (do policzenia na palcach jednej ręki) przypadki odpowiadające opisowi przedstawionemu przez IBMa. Próbki docelowego złośliwego oprogramowania oraz jego konfiguracja trafiły już w ręce analityków (i to nie dzięki IBMowi, a pewnej polskiej firmie która nie robiła z tego takiej sensacji). W plikach konfiguracyjnych faktycznie zdefiniowano ponad 200 celów (oprócz banków są także dwa polskie serwisy pocztowe), lecz prawdopodobnie nie wymagało to wielkich nakładów pracy.

Gdyby IBM miał wystosować uczciwy komunikat dotyczący odkrytego zagrożenia powinien on w zasadzie brzmieć:

Gdyby tak jednak napisano, to komunikatem nie zainteresowałby się pies z kulawa nogą. Biorąc jednak pod uwagę proporcję między sposobem nagłośnienia „afery” a rzeczywistym zagrożeniem obserwowanym przez banki można nazwać tę akcję niewypałem miesiąca, a patrząc na reakcję banków i organów nadzoru IBM raczej osiągnął efekt przeciwny do zamierzonego.

Komentarze

Komentarz do GozNym wg. White Cat Security, który nie zmieści się w komentarzu pod wpisem ;-) http://blog.whitecatsec.com/2016/04/goznym-komentarz.html

GozNym pisany od tyłu to MyNzog. Przypadek?

„W plikach konfiguracyjnych faktycznie zdefiniowano ponad 200 celów”

Gdzie można pobrać pełną listę tych 'celów’? Czy inne banki np. z UK/IRE są na tej liście??

„Skoro bank widzi, co klient robi na serwerze i może sprawdzać, co widzi jego przeglądarka”

Pierwsza część ok, ale jakim cudem może sprawdzić co widzi przeglądarka?

Na przykład https://www.blackhat.com/docs/asia-15/materials/asia-15-Kaluzny-Bypassing-Malware-Detection-Mechanisms-In-Online-Banking-wp.pdf

Dzięki Adam. Coś takiego właśnie podejrzewałem jak analiza struktury DOM.

Co widzi przeglądarka, co widzi przeglądający, gdzie klika i gdzie nie klika np. tak:

http://www.inspectlet.com/hello/capturedemo

za rok półtora znowu się okaże że jacyś goście zarobili setki milionów. Ale do tego czasu nie róbmy bankom złego PR, robiąc dobry amatorom z X-Force-a w końcu Polacy nie gęsi i swe CERTY mają

W sławetnym cytacie chodzi o gęsi język, czyli łacinę, a nie gąski. Pozdrawiam.

Ja 18 kwietnia dostałem takie samo wezwanie na WP, tylko kodowanie było zwalone i pokazywała się cyrylica. Po przesłaniu na gmail, czcionki były już ok. Na zrzucie w artykule widać kwotę 120, a ja miałem 50 PLN. Mail przyszedł z adresu [email protected]

Wczoraj dostałem takiego maila, też 120 zł, link kieruje na prime-center.ru

Kiedy ludzie się nauczą… NIE OTWIERAM ZAŁĄCZNIKA, JEŚLI NIE SPODZIEWAM SIĘ TEGO MAILA OD TEJ OSOBY… proste.

Do tego konto na Gmailu a spodziewane e-rachunki na 'osobny’ email.

Dostałem bardzo podobnego maila już ponad tydzień temu (17.04) na skrzynkę na wp, ale po prostu go usunąłem. Choć nie powiem, dobry pomysł z tą „przesyłką”, w końcu go przeczytałem zanim usunąłem. Co nie pasowało? Primo – niczego nie zamawiałem. Secundo – taki mail i przyszedł o 6 rano w niedzielę? Tertio – mail podszywał się pod firmę kurierską glc, pomijając już że o niej nigdy nie słyszałem, to jeszcze wcale nie ma takiej firmy, jest jedynie taka z „s” na końcu.

Co do IBM to dobrym okresleniem moze byc opinia wieloletniego pracownika tej firmy, ze w 90% zajmuja sie reanimacja i ratowaniem swoich aplikacji i rozwiazan przed upadkiem