Przez 15 miesięcy agenci FBI oraz przedstawiciele organów ścigania z całego świata agresywnie infiltrowali zamkniętą, elitarną grupę pedofilów. Mimo użycia wszystkich dostępnych środków tożsamość 2/3 przestępców pozostała nieznana.

Poniższa historia jest dowodem na to, że podstawowe mechanizmy bezpieczeństwa mogą, odpowiednio konsekwentnie stosowane, zapewnić nie tylko prywatność, ale także i anonimowość nawet wobec mocno zmotywowanych, świetnie wyposażonych i posiadających ogromne uprawnienia (w śledztwo zaangażowany był nawet zastępca dyrektora FBI) przeciwników.

Pedofile z zasadami

W sieci można znaleźć plotki mówiące o tym, że pedofilska grupa pod przywództwem internauty znanego jako Yardbird istniała jeszcze w latach 90-tych. Inni wspominają, że przed jej infiltracją przez FBI funkcjonowała bez problemów co najmniej przez 5 lat. Najstarsze namacalne dowody, jakie udało nam się znaleźć, pochodzą z połowy roku 2005. Był to profesjonalnie zorganizowany klub pedofilów – kolekcjonerów, którzy w sieci wymieniali się zdjęciami i filmami ze swoich zbiorów.

Aby dostać się do grupy należało zostać wprowadzonym przez innego wtajemniczonego. Przyjmowane były jedynie kandydatury osób, które zostały wstępnie zweryfikowane pod kątem aktywności w innych serwisach pedofilskich. Najważniejszym elementem rekrutacji był jednak przeprowadzany w czasie rzeczywistym egzamin ze znajomości materiałów pedofilskich. Kandydaci mogli być pytani o istniejące wytwórnie, nazwy serii multimediów czy opisy zawartości poszczególnych serii. Osoba, która zdała egzamin, otrzymywała aktualne grupowe klucze PGP, hasło oraz informację, w której grupie serwera Usenet następuje komunikacja grupy.

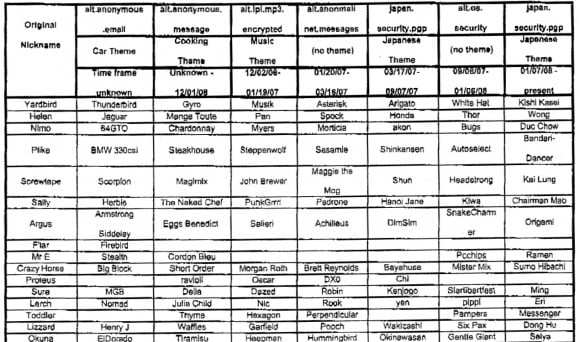

Komunikacja wewnątrz grupy odbywała się za pośrednictwem serwerów Usenet. Szef grupy, znany jako Yardbird, wybierał dwie usenetowe grupy. Jedna używana była wyłącznie do komunikacji między członkami, zaś druga służyła do zamieszczania treści multimedialnych. Wybór używanych grup często ulegał zmianie, a wraz z nim zmieniana była tematyka pseudonimów używanych przez członków. Na przykład od 17 marca 2007 do 7 września 2007 pedofile korzystali z grupy japan.security.pgp i stosowali japońskie pseudonimy takie jak Arigato, Honda czy Yamada. Wraz ze zmianą grupy zmieniał się zestaw pseudonimów oraz klucze PGP.

Oprócz tego zestaw zasad obowiązujących w grupie obejmował takie reguły jak:

- zakaz ujawniania jakichkolwiek informacji o sobie,

- zakaz komunikacji z innymi członkami grupy poza narzędziami grupy,

- zakaz kontaktów w świecie rzeczywistym,

- absolutny nakaz stosowania szyfrowania PGP dla każdej komunikacji,

- nakaz używania rozwiązań anonimizujących na warstwie sieciowej takich jak Tor, VPNy i remailery,

- każdorazowa migracja grupy do innej lokalizacji w przypadku jakiegokolwiek naruszenia zasad.

Dzięki trzymaniu się powyższych zasad spora część członków grupy uniknęła identyfikacji w trakcie akcji FBI.

Kwestia kluczy PGP

Być może zastanawiacie się, czemu cała grupa, licząca według różnych raportów między 45 a 60 członków, korzystała z jednego klucza PGP i jak wpływało to na jej bezpieczeństwo. Głównym argumentem za stosowaniem jednego klucza jest zapewne wygoda. Szyfrowanie wiadomości kilkudziesięcioma kluczami prywatnymi jest co prawda możliwe, ale zarządzanie taką komunikacją jest utrudnione. Używanie grupowego klucza zmniejsza również ryzyko połączenia klucza z tożsamością jego posiadacza na skutek błędu użytkownika (chociażby przez podanie adresu email). Inną istotną zaletą stosowania klucza grupowego jest trudniejsze określenie liczebności grupy jego użytkowników.

Z kolei po stronie wad tego rozwiązania można wymienić brak możliwości szybkiego wykluczenia jednego z członków grupy (ewentualna operacja tego rodzaju wymaga ponownej dystrybucji nowego klucza do wszystkich pozostałych uczestników) oraz zwiększone ryzyko ujawnienia klucza, którym dysponuje wiele osób naraz. Co prawda to drugie ryzyko jest tożsame z sytuacją, gdy wiadomości są szyfrowane wszystkimi kluczami naraz, jednak w tym drugim wariancie można szyfrować wybierając konkretnych odbiorców.

Infiltracja

Zasady działania grupy sprawiły, że przez dłuższy czas organa ścigania mogły nie mieć pojęcia o jej istnieniu. Osoby regularnie korzystające z grup usenetowych poświęconych prywatności i szyfrowaniu na pewno zwróciły uwagę na duże pliki regularnie pojawiające się z sieci, jednak ich zawartość nie była znana publicznie. Sytuację zmieniła dopiero wpadka australijskiego pedofila. Wiedzę o przebiegu całej akcji czerpiemy z nielicznych dostępnych źródeł, z których najważniejszym jest jedyny dostępny publicznie akt oskarżenia w tej sprawie.

Gdzieś w okolicy początku roku 2006 australijska policja zatrzymała mężczyznę, któremu postawiono zarzuty związane z pedofilią. Przestępca poszedł na współpracę z organami ścigania i licząc na łagodniejszy wyrok poinformował policjantów, że jest członkiem tajnego kółka pedofilskiego, działającego w Usenecie na grupie alt.anonymous.message. Udostępnił im także odpowiednie klucze PGP wraz z hasłami oraz posiadane archiwum wiadomości grupy. Policjancie skorzystali z okazji i zaczęli czytać wiadomości wymieniane w ramach grupy. Wkrótce poinformowali także o swoim odkryciu amerykańskich kolegów, ponieważ istniało podejrzenie, że wśród członków inwigilowanej grupy znajdują się obywatele USA. Od czerwca 2006 połączone siły FBI i australijskiej policji starały się ustalić tożsamość kilkudziesięciu pedofilów udzielających się w ramach grupy.

Od 31 sierpnia 2006 do 15 grudnia 2007 agenci zidentyfikowali ponad 400 tysięcy plików graficznych oraz ponad tysiąc filmów zawierających pornografię dziecięcą wymienianych w ramach grupy. Były to nie tylko materiały znane już organom ścigania, ale także treści nowe, czasem tworzone na zlecenie członków grupy. Grupa posiadała nawet własne konto w systemie E-Gold, na którym zbierała środki na opłacenie nowych produkcji. Agenci czytali także komunikaty tekstowe, zbierając dowody na udostępnianie i pobieranie pornografii dziecięcej. Utrwalali między innymi komentarze użytkowników do pobranych materiałów dowodzące, że pobierający zapoznał się z ich treścią.

Kogo i jak udało się złapać

W marcu 2007 jeden z użytkowników opublikował instrukcje zawierające lokalizację umieszczonych przez niego na serwerze usenet trzech filmów zawierających dziecięcą pornografię. Agenci zwrócili się do operatora serwera Usenet o wskazanie adresu IP oraz nazwy użytkownika, który opublikował wpis (większość sensownych serwerów Usenet wymagała wykupienia imiennego konta). Operator serwera podał nazwę użytkownika oraz jego – jak się okazało – fałszywe dane osobowe oraz adres IP. Dzięki współpracy z operatorem usługi internetowej FBI szybko namierzyło niejakiego Daniela Castlemana, który był na tyle nierozważny, że pornografię (co prawda zaszyfrowaną, ale jednak) wrzucił na serwer ze swojego domowego komputera. W trakcie przeszukania mieszkania podejrzanego znaleziono płytę CD z materiałami pedofilskimi oraz listę pseudonimów, używanych przez członków grupy.

Spośród ok. 60 członków grupy organa ścigania zlokalizowały tylko 14 – i to mimo trwającej 15 miesięcy pełnej infiltracji. Przywódca grupy, Yardbird, nie tylko uniknął aresztowania, ale rok później podzielił się swoimi spostrzeżeniami dotyczącymi upadku grupy. Twierdzi w nich, że wśród uczestników, którzy zostali złapani przez organa ścigania, główną przyczyną było korzystanie z usług firmy Privacy.li, która od wielu lat oferuje m. in. połączenia VPN twierdząc przy tym, że „nie zapisuje logów”. Jedna z nieoficjalnych teorii mówi, że co prawda być może Privacy.li logów nie prowadziło, jednak prowadziła je serwerownia, w której dostawca trzymał swoje serwery. Sama firma Privacy.li nie budziła nigdy wielkiego zaufania, a już w 2005 roku ostrzegał przed korzystaniem z jej usług sam Bruce Schneier. Czemu z jego porady nie skorzystali ci, którym powinno najbardziej zależeć na anonimowości? Trudno powiedzieć. Z czternastu zatrzymanych obywateli USA 7 przyznało się do winy i otrzymało wyroki od 13 do 30 lat więzienia, pozostałych 7 zdecydowało się na proces, po którym wszyscy zostali skazani na dożywocie.

Jak twierdzi sam Yardbird, osoby, które korzystały z remailerów oraz sieci Tor i przestrzegały grupowych zasad bezpieczeństwa, pozostały na wolności. Trzeba uznać to za ogromną porażkę organów ścigania, które mimo bezpośredniego dostępu do grupy i możliwości zaangażowania wielu środków, nie potrafiły namierzyć większości przestępców.

Do podsumowania dobrze nadaje się cytat anonimowego autora, przytaczany przez grugqa:

Źródła wykorzystane w trakcie tworzenia artykułu:

- http://grugq.github.io/blog/2013/12/01/yardbirds-effective-usenet-tradecraft/

- http://dee.su/uploads/baal.html

- http://www.gwern.net/docs/sr/2008-gov.uscourts.txnd.174855.2.0-castlemanaffidavit.pdf

- http://www.fbi.gov/news/podcasts/inside/operation-achilles.mp3/view

- https://groups.google.com/forum/#!activity/japan.security.pgp/Oig0DhzH7MQJ

- https://news.ycombinator.com/item?id=6819799

- http://alt.privacy.anon-server.narkive.com/RcitN7Lu/the-first-of-yardbird-s-pals-bites-a-big-one

- http://alt.privacy.anon-server.narkive.com/FfY06zJV/the-third-of-yardbird-s-pals-buys-the-farm

- http://alt.privacy.anon-server.narkive.com/VRl3dTFH/the-fourth-of-yardbird-s-chums-grabs-his-ankles

- http://alt.privacy.anon-server.narkive.com/Cp4HETBg/the-fifth-and-sixth-of-yardbird-s-underlings-cave-into-the-inevitable

- http://alt.privacy.anon-server.narkive.com/F2M02WHG/cocky-dumbass-eggplant-and-most-of-his-friends-go-down-for-life

- http://alt.privacy.anon-server.narkive.com/G73t7wJq/yardbird-was-re-bios-keyboard-buffer-flush

Komentarze

Jako były członek grupy potwierdzam to co tu napisano. Dodam jeszcze, że privacy.li najprawdopodobniej zostało objęte całkowitym przechwytywaniem pakietów przez FBI, za zgodą rządu litewskiego. Bardzo dobrze wspominam czas spędzony w grupie. Miało tam premierę wiele świetnych serii takich jak Tara. Sam Yardbird, już pod innym nickiem, przetrwał kolejną wielką operację FBI parę lat później :)

.li to akurat Liechtenstein a nie Litwa, a serwery Privacy.li wędrowały głównie po krajach typu Wietnam, Indie, czy Tajwan. Swoją droga możesz się z nami skontaktować? W dowolny sposób, dostosujemy się.

Myślę, że ściemnia ;)

Niekoniecznie. Wiadomo, że przy tej sprawie FBI mocno współpracowało z litewskimi służbami. Przecież nazwa domeny nie musi się pokrywać z lokalizacją serwerów albo administratorów.

Czy do waszej grupy należał Karol W. z Wadowic?

Przegiąłeś.

Wakacje się zaczęły, więc gimbaza nie wie co z wolnym czasem zrobić.

Mi to raczej zajechało użytkownikiem z „karachan”

Najlepszy dziś xD

Dlaczego ten post otwiera mi się w wersji mobilnej? Kiedyś już mi się tak zdarzało, że jak wchodziłem z czytnika RSS (inoreader) to wyświetlała się strona mobilna, ale po odświeżeniu było już ok. Teraz cały czas mam mobilną.

Dożywocie za zdjęcia???? Pewnie wiele tej „pedofilskiej” pornografii to były samojebki napalonych czternastek.

tylko dozywocie! to byl filmy i materialy tworzone przez nich! a nie sciagane i ogladane – kazdy z nich musial cos dorzucic

„czasem tworzone na zlecenie członków grupy. Grupa posiadała nawet własne konto w systemie E-Gold, na którym zbierała środki na opłacenie nowych produkcji.”

+ Posiadanie pornografii dziecięcej 5 / 10 lat

+ Udostępnianie w internecie pornografii dziecięcej 10/15 lat

+ Tworzenie / finansowanie pornografii dziecięcej 20 + lat

+ Inne rzeczy których mogli się dopuścić i to nagrali + 30 lat

Lata tak na oko strzelałem :)

http://www.deepdotweb.com/2014/07/03/nsas-xkeyscore-source-code-leaked-tor-users-classified-extremists/

Świetny tekst.

I niezła afera…

Ciekawe, tylko 14 zidentyfikowali i wszyscy to amerykanie ;]