Na początku tego roku organom ścigania udało się namierzyć i przejąć serwer z dużym pedofilskim forum w sieci Tor. Zamiast jednak stronę zamykać, przez 2 tygodnie próbowano ustalić tożsamość jej 215 tysięcy użytkowników.

Agencja Reutera opisuje niemały sukces amerykańskiego FBI. Według jej doniesień 20 lutego 2015 agenci przejęli serwer w Północnej Karolinie, na którym działało duże i aktywne forum dla miłośników pedofilii. FBI spędziło dwa tygodnie by zlokalizować adresy IP odwiedzających stronę – i odniosło w tym zakresie pewne sukcesy.

Tajemnicze forum w Torze

Odtajniony 6 lipca nakaz przeszukania w sprawie internetowego forum dla miłośników pedofilii pozwolił po raz pierwszy przyjrzeć się przebiegowi oraz skutkom dużej akcji FBI. Z dokumentów do których dotarli dziennikarze Reutera wynika, że 20 lutego agenci FBI przejęli kontrolę nad serwerem dużego pedofilskiego forum, znajdującym się gdzieś w Północnej Karolinie. Serwis ten, określany jako „Website A”, istniał od sierpnia 2014 a zarejestrowanych w nim było 214 898 użytkowników. Agenci nie wyłączyli serwera i 4 marca otrzymali od sędziego nakaz przeszukania, który pozwolił im zainstalować na serwerze dodatkowe oprogramowanie, którego celem było ujawnienie tożsamości jego użytkowników. Co prawda w artykule nie pada nazwa sieci Tor, jednak mowa o tym, że serwis działał „w sieci zaprojektowanej tak, by ułatwić anonimową komunikację i ochronę prywatności użytkowników”. Biorąc pod uwagę liczbę kont użytkowników w serwisie można być w zasadzie pewnym, że chodzi właśnie o Tora.

Według agencji Reutera jednym z oskarżonych w tej sprawie jest niejaki Alex Schreiber, 66-letni były nauczyciel matematyki. Od września 2014 do marca 2015 spędził on rzekomo w serwisie 194 godziny, zalogowany pod pseudonimem philsic. Jak jednak mógł zostać namierzony jego komputer, skoro korzystał z Tora? Możliwe odpowiedzi na to pytanie znajdziemy w dokumentacji innej sprawy o podobnym charakterze.

NIT

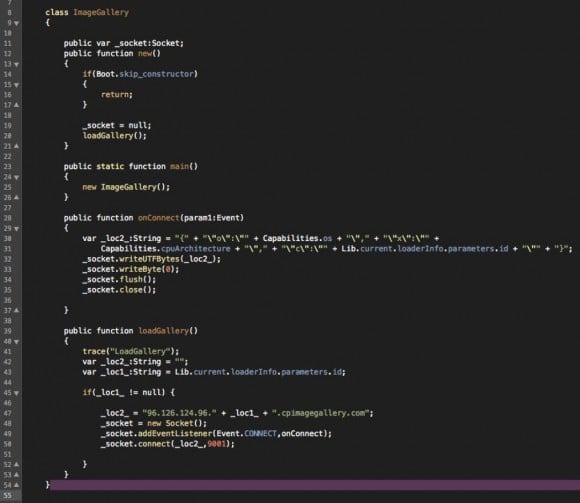

Technologię służącą do identyfikowania użytkowników Tora przybliża dokument z 27 stycznia 2015, w którym Gary Reibert, podejrzany o odwiedzanie serwisu pedofilskiego, próbuje bezskutecznie zakwestionować dowody zebrane przez FBI. Dowiadujemy się z nich, że FBI otrzymało nakaz przeszukania, pozwalający na zdalne zainstalowanie na komputerze podejrzanego tzw. NIT (Network Investigation Technique). Sam NIT okazał się być programem we Flashu, którego zadaniem było przesłanie na serwer FBI informacji o prawdziwym adresie IP podejrzanego w momencie, gdy odwiedził on serwis z pornografią dziecięcą.

Z kolei w dokumencie z czerwca tego roku znaleźć możemy szczegółowy raport biegłych z analizy technologii NIT. Biegli otrzymali skompilowany plik Flash, który poddali dekompilacji i ustalili, że jego podstawową funkcją jest nawiązanie połączenia poza siecią Tor i przesłanie informacji o przeglądarce, systemie operacyjnym, architekturze procesora oraz identyfikatorze ECID (zawierającym identyfikator odwiedzanej strony, metodę połączenia oraz identyfikator sesji) do wskazanego serwera.

Biegli przeanalizowali także stronę serwerową platformy, a w szczególności mechanizmy korelacji zdarzeń między serwerem w sieci Tor a serwerem zbierającym logi połączeń poza siecią Tor. Co ciekawe, dokument informuje, że technologia NIT to tak naprawdę moduł Metasploita o nazwie Metaspolit Decloaking Engine. Techniczne szczegóły jego działania znajdzie w opinii biegłych. Podsumowując jej ustalenia biegli uznali, że mechanizm identyfikacji użytkowników funkcjonował prawidłowo, choć pozwalał jedynie na identyfikację osób korzystających z nieaktualnego Tor Browsera lub nieprawidłowo skonfigurowanych przeglądarek (Tor Browser już od 3 lat domyślnie blokuje pliki Flash). Czy pedofile mogą być tak nieostrożni, by używać przestarzałego oprogramowania? Najwyraźniej tak, a niedawno przeprowadzony eksperyment w sieci Tor wykazał, że kilka procent potencjalnych miłośników pedofilii nie zawaha się nawet przed uruchomieniem na swoim komputerze „oprogramowania testującego bezpieczeństwo”.

Nie wiemy, czy FBI nadal korzysta z tego samego pakietu narzędzi. Możemy jedynie podejrzewać, że zaktualizowało swoje eksploity, tak, by działały na nowszych przeglądarkach niż te z 2012 roku (świadczyć o tym może akcja przeciwko użytkowników Freedom Hosting). Z drugiej strony do tej pory wiadomo jedynie o pojedynczym przypadku przeszukania mieszkania pedofila, co przy ponad 200 000 kont użytkowników przejętego forum daje bardzo marny wynik. Pozostaje mieć nadzieję, że to dopiero początek akcji.

Komentarze

„Pozostaje mieć nadzieję, że to dopiero początek akcji.”

wierzę, iż nadejdzie chwila, w której wszelkie jaskinie pedofilii, wyjebkowiczów, i szantażystów pójdą z dymem.

Do tego można dodać wszystkich dilerów i ćpunów… tylko nie stójcie zbyt blisko tego ogniska wtedy… :>

Ćpuny, w przeciwieństwie do pedofili, krzywdzą najwyżej siebie. Nie wspominając już o tym, że jeden z najgroźniejszych narkotyków jest dostępny legalnie w co drugim sklepie i na każdej stacji benzynowej.

Z drugą częścią się zgodzę, ale uzależnienia są szkodliwe społecznie. Przecież to jeden z najważniejszych czynników wpływających na patologię. A część osób sprzeda lub „pożyczy” swoje dziecko, żeby mieć na narkotyk, w tym rzeczony legalny zabójca. http://www.thelancet.com/cms/attachment/2001010052/2003786747/gr4.jpg – zwróć uwagę, że czynniki w legendzie dotyczą też bliskich i ogółu społeczeństwa.

@tia, @Krzysiu

celowo pieprzycie głupoty, albo macie już tak zryte banie, że nie macie bladego pojęcia nawet o samej definicji słowa narkotyk

„Ćpuny, w przeciwieństwie do pedofili, krzywdzą najwyżej siebie”

Nieprawda! Krzywdzą – okradają!!! – wszystkich nas podatników, bo z naszych składek są ratowani i leczeni. Gdy idiota nażre się dopalaczy lub przedobrzy z dragami, to wzywają pogotowie żeby ratowało te ścierwo. Przykład z dziś: http://wyborcza.pl/1,75478,18345174,ponad-150-osob-w-szpitalu-prawdopodobnie-po-zazyciu-dopalacza.html

.

Jak sądzisz, pogotowie i szpitale pracują za free?

Myślisz że mam ochotę, żeby moje podatki szły na ratowanie kilkunastoletnich debilków żrących dopalacze?

.

Skoro ich tak bronisz, to może zapłacisz za ratowanie i leczenie tych debili?

@tia

Takie kłamstwa i ściemy to możesz swoim klientom wciskać…

To utopia, idee fix. Stan którego nigdy nie osiągniemy. Ale ponieważ równowaga musi być, to trzeba to zwalczać, inaczej ten gnój nas zaleje.

.

Jestem za minimalnym dozwolonym użytkiem miękkich dragów (marihuana), ale w wieku ustawowo dojrzałym, czyli +18 lat, tak jak zrobiono to na Słowacji bodajże: możesz mieć na własny użytek 3 sadzonki trawy w domu. Osobna sprawa to medyczne cannabis w formie suszu i oleju – to już w ogóle powinno być dozwolone, ale oczywiście na receptę.

.

Natomiast handlarzy dragów, szczególnie wśród dzieci i młodzieży, powinno się publicznie linczować i odrąbywać im dłonie za dilerkę i uzależnianie młodych i niedojrzałych fizycznie i emocjonalnie obywateli. Tak być powinno.

.

Pedofilia na razie jest nieuleczalna, można tych zboków tylko łapać, chemicznie kastrować i/lub izolować od społeczeństwa. Więcej się na razie nie da zrobić. Taka już ich straszna karma: rodzą się potworami i krzywdzą dzieci i w swoich chorych umysłach tworzą nieustanne cierpienie. Pedofilia może też się pojawić jako wynik uwiądu starczego: czyli całe życie „normalny” mężczyzna, na starość jak mu mózg zgłupieje, może mieć takie inklinacje i zrobić dziecku taką zbrodnię! Strasznie to pojebane… Może rozwój biotechnologii i genetyki pozwoli znaleźć czynnik odpowiedzialny za kształtowanie się tej dewiacji: ciekawe że pedofilia dotyczy tylko (99%) mężczyzn, bo kobiet o takich skłonnościach jest bardzo mało. Być może badanie patologii płatów czołowych w okresie prenatalnym da częściową odpowiedź.

.

Szkoda że sieć Tor coraz częściej jawi się w opinii publicznej jako wrota do piekła z dragami, childporno i wszelakim wariactwem.

Ciekawe co miękkiego jest w trawie. Wyżej dałem linka. Można sobie zobaczyć, że podział na lżejsze i ciężkie jest niemożliwy. Bo jakie kryterium przyjmiesz? Właściwie jakiekolwiek przyjmiesz, to okaże się, że miękkie to jedynie „społecznie w miarę akceptowalne”, a nie mniej groźne. Te, którymi straszą dzieci, są bezpieczniejsze niż trawa. Ot, LSD. Podobno to „twardy narkotyk”. Prawny podział powinien opierać się na rzeczywistych szkodach, a nie na gdybaniu. Polecam poczytać o modelu portugalskim, gdzie nie ma podziału, a dzięki niemu wiele osób zaczęło się leczyć, bo przestali się bać zgłaszać do lekarzy. Moim zdaniem to super połączenie „legalizacji” wszystkiego z równoczesną redukcją szkód.

Co do karania dilerów, to warto rozpocząć od dużych koncernów. Całkiem legalnych.

Medyczna trawa to za długi temat na komentarz. Ale trawa nie będzie nigdy standardowym lekiem, bo po prostu bezpieczniej jest syntezować jeden składnik, niż podawać trawę, o której nie wiadomo co w niej jest. Co chwilę odkrywają nowe substancje w trawie. Choćby substancje z grupy deliriantów. Przy dzisiejszej nauce nie ma problemu, żeby stworzyć skuteczny, nieaktywny narkotycznie odpowiednik i to też przemawia za tym, że nikt nie będzie na siłę korzystał z trawy, skoro są lepsze rozwiązania bazujące na tej grupie. Trawa jest powszechnie badana po to, żeby poznać działanie i opracować jak najlepszy lek działający zapewne jakoś na receptory CB, a nie żeby każdy chory sobie popalał. Podobnie jak kiedyś stosowali mak, ale teraz się stosuje w najgorszych przypadkach morfinę lub heroinę (nie w Polsce), ale w mniejszych sprawach stosuje się opioidy, które są wiele mniej narkotyczne i bezpieczniejsze niż alkaloidy maku. Może ta analogia pokaże Ci czemu trawa to zły pomysł.

@misiou

Ja jakoś żadnemu państwu nie zaufałbym tak, żeby dać mu takie możliwości.

I chciałbym przypomnieć, że większość z tych pedofilów ma na tyle silnej woli / instynktu samozachowawczego, że nigdy nie skrzywdziło żadnego dziecka, tylko oglądają filmy w internecie.

Do tego spora część z pornografii dziecięcej jest tworzona przez same „dzieci”, uwierzcie, nagrań w stylu „trzynastolatka masturbuje się przed lustrem” jest nieporównywalnie niż tych w stylu „mężczyzna rozrywa odbyt noworodkowi”.

Z dwojga złego lepiej, żeby pedofil spuszczał z siebie napięcie w domu, przed komputerem, niż żeby porywał i gwałcił dzieci.

„większość z tych pedofilów ma na tyle silnej woli / instynktu samozachowawczego, że nigdy nie skrzywdziło żadnego dziecka, tylko oglądają filmy w internecie”

Jakieś dane na ten temat, czy tylko tak sobie pomyślałeś?

.

„spora część z pornografii dziecięcej jest tworzona przez same „dzieci”, uwierzcie, nagrań w stylu „trzynastolatka masturbuje się przed lustrem””

Dziecko same nagra sobie zboczony filmik ze sobą?

13-latka to już nie dziecko, jeszcze nie dorosły, powiedziałbym że podlotek. Ile tych 13 się masturbuje przed lustrem, nagrywa to i wrzuca w Sieć? „Spora część”? Chyba tylko z marginesu, z patologicznych rodzin. Wyjątek od reguły…

.

„Z dwojga złego lepiej, żeby pedofil spuszczał z siebie napięcie w domu, przed komputerem, niż żeby porywał i gwałcił dzieci”

To ciągle obcowanie z kryminalnym obrazem, nawet jeśli to tylko film.

Nie ma czegoś takiego jak „kryminalny obraz”. Jest tylko obraz, do produkcji którego wykorzystano (seksualnie) nieletnich albo i nie. Takimi materiałami są prawdziwe zdjęcia i filmy z prawdziwymi dziećmi. Obcowanie z tego typu materiałami jest karalne dlatego bo zapłaciliśmy (wytworzyliśmy popyt) na krzywdę nakręconego dziecka.

Wspominam o tym, bo coraz więcej ludzi w swojej świętej antypedofilskiej krucjacie zapomina, że moralnie naganny (i jako taki winien być tylko i wyłącznie karalny) jest związek przyczynowo-skutkowy: pedofil->popyt na pedofilski live porn->krzywdzone prawdziwe dzieci. W przeciwieństwie do np. obcowania czy konsumpcji pornografii stricto rysunkowej, w której to nikt prawdziwych dzieci nie krzywdzi.

do tego nalezaloby rowniez dodac informacje, ze wiekszosc osob molestujacych dzieci to nie pedofile, ale np. napaleni tatusiowie, dziadziusiowie itp. czyli innymi slowy – heteroseksualisci wykorzystujacy dziecko jako obiekt zastepczy do zaspokojenia swojego popedu seksualnego

http://www.europsy-journal.com/article/S0924-9338%2814%2977731-4/abstract

To tak zwana 'pedofilia zastępcza’ nazywana też 'sytuacyjną’ (określenia z psychiatrii/psychologii).

.

Z punktu widzenia prawa/kazuistyki – to ciągle wykorzystywanie seksualne dziecka.

.

Dla psychiki samego dziecka doświadczającego wykorzystania seksualnego – nie ma znaczenia jak to nazwiemy. Będzie to dla jego psychiki dewastujące doświadczenie, które będzie go niszczyć do końca życia.

.

Więc te podziały na prawdziwą i sytuacyjną pedofilię, są dla mnie bez znaczenia. Pedofil zawsze będzie chorym psychicznie i niebezpiecznym człowiekiem. Koniec dyskusji!

O takim podziale nie wiedziałem, ale domyślam się, że wpływa to na jego czyny (np. skalę), ale przede wszystkim zmienia to resocjalizację takich osób. Przez „koniec dyskusji” jedynie zamykasz drogę do bezpieczniejszego świata.

@rob – dzięki za trochę wiedzy i za podawanie dobrych źródeł :)

Takie informacje,ze cos w Torze namierzono moga byc podawane do wiadomosci publicznej dla zniechecenia ewentualntch kolejnych uzytkownikow, niekoniecznie jest to prawdą

Dowodem bedzie nie umieszczenie tego wpisu

wow szok, że aż tylu pedofilów jest. To wygląda jak jakieś globalne zjawisko.

215000/7000000000 = 0,0000307 – taki stosunek ilości kont na tym forum do całej populacji więc niewydaje się to aż tak dużo. Do tego mowa o ilości kont a nie ilości unikalnych użytkowników, przecież niektórzy pewnie mają po kilka, część zapomniała hasła, część dla bezpieczeństwa nie loguje się 2 razy na to samo konto itp.

Taka ilość może dobrze wyglądać w celach propagandowych, że warto poświęcić prywatność, pozwalając na inwigilację, by zwalczyć taką armię pedofili, ale to raczej nie ma pokrycia z rzeczywistością.

Nie mówię o żadnym poświęcaniu prywatności, jednak chodzi mi o skalę tego zjawiska poza tym nie ma co się oszukiwać na tym forum nie siedzieli wszyscy pedofile tego świata a pewnie tylko garstka więc liczenie % do populacji nie ma najmniejszego sensu.

A do tego cała masa ludzi, która tak dla jaj tam wlazła założyła jednorazowe konto, na które nigdy więcej się nie zaloguje. Jak to w torze. Ale za to jak dobrze brzmi w mediach.

Nie rozumiem, jak można interpretować działanie wejścia na stronę w sieci TOR i założenia konta jako działalności „dla jaj”…

Rozumiem, że chodzi o niestałych bywalców, ale jednak oni tam byli…

Powiem Ci, że sam kiedyś spotkałem się z sytuacją, gdzie niby normalny użytkownik NORMALNEGO

200000/8000000000*100 = 0.0025, więc bez przesady.

„wow szok, że aż tylu pedofilów jest. To wygląda jak jakieś globalne zjawisko.”

bo takowym zjawiskiem jest i zawsze bylo. wg ponizszego artykulu od 3 do 5 procent doroslej populacji odczuwa pociag seksualny w stosunku do dzieci:

http://www.abc.net.au/pm/content/2015/s4274434.htm

W USA bardzo łatwo zostać pedofilem :)

Będą materiały do podrzucania.

Na niektórych forach łatwiej rejestrować się przy każdej wizycie, niż pamiętać tyle haseł. To tłumaczy liczbę użytkowników.

Można by powiedzieć że FBI ich wyr***ało