W dokumentach przedstawionych wczoraj sądowi w Nowym Jorku FBI opisuje, jak to znalazło publiczny adres IP serwera Silk Road przez przypadek ujawniony na głównej stronie logowania do serwisu. Czy ta teoria wydaje się wiarygodna?

Wokół zamknięcia serwisu Silk Road narosło wiele pytań i kontrowersji. Jednym z podstawowych, do tej pory nierozwiązanych problemów, jest pytanie w jaki sposób FBI zlokalizowało pierwszy z przejętych serwerów, którego zawartość doprowadziła do zatrzymania Rossa Ulbrichta, domniemanego Dread Pirate Robertsa, szefa SR. Mamy na ten temat trzy rożne teorie – a tylko jedna z nich wydaje się dosyć wiarygodna. Szczegóły poniżej.

Teoria 1: NSA potrafi deanonimizować Tora i lokalizować ukryte usługi

Stare przysłowie wojskowe mówi, że pierwszy przypadek to przypadek, drugi przypadek to podejrzany przypadek a trzeci przypadek to celowe działanie nieprzyjaciela. W przypadku sieci Tor w drugiej połowie roku 2013 mieliśmy do czynienia z serią zaskakujących przypadków. Z sieci zniknęły serwisy, a z ulic administratorzy trzech kluczowych usług w sieci Tor: Tormail, Freedom Hosting i Silk Road. Około 22-23 lipca FBI otrzymało od Francuzów kopie serwerów Tormaila i Silk Road, 1 sierpnia zatrzymano właściciela Freedom Hosting (przez kilka kolejnych dni serwery FH próbowały infekować odwiedzających) a 2 października zatrzymano Rossa Ulbrichta, szefa Silk Road. Jak FBI, po tylu latach starań, w ciągu kilku miesięcy udało się odnieść tyle sukcesów?

Odwołana prezentacja z konferencji Black Hat miała pokazać, że nawet przy niewielkim budżecie możliwe jest w dłuższym czasie ustalenie prawdziwego adresu IP dowolnej popularnej ukrytej usługi i namierzenie adresów IP jej użytkowników. Skoro mogli zrobić to prywatni badacze, to NSA, znana z zakusów na prywatność użytkowników Tora, tym bardziej. Poza spekulacjami brak jednak jakichkolwiek dowodów na to, że faktycznie NSA złamało anonimowość sieci Tor.

Teoria 2: Seria wpadek Rossa Ulbrichta doprowadziła FBI do jego tożsamości i serwerów

Po zatrzymaniu Rossa Ulbrichta opublikowano akt oskarżenia z którego wynikało wprost, że już 2 lata temu FBI mogło mieć prawie pewność, że to właśnie Ross Ulbricht prowadzi Silk Road. Publikowanie ogłoszeń pod własnym nazwiskiem, kojarzenie kont w różnych serwisach i łatwa korelacja wypowiedzi pozwalała wnikliwym śledczym, w oparciu jedynie o publiczne materiały, na identyfikację szefa SR.

Załóżmy na chwilę, że FBI znało tożsamość Ulbrichta najdalej w czerwcu 2013. 10 lipca 2013 służba celna „przypadkowo” przechwyciła adresowaną do niego przesyłkę, w której znajdowało się 9 różnych dokumentów tożsamości na fałszywe nazwiska. FBI nie poinformowało o tym Ulbrichta aż do 26 lipca, kiedy to został przesłuchany w tej sprawie. Tymczasem wiemy, ze przed 22 lipca ktoś włamał się do sieci OVH, skopiował bazę jej klientów i miał dostęp do jej serwerów. Z kolei 22 i 23 lipca FBI otrzymało kolejno kopię serwera Tormail oraz serwera Silk Road. Zbieg okoliczności? A może dzięki włamaniu do OVH amerykańskie służby namierzyły serwer Ulbrichta kupiony pod fałszywym nazwiskiem, znanym dzięki przechwyconym dokumentom? OVH kilka dni później zakazało używania usług Tor w swojej sieci. Co ciekawe 6 czerwca 2013 podobne wyrafinowane włamanie spotkało serwerownię Hetzner.

Teoria 3: FBI znalazło adres IP serwera na jego stronie logowania

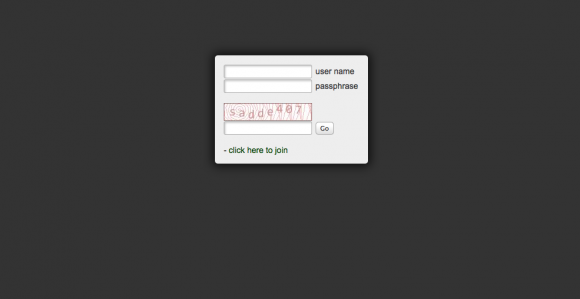

Adwokaci Rossa Ulbrichta próbowali obalić zarzuty wobec swojego klienta wskazując, że dowody w jego sprawie (w tym zrzuty serwerów) zebrano z naruszeniem prawa. Odpowiadając na wniosek obrony, oskarżenie przedstawiło po raz pierwszy informacje o tym, jak FBI uzyskało informacje o lokalizacji pierwszego przejętego serwera. Według zeznań agenta prowadzącego sprawę, na początku czerwca 2013 wraz z drugim agentem analizowali dane przesłane przez serwer Silk Road w odpowiedzi na „różne ciągi znaków” wpisywane w formularz logowania. Jak twierdzą, w „nagłówkach niektórych pakietów” (nie precyzują, czy chodzi o nagłówki HTTP czy TCP) natrafili na adres IP, który nie był adresem żadnego znanego węzła sieci Tor. Kiedy otwarli ten adres IP w zwykłej przeglądarce, zobaczyli identyczny formularz CAPTCHA, jaki figurował na stronie logowania Silk Road.

Czy to możliwe, że serwery Silk Road na skutek błędu lub nieprawidłowej konfiguracji wysyłały prawdziwy, publiczny adres IP? Niestety wiele wskazuje na to, że to całkiem realne. Według tego samego zeznania agentów na zatrzymanym komputerze Rossa Ulbrichta znaleziono jego notatki w formie „pamiętnika administratora”, a w nich takie wpisy jak:

- 25 marca 2013: DDoS na serwer, ktoś znał prawdziwy adres IP, pewnie wyciekł, migracja na nowy serwer

- 3 maja 2013: Wyciekł adres IP serwera WWW, musiałem skasować stary i postawić nowy

- 26 maja 2013: Po zmianach na forum dwa razy wyciekł adres IP serwera, musiałem przenieść

Co najciekawsze, wpisy te są zgodne z publicznie dostępnymi informacjami o wyciekach adresu IP Silk Road z 26 marca, 3 maja i 24 maja (szczegóły znajdziecie w chronologii poniżej).

Czy zatem jest możliwe, że prawdziwa okazuje się najprostsza teoria mówiąca, że Ross Ulbricht po prostu był przeciętnym administratorem i nie zdawał sobie sprawy z zasad prawidłowej konfiguracji serwerów ukrytych usług w sieci Tor? Niestety wszystko wskazuje na to, że sam najbardziej przyczynił się do swojego zatrzymania.

Chronologia wydarzeń

Poniżej zamieszczamy chronologiczny spis najważniejszych wydarzeń wokół serwerów Silk Road.

- 28 lutego 2013 – FBI prosi islandzkie służby o informacje o ruchu pewnego serwera, lecz dane otrzymuje dopiero w maju 2013 i wtedy nie wskazują one już na obecność usług Silk Road

- 26 marca 2013 – serwis Coinbits publikuje artykuł pt. WARNIG TO SILK ROAD USERS: SR is leaking their public IP address (serwer już nie działa i brak kopii artykułu, jednak zawierał on informację o wycieku publicznego IP z serwera SR)

- 27 marca 2013 – związany z wyciekiem wątek zostaje opublikowany w serwisie Reddit, nie wnosi nic nowego do sprawy

- 3 maja 2013 – na Reddicie zostają opublikowane zmienne serwera HTTP (wynik wykonania kodu <?php print_r($_SERVER);?>), pod którym rzekomo działa serwer Silk Road, wśród nich również [SERVER_ADDR] oraz [HTTP_HOST]. Adres IP oraz domenowy i kilka innych zmiennych zostają po krótkiej chwili wyedytowane przez autora wpisu.

- 24 maja 2013 – użytkownik SR informuje DPR, że natrafił na serwerze na wyciek publicznego adresu IP, który okazuje się adresem serwera VPN używanego do logowania do serwisu

- początek czerwca 2013 – FBI „odnajduje” publiczny adres jednego z serwerów Silk Road (więcej informacji poniżej)

- 3 czerwca 2013 – właściciel serwera VPN, z którego logowano się do serwera Silk Road, kasuje zawartość swojej maszyny

- 6 czerwca 2013 – serwerownia Hetzner ogłasza, że znalazła w swojej sieci ślady po wyrafinowanym włamaniu i skopiowaniu na zewnątrz bazy swoich klientów

- 12 czerwca 2013 – FBI prosi islandzkie służby o wykonanie obrazu serwera

- 10 lipca 2013 – służby celne w trakcie „losowej kontroli” przejmują paczkę z fałszywymi dokumentami ze zdjęciami Rossa Ulbrichta

- 22 lipca 2013 – OVH ogłasza, że padła ofiara wyrafinowanego włamania a ktoś miał dostęp do bazy klientów i wszystkich serwerów

- 22 lipca 2013 – FBI otrzymuje kopię serwera Tormail od francuskich organów ścigania

- 23 lipca 2013 – wykonanie zgodnego z zasadami informatyki śledczej obrazu kolejnego serwera Silk Road

- 26 lipca 2013 – agenci przesłuchują Rossa Ulbrichta w sprawie fałszywych dowodów tożsamości

- 29 lipca 2013 – OVH ogłasza, ze nie będzie już pozwalać na uruchamianie usług Tor na swoich serwerach

- 29 lipca 2013 – islandzka policja wykonuje i przekazuje FBI obraz serwera Silk Road

- 29 lipca 2013 – USA wystawiają list gończy za Erikiem Marquesem, szefem Freedom Hosting

- 1 sierpnia 2013 – Marques zostaje zatrzymany

- 18 września 2013 – zapasowe serwery SR skopiowane w USA

- 2 października 2013 – zatrzymanie Rossa Ulbrichta

Źródła:

Komentarze

Wie ktoś co się dzieje z torepublic ?

28 lipca 2014 – Policja prosi islandzkie służby o informacje o ruchu pewnego serwera, lecz dane otrzymuje dopiero w sierpniu 2014 i wtedy nie wskazują one już na obecność usług Torepublic

05 września 2014 – użytkownik TR informuje Policję, że natrafił na serwerze na wyciek publicznego adresu IP, który okazuje się adresem serwera VPN używanego do logowania do serwisu

06 września 2014– Policja odnajduje publiczny adres jednego z serwerów TR (więcej informacji wkrótce)

:-)

Tez mnie to ciekawi bo to jak na nich dosc spora nieobecnosc. Z tego co kojarze to mialy byc na TR wprowadzane jakies zmiany/nowosci. Nie wchodzilem tam przez pare dni ostatnich. Moze bylo jakies ogloszenie ze bedzie niedostepne ze wzgledu na wdrazanie czegos nowego?

spokojnie, to tylko awaria. Długa, ale forum wstanie, obiecujemy

Ta cała sprawa jest nieźle zagmatwana. Coś czuję, że FBI grubo naciągnęło prawo, aby dostać Rossa Ulbrichta, a sam Ross też pomógł się złapać.

Obstawiam teorię nr 2, bo 3 da się z nią połączyć w całość.

Teoria nr 1 jest możliwa, ale moim zdaniem FBI woli zatrzymać taką rewelację dla siebie i na ważniejsze potrzeby :)

Jeżeli wierzycie, że usa finansuje projekt, żeby go potem nie móc złamać to jesteście strasznie naiwni. Tor jest produktem usa i im służy… i nie chodzi tu o łapanie gości sprzedających trawkę tylko o rzeczy dużo poważniejsze.

Bardzo chciałbym wiedzieć co to znaczy wg FBI „różne ciągi znaków”. Bo przecież chyba FBI nie posunęłoby się do takich brzydkich rzeczy jak SQLInjection?

Prawdopodobnie wstydzą się przyznać, że jeden z pracowników ma kota przeszkadzającego w pracy.

Fuzzing