Dzisiaj chcieliśmy się z Wami podzielić kilkoma próbkami bardzo niebezpiecznych emaili. Niebezpiecznych, ponieważ przez takie właśnie wiadomości przestępcy mogą mieć ułatwione zadanie i ucierpieć mogą niewinni internauci.

Poniżej znajdziecie przykłady kilku wiadomości, które przykuły naszą uwagę z tego samego powodu. Wszystkie otrzymaliśmy od naszych Czytelników – niektóre nawet po kilka razy. Gdy już się zapoznanie z wiadomościami, które opisujemy, przeczytajcie koniecznie paragraf komentarza – znajdziecie tam małą niespodziankę.

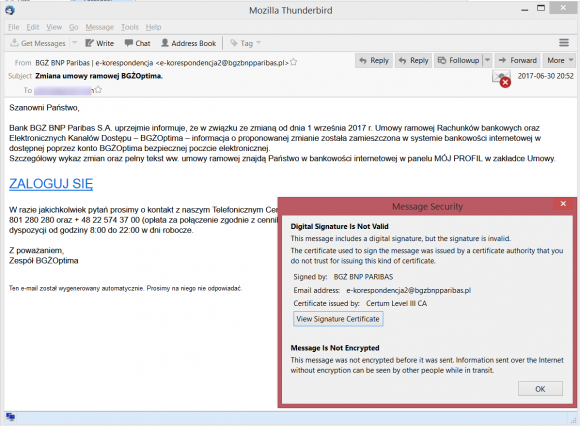

Wiadomość pierwsza – zaloguj się!

Piękne, prawda? Autorzy nawet nie postarali się w jakikolwiek sposób spersonalizować emaila. Po prostu wielki linki „ZALOGUJ SIĘ” w środku emaila, a klient pocztowy uznaje cyfrowy podpis wiadomości za nieprawidłowy. Postarajcie się bardziej!

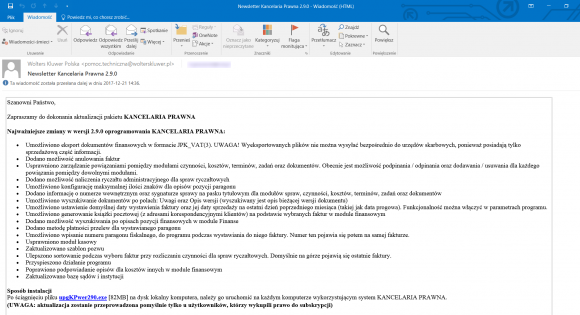

Wiadomość druga – pobierz EXE

Kolejna perełka – aktualizacja programu dla prawników. Jakby mało było ataków na tę grupę zawodową – tu nadawca emaila zupełnie się już nie postarał, wstawiając do treści po prostu link do pobrania pliku EXE z prośbą o jego zainstalowanie. Do tego link prowadzi do jakiegoś dziwnego adresu

http://wolterskluwer.enewsletter.pl/k3/453/46o/1y68r/71b35a5001501/pskjzHwj

który z daleka wygląda podejrzanie. Postarajcie się bardziej!

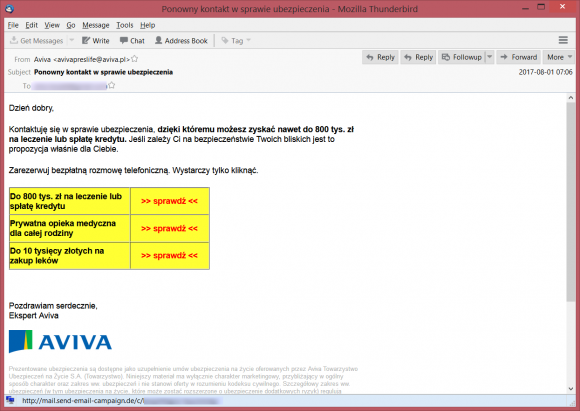

Wiadomość trzecia – ubezpiecz się

Znowu niewiele wysiłku po stronie nadawcy – wszystkie linki prowadzą do dziwnej domeny, z daleka wyglądającej niezbyt wiarygodnie

http://mail.send-email-campaign.de/c/besp840gi5/1kuo3ihr0p/

Wszystko wskazuje na phishing. Postarajcie się bardziej!

Czas na niespodziankę

Obiecaliśmy na początku artykułu, że pod koniec będzie niespodzianka – otóż wszystkie przedstawione powyżej emaile są prawdziwe. I naprawdę bank wysyła wielki link do zalogowania się na jego stronie, poważna firma obsługująca prawników chce, by pobierali i instalowali plik EXE z linka z emaila a ubezpieczyciel przekierowuje przez podejrzane domeny. Nie są to niestety odosobnione incydenty – podobnie swoje wiadomości konstruował także mBank oraz wiele innych firm i instytucji. Niestety takie wiadomości są wodą na młyn złoczyńców – firmy opisane powyżej przyzwyczajają klientów, że takim wiadomościom można ufać, a potem wykorzystują to przestępcy, których wyczyny opisujemy na naszej stronie. Może czas już przeszkolić działy sprzedaży i marketingu i wprowadzić kontrolę kampanii wychodzących? Pomyślcie o tym w swoich firmach.

PS. Dziękujemy Czytelnikom, którzy podesłali te próbki – mieliście całkowitą rację, uznając je za podejrzane.

PS2. Jeśli macie podobne próbki to podrzućcie, zrobimy część drugą.

Lokowanie produktu

Te emaile i wiele innych pokazujemy słuchaczom na naszych szkoleniach i uczymy ich, jak odróżniać wiadomości wiarygodne od niebezpiecznych. Zaproś nas do siebie, a nauczymy także pracowników w Twojej firmie.

Wykład

Wykład Warsztaty

Warsztaty Szkolenia online

Szkolenia online

Komentarze

Smutne to. W to, że marketingowcy się nauczą, nie bardzo wierzę. W procedurę puszczania kampanii z pośrednictwem działu bezpieczeństwa już bardziej.

Ostatnio dostałem maila od polkurier że DPD wiezie mi paczkę. Był numer przesyłki i zahasłowany plik zip którego można było otworzyć po podaniu numeru przesyłki. Na nic nie czekałem to usunąłem maila. Ten numer DPD w mailu nie działał w śledzeniu przesyłki na stronach DPD. Nie wiem czy to jakiś wałek przedświąteczny czy pomyłka.

Wałek, nawet pisaliśmy na stronie.

Ja wczoraj dostałam wiadomość od DHL (akurat nie czekałam na przesyłkę od nich i raczej z ich usług już nigdy nie skorzystam). Chcieli, żeby zapłacić prawie 1000 zł i z dokumentami stawić się do najbliższego punktu DHL po przesyłkę.

Wałek,a z zip był zaszyfrowany po to aby anty-wirus nie mógł zajrzeć do środka i sprawdzić czy nie ma tam czegoś niebezpiecznego.

sprawa wyglada tak. marketing zglasza do i it: witajcie na swieta mamy promocje i musimy ja rozeslac do klientow. it pyta ile to maili i onibodpowiadaja. tylko 250 000 :)

to admin poczty odrazu leci i probuje to bloknac zeby nie szlo glownymi serwerami i inna domena bo ja serwery powpadaja na rbl’e to admin ma przerabane bo przecie piczta nie dziala…..

dlategobwychodza takie kwiatki ze kupuje sie inne domeny stawia inny serwer (inne ip publiczne) zeby glowne serwery uchronic. a potem to juz zamieszanie ktos nie doda adresow do spf itp.

koniec koncow wina jest na it. a it chcialo uchronic glowne serwery przed listami spamowymi.

przyjlad z dziwnym linkiem zapewne chodzi o statystyki i to znowu janusz z marketingu wyczail taka fajna strone co zlicza kliki przy przekierowaniu i stwierdzil ze to bedzie fajne :)

co do exe w mailu ti juz masakra :) pomijam fakt ze kazdy serwer powinien bloknac exe w mailu :)

Nie zawsze tak jest. Czasami marketing czy inny dział sam to wymyśli i bez konsultacji czy nawet wiedzy działu IT leci sobie taki mail do klientów.

W firmie, w której kiedyś pracowałem, zatrudniono nowego project managera. „Człowiek z doświadczeniem w dużych firmach i przy dużych projektach, >powiew świeżości<". Pierwsze co zrobił po przywitaniu się z dość licznym zespołem – (o czym nas później radośnie poinformował licząc pewnie na pochwały) założył wszystkim zaangażowanym w projekt konta na jakimś darmowym krzak-serwisie (nazwy nie pomnę) zlokalizowanym licho wie gdzie, którego mieliśmy używać do komunikacji w ramach projektu, wymiany dokumentów itd. Konta założył uczciwie – wpisał prawdziwe adresy mailowe, imiona i nazwiska, numery telefonów, stanowiska, role w projekcie itd. Wszystkie konta miały założone takie samo hasło (w stylu 123qwe). Uczciwie trzeba przyznać, że zasugerował, że istnieje możliwość zmiany haseł na swoje (cyt. "np takie same, jak stosowane w firmie – dla wygody"). W repozytorium czekał na nas już komplet wypracowanych wcześniej materiałów. Zrobił to, żeby "usprawnić nam wszystkim pracę".

Projekt w stylu opracowania nowej usługi (można by rzec "strategicznej") mocno związanej z bezpieczeństwem.

Uszło mu to kompletnie na sucho.

Dwa dni później jako pierwszy w historii firmy (i zdaje się jedyny) odpalił na swoim komputerze ransomware. Rykoszetem dostało kilkanaście innych stacji roboczych.

Pracował kilka lat i co jakiś czas takie obertasy wywijał. Był z tych niereformowalnych, ale że był ulubieńcem dyr handlowego, więc szybko przekonaliśmy się (boleśnie), że jeśli w ogóle chcemy mu zwrócić uwagę, że coś robi nie tak, to musieliśmy się wcześniej dobrze zastanowić, jak to zrobić.

Teraz zdaje się ma własną firmę i szkoli klientów z różnych standardów. W tym bezpieczeństwa.

Zaproponuj co miał zrobić, zeby usprawnić pracę w ramach projektu. Znasz dobrze warunki brzegowe jakie miał (zapewne bezkosztowo :)) więc będzie Ci łatwiej.

Bezkosztowo != bezmyslnie, bezkosztowo != bylejak, bezkosztowo != niebezpiecznie itd. itp… ;)

Widać, że maile z ostatnich dwóch przykładów zostały wysłane przez systemy do mass mailingu. A wystarczyło wyłączyć śledzenie linków lub ustawić url branding w domenie klienta.

O, miałam taki przypadek. Duża firma Elavon, zajmująca się obsługą terminali płatniczych i transakcji kartą, funkcjonuje pod domeną elavon.com. Ale monit do uzyskania certyfikatu PCI wysłali z adresu [email protected], wewnątrz linki tez tylko do tej domeny, na samej stronie żadnego odnośnika do głównej domeny. Byli bardzo zdziwieni, kiedy zadzwoniłam na główną infolinię (numery telefonów też się nie zgadzały! ten podany w mailu nie działał!) z pytaniem, czy oni tak na poważnie. Okazało się, że jednak tak.

Właśnie sobie googluje ten mail czy nie scam. Z tego samego powodu. Nie zmienili tego nadal w 2022

Podobnie robi Fedex. Zamawiałem coś z zagranicy i spodziewałem się odprawy celnej i opłaty podatku. Z numeru 502736028 otrzymałem SMS o treści: „Witamy, tu Federal Express. Spodziewamy sie dla Panstwa przesylki lotniczej o numerze XXX. Prosimy o przeslanie adresu e-mail celem wyslania awizacji”.

Informacja ze strony Fedex (http://www.fedex.com/pl/about/fraudulent_use.html):

„Firma FedEx nigdy nie prosi za pośrednictwem niezamawianej poczty, wiadomości e-mail lub sms o opłaty lub dane osobiste w zamian za przewożone lub przechowywane towary. W przypadku otrzymania wiadomości podszywającej się pod firmę FedEx prosimy o przesłanie jej na adres [email protected].”

Oczywiście okazało się, że sms był legitny…

Potwierdzam, numer jest legitny.

Mam konto w BGŻ, nigdy nie widziałem tak dużej czcionki w linkach w mejlach przez nich przesyłanych. Szczerze nie pamiętam aby oni kiedykolwiek wysyłali linki do swoich stron.

Sprawdź wiadomości z 30 czerwca – dużo klientów dostało.

Ale takich kwiatkow z adresami „niewiadomo skad” bez SPF jest masa:

symantec.com (Enterprise Technical support ;-) – wysyla z salesforce.com

suse.com – theattachmategroup.com

openvpn.net – support.openvpn.in

i z naszego podworka:

uzp.gov.pl [email protected] wysyla z 46.174.178.185

linuxpolska.pl – zcsend.net

wszystkie przynajmniej jeden adres do wysylki maja bez SPF i z domeny nie zwiazanej z firma ktora wysyla. Sa to raczej newslettery albo e-maile ktorych sie spodziewamy, niesmak pozostaje.

Niespodzianki spodziewałem się od momentu przeczytania e-maila od „KANCELARII PRAWNEJ”, tego rodzaju mailing skończy się jednak wraz z wiekiem.

A konkretniej – wiekiem trumny stosowanych do mailingu od przeszło 30 lat protokołów. Ludzie na dodatkowe komplikowanie skomplikowanego „dla bezpieczeństwa” nie mają czasu, wszelkie programy i protokoły przez nich tworzone – owszem. Kto stawiał Postfixa, czy co gorsze sendmaila, wie o czym piszę.

A taki link dostałem w e-mailu od MS:

hxxps://nam03.safelinks.protection.outlook.com/?url=hxxps%3A%2F%2Fdeveloper.microsoft.com%2Fdashboard% … tu było więcej …

jak przeczytalem niespodziankę to mi szczęka opadla do ziemi! to sa typowe przyklady naprawde slabego phishingu. w glowie sie nie miesci ze wyslaly to „legitne” podmioty.

cala edukacja uzytkownikow przez takie akcje idzie w las… powinni za to jakies kary nakladac.

Kilka lat temu w polskim IBM rozdawali za darmo klucze do jakiegoś symantecowego antyvira czy innego internet security (już nie pamiętam). Chętnie się zapisałam i na swój pracowniczy adres email dostałam emaila z kluczem produktu wysłanego z domeny … gmail.com. Oczywiście zrobiłam dym, zadzwoniłam do Symanteca (w tak zwanym między czasie okazało się, że nie ja jedna otrzymałam emaila z tej domeny) i tam po kilku dniach odpowiedziano mi, że po prostu całe przedsięwzięcie z rozsyłaniem darmowych kluczy jest tak nowe, że jeszcze nie zdążyli założyć firmowego adresu email… Aż wierzyć mi się do dzisiaj nie chce, że firma, która ma chronić ludzi przed wirusami propaguje zachowania rozprzestrzeniające wirusy.

Mailing Avivy absolutnie nie jest przykładem phishingu. Został przez nas wysłany do grupy klientów Avivy, którzy wyrazili odpowiednie zgody, aby przedstawić im kolejne produkty naszej firmy. Jeśli odbiorca jest zainteresowany, wystarczy że kliknie w odpowiednie hasło, a nasz konsultant skontaktuje się telefonicznie, aby przedstawić propozycję. Klient nie musi ponownie podawać nam żadnych danych. W razie wątpliwości zarówno klient, jak i każdy zainteresowany, może skontaktować się z nami i upewnić się, że ma do czynienia z rzetelną komunikacją marketingową. Bohdan Białorucki, rzecznik Avivy