Niemieckie media opublikowały unikatowy dokument, zawierający fragment reguł podsłuchów, prowadzonych przez NSA. Na liście celów organizacji znaleźli się wszyscy zainteresowani kwestiami prywatności w sieci a także systemami linuksowymi.

Kilka niemieckich redakcji opublikowało dzisiaj bardzo ciekawe materiały, zawierające opis reguł systemu NSA o nazwie XKEYSCORE. Reguły te definiują, czyj ruch internetowy powinien być poddawany dokładniejszej analizie. Na liście potencjalnych celów znalazła się cała rzesza internautów interesujących się technologiami zapewniającymi wyższy poziom prywatności i anonimowości w sieci.

Ten niedobry Tor

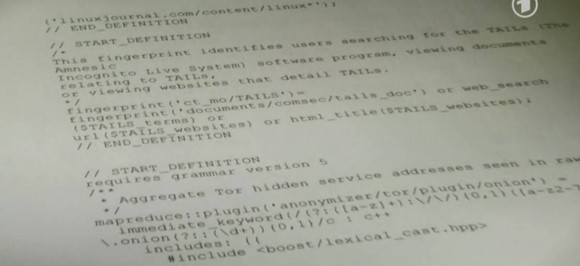

Wśród zestawu reguł najczęściej przewijającym się wątkiem jest oczywiście sieć Tor. Amerykanie postanowili dokonać bardzo szerokiej selekcji potencjalnych celów podsłuchów. Z jednej strony na liście umieszczono serwery katalogowe Tora (na świecie działa ich dziewięć i przechowują one listę wszystkich węzłów sieci), a z drugiej inwigilacją postanowiono objąć na przykład internautów, którzy szukają w sieci informacji na temat Tails, czyli dystrybucji Linuksa, umożliwiającej anonimowe korzystanie z internetu. Samo zainteresowanie tym tematem okazuje się być wystarczającym kryterium doboru celów dla NSA. Przykładowa reguła filtra wygląda tak:

// START_DEFINITION

/*

These variables define terms and websites relating to the TAILs (The Amnesic

Incognito Live System) software program, a comsec mechanism advocated by

extremists on extremist forums.

*/

$TAILS_terms=word('tails' or 'Amnesiac Incognito Live System') and word('linux'

or ' USB ' or ' CD ' or 'secure desktop' or ' IRC ' or 'truecrypt' or ' tor ');

$TAILS_websites=('tails.boum.org/') or ('linuxjournal.com/content/linux*');

// END_DEFINITION

Wyjątkową troską NSA obejmuje osoby, szukające informacji o tzw. mostkach w sieci Tor, czyli serwerach, których adresy nie sa rozgłaszane publicznie, a pojedynczo udostępniane na żądanie użytkowników (co ma pomóc omijać np. cenzurę sieci w Chinach). NSA monitoruje wszystkie osoby łączące się z serwerem bridges.torproject.org. Jakby tego było mało, przechwytuje również wiadomości poczty elektronicznej wysyłane z adresu [email protected] oraz na ten adres (to alternatywny kanał przekazywania informacji o mostkach). Do tego NSA przechowuje także informacje o osobach, które jedynie odwiedziły witrynę torproject.org.

NSA wychwytuje także z całego analizowanego ruchu wszelkie informacje o adresach serwerów w domenie .onion. Są one zapisywane dla celów późniejszej analizy.

Linuksowi ekstremiści

Jednym z celów wymienionych z nazwy jest serwis Linux Journal, poświęcony kwestiom prywatności na platformie linuksowej. Wszyscy jego czytelnicy zostali uznani za cele warte uwagi, a samo forum zostało określone jako „ekstremistyczne”. Do tej pory ekstremalne wydawało nam się odpalenie linuksa na kontrolerze dysku twardego, ale jak widać już czytanie strony w sieci może stawiać przy naszym nazwisku czerwony wykrzyknik. Oprócz linuksowego forum na liście znalazł się także na przykład serwer anonimizujący pocztę, prowadzony przez MIT.

Innymi technologiami których użytkownicy trafiają w pole zainteresowania NSA są HotSpotShield, FreeNet, Centurian, FreeProxies.org, MegaProxy, privacy.li oraz MixMinion. Jeśli zatem korzystacie z którejkolwiek z wymienionych powyżej usług, to wiedzcie, że NSA się Wami już zainteresowało…

Kto był źródłem wycieku?

Jednym z najciekawszych wątków wycieku konfiguracji sond systemu XKEYSCORE jest fakt, ze prawdopodobnie dane te nie pochodzą z archiwum Snowdena. Media nie powołują się na żadne źródło, natomiast osoby, które widziały dokumenty wyniesione z NSA rok wcześniej przez Snowdena twierdzą, że takiego pliku wśród nich nie było. Czyżby zatem Snowden nie był sam, a jego działanie zapoczątkowało większy ruch sprzeciwu wśród osób, posiadających dostęp do tajnych materiałów? Jest to potencjalnie świetna wiadomość i z niecierpliwością czekamy na kolejne rewelacje w tej sprawie.

Podsumujmy artykuł słowami Sebastiana Hahna, administratora jednego z serwerów sieci Tor, który został wymieniony na liście NSA:

Komentarze

„tails Amnesiac Incognito Live System linux USB CD secure desktop IRC truecrypt tor” -> czas na combo hue

Aż dreszczyk mnie przeszedł po plecach. Wow, personalnie interesują się mną obce służby! Brawo, brawo, greetings, Lieutenant Smith!

A ja bym się cieszył jak by ktoś stworzył coś w deseń botnetu, i zaraził wszystkie kompy i które wywołują sztuczny ruch w wyszukiwarkach google (cała gama haseł) i odwiedzanych stron. To mogli by szukać wiatru w polu.

Kasia by się cieszył. Brzmi legitymacyjnie :)

A swoją drogą: czy już opowiadałem jakie fantastyczne zdjęcia kotków są pod tym linkiem: https://www.google.pl/search?ie=utf-8&oe=utf-8&aq=t&q=smiesze+koty+z+internetuf+tor+irc+tails+? ;)

Nie ma to jak ztrolować NSA :D

Przed Snowdenem było dwóch innych whistleblowerów, po Snowdenie też był jeden, ten wyciek należy do Williama Binney i z tego co niemieckie media mówiły wczoraj te dane pochodzą od niego.

Dziś parę osób poczyta sobie o „HotSpotShield, FreeNet, Centurian, FreeProxies.org, MegaProxy, privacy.li oraz MixMinion”. Jeśli ktoś ustali, że zaczął od tej strony może też zostaniecie uznani za ekstremistów?

Drogie NSA; Don’t be stupid, I’m terrorist… just like you.

Cóż, po wczorajszych wieściach postanowiłem wreszcie uruchomić własny tor relay. Pozdrowienia dla pań i panów z NSA, GCHQ i pokrewnych.

i tak wszystko co zachodnie kiedyś upadnie, z NSA włącznie.

Ten news mobilizuje mnie do aktalizachi klienta sieci tor.

Co powiecie na BOMBową imprezę? Będziemy gotować samogon w SZYBKOWARZE. Szampany będą STRZELAĆ naokoło. Oczywiście będzie też TORt i masa różnych kokTAILów;) Planowane wielkie ZBIOROWISKO, poznacie laski które zakochają się w was na ZABÓJ a na koniec przewidziane są WYBUCHY sztucznych ogni. Potem obejrzymy WYSTRZAŁOWY mecz za pośrednictwem AMERYKAŃSKICH SATELIT Jeśli jeszcze będziemy w stanie, urządzimy chLAN party, a może nawet CYBERWAR po localu. Zaś jutro użyjemy dużo substancji chemicznych by ogarnąć ten burdel który zrobiliśmy dnia poprzedniego. Zabawa gwarantowana (już mam się ukrywać po sąsiadach, czy jeszcze nie?)

Terrorist? A terrifying… Terrorist … ale ani słowa o VPN’ach, proxy?

O kurwa, aż włosy mi stanęły na karku jak przeczytałem fragment o HotSpotShield, przyrzekam wam z ręką na sercu, że kiedyś szukałem darmowego VPNa i po tym jak go zaintalowałem komputer strasznie dziwnie się zachowywał, były problemy z połączniem się do internetu, jak uploadowałem pliki (przez ten VPN) to zrywało mi połączenie w ostatnim momencie i to kilka razy pod rząd co nie mogło być przypadkiem. Ja pierdole, mam nadzieję, że Ruscy kiedyś zbombardują tych skurwieli.

Czyli jak ktoś ma Tora na FreeBSD to nie podpada pod tą regułkę? Ok :D

Ciekawe czemu na liście podejrzeń nie ma gmaila czy facebooka?

Chyba nie musze pisać, że to pytanie retoryczne?

Czy nie sądzicie, że to kolejny zamach na naszą prywatność w sieci? Wpierw afera z TrueCryptem (przed nim też jakiś programista innego programu szyfrującego zaprzestał jego rozwijania – nie pamiętam nazwy…), teraz dobierają się do Tora i użytkowników Linuksa, którzy są niejako bardzieś świadomi bezpieczeństwa w sieci. Oczywiście wszystkie te organizacje działają w imię wolności i bezpieczeństra obywateli… . Świat schodzi na psy.

Tym innym programem do szyfrowania był FreeOTFE, wraz z uproszczoną wersją FreeOTFE Explorer, a jego autorem była Sarah Dean.

O ja pierniczę. Ostatnio ni z tego ni z owego telefon wyświetlił mi komunikat: włóż kartę SIM i musiałem go zrestartować. Myślicie, że skoro jestem już w zainteresowaniu służb to właśnie zdalnie dograli mi coś do SIM i powinienem ją przeciąć i zmienić komórkę? Na wszelki wypadek zawinąłem telefon w starą kołdrę i tylko dwa razy dziennie sprawdzam nieodebrane.

Zamiast kołdry polecamy koc gaśniczy.

Według mnie, to fajnie, że nsa nas podsłuchuje, w ten sposób można nawet włamać się do nsa, manipulując zamieszczonymi treściami, dla mnie, to bardzo ułatwia robotę.

Tak się podniecacie a dziadek Putin i Chińczyki podsłuchują was jeszcze bardziej cwaniaki…hehehehe

NAS czy WAS?

Mnie Chińczycy i Ruscy mogą podsłuchiwać, bo ich podsłuchiwanie nie przekłada się na nic. Jak na razie ani Chińczycy ani Ruscy nie nasyłają na Polaków ABW, CBŚ i innych, by zrobili komuś prowokację, kipisz na chacie, nie nasyłają też psów, by kogoś pobiły, jak ostatnio jednego posła po wyjściu z lokalu. Ich podsłuchiwanie nie przekłada się także na odmowę wizy do USA i nie naraża na nieprzyjemności.

Lepiej mieć konto pocztowe w Chinach niż w Polsce lub w amerykańskiej firmie.

Brawo! Powinni więc zacząć od inwigiliacji samych siebie, w końcu to NSA zaczęło SELinuxa.

Ok, tor, linuksy, vpn-y itd a co jak ktoś szyfruje pocztę i używa xmpp z OTR czy gnuPG? Bagiety już jadą ?

Każdy kto nie chce, by NSA go szpiegowała, kto nie chce by nie wiadomo kto czytał naszą prywatną korespondencje jest dla nich ekstremistą.

Domyślałem się tego już od dawna. Wiele dziwnych i trudno wytłumaczalnych symptomów wskazywało na to że mnie obserwują. Jakieś 5 lat temu postawiłem ubuntu obok visty później doinstalowałem TOR-a, a przeglądarka kipiała adresami stron o prywatności w sieci. Potem był backtrack i mnóstwo podobnych tematycznie „sympatii”. Dzisiaj postanowiłem że dalej będę ich prowokował i zassałem sobie triumfalną turkawkę na początek.