Czasem użytkownicy Tora zapominają, że mogą paść ofiarą trywialnych ataków. Właśnie odkryto, ze jeden z rosyjskich węzłów Tora infekował wszystkie pobierane za jego pomocą pliki wykonywalne działające na platformie Windows.

Tor jest powszechnie utożsamiany z bezpieczeństwem, prywatnością i anonimowością. Niestety część użytkowników zapomina, że ze względu na strukturę sieci wszystkie połączenia do internetu odbywające się za jej pośrednictwem mogą paść ofiarą ataków MiTM, prowadzonych przez operatora węzła wyjściowego. Nie jest to tylko zagrożenie teoretyczne, co udowodnił najnowszy eksperyment.

Dowody na ataki MiTM

Trzy miesiące temu opisaliśmy proste narzędzia służące do modyfikowania w locie plików PE oraz ELF poprzez dodanie do nich odpowiedniej tylnej furtki. Choć narzędzia istniały, to do tej pory brak było dowodów na to, że ktoś stosuje je w świecie rzeczywistym. Josh Pitts z firmy Leviathan, autor The Backdoor Factory, postanowił zatem poszukać śladów fałszowania plików EXE w sieci.

Zaczął od sprawdzenia, jaki błąd wygeneruje Windows Update, gdy otrzyma zmodyfikowany plik wykonywalny. error 80200053 pojawia się w wynikach Google kilka tysięcy razy, a jego wyjaśnienie na stronie Microsoftu przeczytane zostało ponad 30 tysięcy razy. Powodem powstania błędu może być zarówno celowa modyfikacja pliku, jak i przypadkowe jego uszkodzenie w trakcie przesyłania z serwera do komputera użytkownika. Nie można zatem użyć tego argumentu jako dowodu na złośliwe modyfikowanie plików. Podobnie sprawa miała się z instalatorem Nullsoftu – również występowało wiele błędów, jednak nie można ich było wprost powiązać ze złośliwą aktywnością.

Złośliwy węzeł w sieci Tor

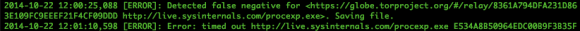

Josh zdecydował się zatem na ciekawy eksperyment. Korzystając z narzędzia exitmap, służącego do badania węzłów wyjściowych sieci Tor, sprawdził, czy któryś z nich nie modyfikuje pobieranych za jego pomocą plików. Wkrótce program zgłosił podejrzany węzeł w Rosji.

Ze wszystkich ponad 1100 przetestowanych węzłów wyjściowych tylko ten jeden modyfikował pliki EXE. Jego dane to:

ExitNode 8361A794DFA231D863E109FC9EEEF21F4CF09DDD Published 2014-10-22 01:06:40 LastStatus 2014-10-22 02:02:33 ExitAddress 78.24.222.229 2014-10-22 02:08:01

Węzeł ten modyfikował prawie wszystkie pliki EXE, jakie przez niego przechodziły. Oryginalny plik był pakowany wewnątrz drugiego pliku w podobny sposób, jak opisany w tej pracy naukowej. Złośliwy kod łączył się z kilkoma serwerami, z których pobierał dodatkowe oprogramowanie i dopisywał się do rejestru, by być uruchamianym przy każdym starcie systemu. Udostępniono szczegóły analizy przykładowej próbki.

Autor powiadomił o swoim odkryciu osoby odpowiedzialne za zarządzanie projektem Tor, zatem możemy się spodziewać, że złośliwy węzeł szybko zniknął. Nie oznacza to jednak, że nie pojawi się ponownie. Jest także możliwe, że inne węzły także modyfikują pobierane pliki, jednak robią to bardziej selektywnie.

Jak uniknąć ryzyka

Najprostszą metoda unikania ryzyka infekcji w trakcie pobierania plików wykonywalnych za pośrednictwem Tora jest korzystanie wyłącznie z serwerów, z którymi można połączyć się przez HTTPS (jak np. serwery TorProject). Jako dobrą zasadę można ogólnie przyjąć, że jeśli korzystacie z Tora do przeglądania internetu, musicie założyć, ze każde nieszyfrowane połączenie jest udostępnione publicznie. W takiej sytuacji korzystanie z Tora pod względem bezpieczeństwa nie różni się zbytnio od używania niezaszyfrowanej sieci bezprzewodowej w lokalnej kafejce. Nie zapominajcie o tym.

Inny ciekawy atak, czyli BTC i Tor

W ostatnich dniach ukazała się także ciekawa praca naukowa na temat zagrożeń związanych z korzystaniem z BTC za pomocą sieci Tor. Naukowcy dowodzą w niej, że przy niskich nakładach atakujący może skutecznie wydawać cudze BTC lub powiązać ze sobą anonimowe transakcje tej samej osoby.

Komentarze

Heh.

Niektóre węzły podmieniają pliki exe w locie, ale za to ostatnio odkryłem że Meritum Bank przechowuje hasła użytkowników plaintextem.

Wydaje mi się, że większość banków przechowuje hasła plaintextem bo jak inaczej wyjaśnić że pytają Cię o losowe znaki z hasła (np. wpisz znak 1. 4. 7. 11. 14. 18.). W dodatku część banków nie pozwala na długie hasła. Jak pamiętam to w BZWBK hasło może mieć max 15 znaków (i jeśli jest maskowane to pyta o losowe). Zdarzyło mi się że bank pytał o 4 losowe znaki z hasła, co teoretycznie daje pond 10 mln możliwości, ale uważam że to za mało. Ogólnie banki mimo wszytsko nie dbają aż tak o bezpieczeństwo i chyba tylko dzięki sms kodom, tokenom, zdrapkami jest w miarę bezpiecznie.

A w ING Banku można wysyłać przelewy nawet na kilka tysięcy złotych bez podawania kodu sms o ile „podobne” przelewy robiło się wcześniej z tego samego komputera. Ja kod musiałem podać tylko raz, a robiłem już dziesiątki przelewów na różne kwoty. Nie da się tego zmienić, a na infolinii mówią, że o tym czy loguję się ja czy „haker” decyduje „tajny algorytm”. Nawet żeby dostawać powiadomienia sms trzeba wykupić płatny pakiet, więc zgaduję, że tak sobie oszczędzają…

Sorry… ale co to za problem zapisać w bazie danych kilkanaście hashy (w uproszczeniu!) wygenerowanych podczas zmieniania hasła oraz zapisać, którym zestawom znaków (zestaw1: 2, 4, 7, 10 znak hasła; zestaw2:1, 3, 5, 14 znak hasła) odpowiada i do tego porównywać?

Teoretycznie tak ale w praktyce to głupia metoda. Ilość kombinacji 5 znaków z 15 (a wiekszość ludzi ma krótsze hasła) to ok. 3000. 5 z 8 to ledwo 56. w końcu i tak zaczną się powtarzać, a zapisywanie 3000 skrótów dla każdego użytownika?

To akurat no brainer… hasło maskowane oznacza klucz symetryczny kropka.

Jeśli się nad tym zastanowicie to daje to większe bezpieczeństwo. Przy szyfrowaniy asymetrycznym wystarczy raz podsłuchać keyloggerem hasło i możesz się zalogować na czyjeś konto (i popatrzeć, bo do operacji są zawsze jakieś kody w każdym banku)

Przy maskowanym trzeba to zrobić kilkadziesiąt – kilkaset razy. Bezpieczeństwo użytkownika – zwiększa się.

Co w wypadku wycieku bazy danych? Ano musisz jeszcze wiedzieć z jakiś danych tworzony jest skrót, input dla funkcji szyfrującej będzie oczywiście inny dla każdego usera.

Co w wypadku wycieku klucza? Update hash’ów nowym kluczem w bazie tak, że rzecznik banku nie musi się tłumaczyć – nikt nic nie zauważy ;)

Co do Meritum to akurat strzał kulą w płot, bo jak jesteś security freak to możesz się logować tokenem albo kluczem. Maskowane hasło jest najprostszą opcją, bo nie każdy musi rozumieć technikalia.

Co do zachowania ING. no coż.. ktoś im pewnie zrobił „system ekspercki”, który czasem Cie zapyta o kod, a czasem nie w zależności od szklanej kuli :)

Bank to nie strona php, którą sobie zrobiłeś na lekcjach informatyki w gimnazjum.

Oczywiście, że dbają o bezpieczenstwo i ich rozwiązania są w miarę podobne (przynajmniej jeśli chodzi o rozwiązania które powstaly w ciągu ostatnich 5 lat – bo czym się mają różnić?)

Tokeny, zdrapki i sms’y zostały wprowadzone, aby autoryzacja operacji na cudzym koncie wymagała zajumania informacji przychodzących dwoma kanałami (internet, sms, fizyczny list you name it) co na szczęście stanowi dużo większy kłopot.

Poprostu kiedyś wszyscy przeceniali bezpieczeństwo pojedyńczego hasła.

A 4 znaki z 15 literowego hasła to mniej niż 1500 możliwości, polecam doczyać o kombinacjach bez powtórzeń.

Dlaczego zakładasz, że aplikacja nie trzyma n – HASH’y, gdzie n to długość Twojego hasła? Wystarczy przecierz pobrać n-tą literę hasła, dodać dowolny ciąg znaków i całość poddać np. sha512.

dowody?

funkcja zapomniałem hasła dzieki ktorej otrzymasz swoje stare hasło wskazuje na to ze hasla nie sa hashowane a trzymane w formie szyfrowanej odwracalnej lub plaintext

To coś grubszego. Dawaj konkrety. :>

Pliki exe to jedno, ale kiedyś przyszło mi do głowy pytanie: a jak z dodatkami do przeglądarek?

Raczej podobnie, dlatego przydałoby się pobierać via https.

Może to są próby łamania TORa. Ryśki rząd proponował kasę za to, pewnie ktoś sie tego podjął.

Lubię słuchać disco-polo :)

Ostrzeżenie dla debila…

TOR exit i świadomośc policji oraz operatorów.

Chciałbym uspokoić urzytkowników łączy abonenckich w Polsce. Od prawie dwu lat posiadam wezeł wyjściowy na łączu abonenckim. W tym czasie zostałem kilka razy wezwany do złożenia zeznnań w charakterze swiadka. Dwa razy była też u mnie dzielnicowa (bardzo ładna pani….:). Jeśli nie macie nic na sumieniu to uruchamiajcie exit-nody. Nie bójcie się czegoś nieokreślonego…

Bezpieczeństwo rozumiane jako możliwość zachowania w tajemnicy treści i źródeł komunikacji jest zdecydowanie czymś innym niż możliwość ochrony przed skazaniem. Oczywistym jest – a przynajmniej powinno być – że samo ustalenie przez organy treści i źródeł przesyłanych informacji nie jest tożsame z możliwością przygotowania rzetelnego aktu oskarżenia a tym bardziej skazania w procesie. Nawet jeżeli organy ustalą, że z konkretnego IP dokonane zostało przestępstwo, nie jest to jeszcze tożsame z tym, że konkretna osoba to przestępstwo popełniła. W przypadku zaszyfrowania całego dysku np. truecryptem i zadbaniu by hasło do TC nie było takie same w innych zastosowaniach, ryzyko skazania zbliża się do zera. Po pierwsze z konkretnego komputera mogło korzystać wiele osób co uniemożliwia już dowód obciążający podejrzanego – choćby był właścicielem komputera / lokalu etc. Po wtóre w przypadku korzystania z routera wifi przestępstwa dokonać mógł ktoś inny z innego komputera – poprzez złamanie zabezpieczeń routera lub co bardziej prawdopodobne ponieważ dostęp nie był zabezpieczony żadnym hasłem. Kasowanie logów routera zabezpieczy przeciwko dowodowi przeciwnemu, podobnie jak zmiana programowa mc adresu. W zasadzie wystarczy więc szyfrować dyski, przeczyć konsekwentnie zarzutom, kasować logi na routerze, zmieniać mc adres karty i volai. Nawet jeżeli organy ustalą nasze personalia w praktyce nie powinny nic skutecznie zrobić – oczywiście adwokat się wtedy przyda. Co więcej nie musimy podawać organom / sądowi hasła, które mogliśmy zarówno zapomnieć, jak i utracić możliwość jego identyfikacji w wyniku np. nadpisania loadera TC przez update Windowsa (kiedyś mi się to przydarzyło faktycznie:() Co ciekawsze zaś nie mamy w dodatku przymusu jego podawania bowiem podejrzany/oskarżony nie musi informować o faktach świadczących na jego niekorzyść, może odmawiać zeznań ale też dowolnie kłamać i nie jest to karalne. Co innego świadek – on kłamać nie może bo zagrożone jest to karą do 2 lat pozbawienia wolności. Jeżeli jednak świadek jest osobą dla podejrzanego/oskarżonego bliską to może odmówić składania zeznań.

Należałoby jeszcze przypomnieć, że w postępowaniu karnym obowiązuje tzw. zasada domniemania niewinności co sprowadza się do tego, że bezsprzeczny dowód winy musi przedstawić oskarżyciel, a w dodatku fakty niedostatecznie wyjaśnione w procesie tłumaczyć należy na korzyść oskarżonego. Ja jednak pamiętałbym o tym, aby po odzyskaniu komputera (zatrzymanego wcześniej na potrzeby dowodowe przez organy) już go nie włączać więcej i kupić sobie nowy, bowiem istnieje możliwość (w Polsce raczej teoretyczna), że organ założył nam na nim keylogera sprzętowego lub działającego z boot sektora ładowanego przed loaderem TC (lub innego programu szyfrującego). Potraktowanie serio moich uwag pozwoli z prawdopodobieństwem bliskim pewności uchronić się przed odpowiedzialnością karną przy identyfikacji IP przez organy w Polsce (bo ustawodawstwa karnego innych państw nie znam).