Z reguły wiadomości wysłane przez przestępców ekspert rozpozna od ręki. Sfałszowany adres nadawcy, e-mail wyszedł z niepowiązanych serwerów – dla fachowca to proste. Ten atak był jednak inny, zdecydowanie lepszy.

Wczoraj rano do skrzynek tysięcy Polaków trafiła wiadomość, która została wysłana z serwerów firmy ubezpieczeniowej ERGO Hestia, a w swojej treści nawiązywała do profilu działalności nadawcy. Ten bardzo dobrze przygotowany atak mógł odnieść ogromny sukces – gdyby nie niezwykle szczęśliwa wpadka przestępców.

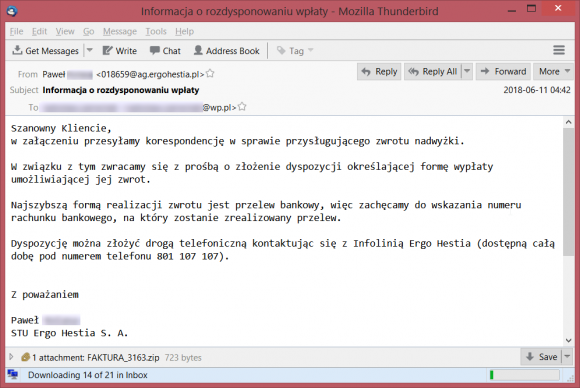

Informacja o rozdysponowaniu wpłaty

Wiadomość wyglądała następująco:

w załączeniu przesyłamy korespondencję w sprawie przysługującego zwrotu nadwyżki.

W związku z tym zwracamy się z prośbą o złożenie dyspozycji określającej formę wypłaty umożliwiającej jej zwrot.

Najszybszą formą realizacji zwrotu jest przelew bankowy, więc zachęcamy do wskazania numeru rachunku bankowego, na który zostanie zrealizowany przelew.

Dyspozycję można złożyć drogą telefoniczną kontaktując się z Infolinią Ergo Hestia (dostępną całą dobę pod numerem telefonu 801 107 107).

Z poważaniem

Paweł xxxx

STU Ergo Hestia S. A.

Treść wiadomości wyglądała, jakby nadawcą był pracownik ERGO Hestia. Adres nadawcy wskazywał na serwery ERGO Hestia. Co jednak mówił element najważniejszy, czyli nagłówki wiadomości?

Received: from smtp1.hestia.pl (HELO smtp.ergohestia.pl) ([91.198.179.205]) (envelope-sender <[email protected]>) by mx.wp.pl (WP-SMTPD) with DHE-RSA-AES256-SHA encrypted SMTP for xxx; 11 Jun 2018 06:08:37 +0200 Received: from (prod-zimbra-app01.hestia.polska [10.200.31.191]) by smtp1.ergohestia.pl with smtp (TLS: TLSv1/SSLv3,256bits,AES256-SHA) id 6cc6_5149_1cc7a97a_6d2d_11e8_97d4_00137263bdec; Mon, 11 Jun 2018 06:08:35 +0200 Received: from prod-zimbra-app01.hestia.polska (localhost [127.0.0.1]) by prod-zimbra-app01.hestia.polska (Postfix) with ESMTPS id C4703A2C1D82 for xxx; Mon, 11 Jun 2018 04:49:46 +0200 (CEST) Received: from localhost (localhost [127.0.0.1]) by prod-zimbra-app01.hestia.polska (Postfix) with ESMTP id A04B7C239395 for xxx Mon, 11 Jun 2018 04:46:34 +0200 (CEST) X-Virus-Scanned: amavisd-new at prod-zimbra-app01.hestia.polska Received: from prod-zimbra-app01.hestia.polska ([127.0.0.1]) by localhost (prod-zimbra-app01.hestia.polska [127.0.0.1]) (amavisd-new, port 10026) with ESMTP id BG_JLv7jfKKu for xxx; Mon, 11 Jun 2018 04:46:34 +0200 (CEST) Received: from FDGVHBKLKPOJBD (unknown [46.246.119.242]) by prod-zimbra-app01.hestia.polska (Postfix) with ESMTPSA id 044F9A2C1D7F for xxx; Mon, 11 Jun 2018 04:43:26 +0200 (CEST)

Ile razy byśmy ich nie czytali, zawsze okazuje się, że wiadomość faktycznie wyszła z serwerów pocztowych ERGO Hestia. Najwyraźniej zatem przestępcy uzyskali dostęp do konta co najmniej jednego użytkownika (we wszystkich próbkach widzieliśmy ten sam adres) na serwerach pocztowych ERGO Hestia i użyli go, by rozesłać złośliwe oprogramowanie do swoich ofiar.

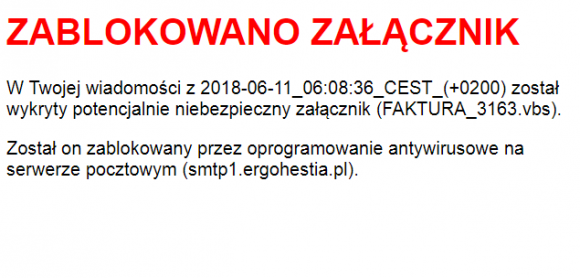

Złośliwy załącznik

Co było w załączniku? Kawał polega na tym, ze prawdopodobnie nic. Nie taka jednak była intencja przestępców. We wszystkich zbadanych przez nas próbkach złośliwy kod z załącznika usunął… system antywirusowy na serwerach ERGO Hestia. Ich zawartość była plikiem HTML i wyglądała tak:

Wygląda zatem na to, że przestępcy mogli zaliczyć sporą wpadkę – co najmniej dla dużej części wysyłki zadziałały mechanizmy bezpieczeństwa, które wycięły ich złośliwy ładunek, zanim trafił do skrzynek odbiorców.

Co zatem miało być ładunkiem? W oparciu o dostęp do analogicznych próbek złośnika (to nie była jedyna kampania, która dążyła wczoraj do tego samego celu) możemy wstępnie wskazać, że celem przestępców było pobranie kodu klasyfikowanego przez ESET najpierw jako Win32/TrojanDownloader.Danabot.A trojan, a w kolejny etapie Win32/Spy.Danabot.B trojan. Ma to być rzekomo nowy wariant bankowego konia trojańskiego. Złośliwy kod miał być pobierany z serwera:

http://198.12.113.17/

Dobrze przygotowana akcja o dużej szansie powodzenia

To pierwszy obserwowany przez nas przypadek, gdy prawdziwe konto firmowe w Polsce użyte jest do masowego rozesłania złośliwego oprogramowania do ofiar. Masowego, ponieważ po liczbie otrzymanych przez nas zgłoszeń szacujemy, że wysyłka mogła trafić do kilkudziesięciu tysięcy osób. Przestępcy uzyskali dostęp do firmowego konta pocztowego (warto zauważyć, że nie było to konto pracownika ERGO Hestia, lecz współpracownika – agenta, przez co zapewne było słabiej chronione) i stworzyli wiarygodnie wyglądającą wiadomość (lub ukradli jej wzorzec z konta ofiary). Zwróćcie także uwagę na porę wysyłki – obserwowaliśmy e-maile doręczane ok. godziny 3-4 rano, co oznacza, że działu IT jeszcze nie ma w pracy (nikt nie przerwie akcji), ale zaraz odbiorcy siądą do swoich komputerów. Ktoś to dobrze przemyślał. Nie jest także wykluczone, że na początku e-maile mogły docierać do skrzynek odbiorców ze złośliwym załącznikiem – jeśli macie taką próbkę, to poprosimy (unieszkodliwiona ma w archiwum plik o nazwie 0_warning.htm).

Niech ten ciekawy incydent będzie ostrzeżeniem dla innych firm. Czy z Waszego serwera pocztowego da się zdalnie wysłać tysiące e-maili naraz? My dodajemy go do listy przypadków omawianych podczas naszych wykładów uświadamiających użytkowników – świetny przykład pokazujący, że czasem dopiero na etapie załącznika można mieć poważne wątpliwości.

O komentarz do tego incydentu poprosiliśmy ERGO Hestia – jak tylko dotrze, zamieścimy odpowiednią aktualizację.

Aktualizacja 2018-06-12 13:00

Otrzymaliśmy bardzo obszerny komunikat ERGO Hestia, który cytujemy w całości.

Oświadczenie ws. ataku hakerskiego z dn. 11 czerwca 2018 roku

W nocy z 10 na 11 czerwca br., wykorzystując fałszywą tożsamość pośrednika ERGO Hestii, z adresu [email protected] wysłano masowo, do nieznanej liczby odbiorców wiadomość, dotyczącą zwrotu nadpłaconej składki. Pod wiadomością znajdował się podpis „Paweł Kolasa STU ERGO Hestia”. Niezwłocznie po uzyskaniu tej informacji zablokowaliśmy dalszą wysyłkę.

Według naszych ustaleń był to pierwszy w Polsce atak związany z próbą wykorzystania serwerów korporacji do masowego rozesłania złośliwego oprogramowania. Do ataku wykorzystano przejęte konto pocztowe jednego ze współpracujących z naszym towarzystwem agentów.

Zabezpieczenia infrastruktury ERGO Hestii nie zostały przełamane. Wstępne analizy potwierdzają, że mechanizmy bezpieczeństwa usunęły z rozesłanych do przypadkowych odbiorców maili złośliwy kod, zanim ten trafił na ich skrzynki pocztowe. W efekcie wprawdzie haker wysłał fałszywe maile, ale dzięki odpowiedniej konfiguracji systemów antywirusowych, zainstalowanych również dla poczty wysyłanej przez agentów, były one nieszkodliwe.

Tego samego dnia poinformowaliśmy o próbie ataku naszych pośredników, rekomendując im m.in. niezwłoczną zmianę poświadczeń do programów pocztowych oraz skanowanie komputerów oprogramowaniem antywirusowym.

Nadal trwają prace weryfikujące szczegóły ataku.

Bezpieczeństwo danych naszych Klientów i Partnerów Biznesowych jest dla nas sprawą najwyższej wagi. Stale monitorujemy naszą infrastrukturę i podnosimy skuteczność zabezpieczeń.

Procedury i procesy obsługowe ERGO Hestii zdały egzamin i zadziałały zgodnie z założeniami.

Arkadiusz Bruliński

Rzecznik prasowy Grupy ERGO Hestia

Firmie pozostaje pogratulować profesjonalnej reakcji na incydent – liczymy także na dalsze wyjaśnienia, gdy uda się ustalić szczegóły ataku.

Komentarze

Na avlab podają trochę więcej IoC co może się przydać w rozpoznaniu trojana:

https://avlab.pl/pl/uwaga-na-maile-podszywajace-sie-pod-grupe-stu-ergo-hestia-i-biuro-rachunkowe-tomfis

Hmmm dziwne, bo Zimbra ma jakiś domyślny limit dla wysyłanych wiadomości i nie sądzę aby go administrator usunął. Skoro Zimbra odfiltrowała malware (domyślnie ma ClamAV chyba że ERGO ma dokupionego jeszcze dodatkowo jakiś komercyjny AV) to w zasadzie większość filtrów po stronie odbiorców zrobiłaby to samo.

Patrząc na nagłówki SMTP to dziwne, że poszło tym 205 (smtp1) bo patrząc tutaj:

https://www.talosintelligence.com/reputation_center/lookup?search=91.198.179.205

to wygląda, że domyślnie poczta powinna wychodzić przez 207 (smtp)

Zaufana Trzecia Strona robi się jakaś taka … pudelkowata – ten krzyczący tytuł o tysiącach polskich internautów…

e-maile w postaci [email protected] to skrzynki pocztowe agentów. Ktoś przypadkiem zainfekował komputer pana Pawła Kolasy i wykorzystał dane z programu pocztowego, jakie tam znalazł. Albo (za Niebezpiecznikiem) jego komputer zmienił właściciela.

ps. niebezpiecznik po pierwsze nie dał aż tak pudelkowatego tytułu a po drugie odrobił lekcję i sam sprawdził, że to e-mail agenta, a nie „pracownika Hestii”.

Gdybys doczytał artykuł do końca to zobaczyłbyś że informacja o koncie agenta jest tam od samego początku. Pozdrawiam serdecznie.

Przypełzło również na spamtrapa (na wyłącznie w tym celu publikowane adresy e-mail) więc na pewno nie tylko słali na to co znaleźli w przejętej skrzynce/książce adresowej.

Przy okazji – ktoś na mordpliku umieścił link do następującego zgłoszenia do spamcopa: z6468197178z9a62578eef86b0a4ca87c7cfe0995a2az

@Z3S, dajcie znać, jak z punktu widzenia RODO sobie poradzili, umieram z ciekawosci czy poinformowali odpowiednie urzedy, klientow i jaka dostana kare.

To nie tylko kwestia rodo a wlamanie na skrzynke pocztowa – to juz KK :) owszem jak sie okaze ze skzrynka imap i trzymana calosc na serwerze to juz gorzej – tak czy siak to kwestia agentow i ich dostepu do sieci a nie Hesti jako takiej

Czy macie gdzies probke tego co rozsylal Janusz hackingu?

„Procedury i procesy obsługowe ERGO Hestii zdały egzamin i zadziałały zgodnie z założeniami.”

No, mam wątpliwości. Uratowało ich TYLKO to, że kod był znany programowi AV. Gdyby ktoś użył 0-day, to umarł w butach …

„procedury i procesy” też :-\

„No, mam wątpliwości. Uratowało ich TYLKO to, że kod był znany programowi AV. Gdyby ktoś użył 0-day, to umarł w butach …

„procedury i procesy” też :-\”

EH ma niewielki wpływ na pracę agencji ubezpieczeniowej a co za tym idzie co pracownik agencji robi na sprzęcie agencji

to tak jakby oskarżać sklep o to że w zapakowanym pojemniku z cukrem jest sól

Nowa kampania – tym razem spam nigeryjski gdzie „do odbioru jest aż 950 000,00 €”.

Żeby było ciekawiej to przypełzło z tego samego IP serwera hestii co poprzednio a wysłane na serwery hestii oczywiście z nigeryjskiego IP ;)