Sprzętowe szyfrowanie dysków twardych nie należy do popularnych rozwiązań, jednak jeśli ktoś się już na nie decyduje, to liczy na to, że siła tego szyfrowania będzie zgodna ze specyfikacją producenta. Tymczasem można się w tej sprawie przeliczyć.

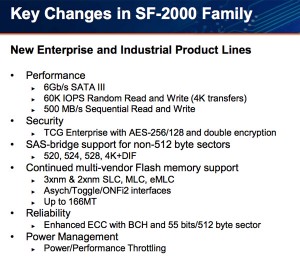

Sercem każdego dysku SSD jest jego kontroler. Odpowiada on za komunikację między komputerem a pamięcią, na której przechowywane są dane. W szczególności może oferować możliwość szyfrowania danych w locie, tak jak produkty jednego z największych dostawców kontrolerów dysków SSD, firmy SandForce. Pod koniec roku 2010 zaprezentował on nowy model kontrolera, SF-2000. Z punktu widzenia bezpieczeństwa jego najciekawszą cechą było szyfrowanie algorytmem AES z użyciem klucza o długości 256 bitów (wcześniejsze modele oferowały jedynie szyfrowanie kluczem 128 bitów).

W nowym kontrolerze pozostawiono możliwość szyfrowania kluczem 128 bitów ze względu na amerykańskie ograniczenia eksportowe. Kontroler znalazł zastosowanie w wielu produktach końcowych. SandForce dostarcza kontrolery dysków SSD takim producentom jak Intel, Kingston, Corsair, OCZ, Patriot czy SanDisk. Oczywiście produkty wyposażone w kontroler SF-2000 były reklamowane jako oferujące szyfrowanie kluczem 256 bitów. Dopiero kilka dni temu kontrola jakości Intela wykryła, że w rzeczywistości dane są szyfrowane tylko kluczem 128 bitów. Co gorsza, SandForce potwierdziło, że błąd ma charakter sprzętowy i nie można go rozwiązać poprzez aktualizację wbudowanego oprogramowania.

Czy 128 bitów wystarczy każdemu?

Pewnie część z czytelników uzna, że 128 bitów tez wystarcza. Bez wątpienia jest to prawdą dla zastosowań prywatnych, jednak chociażby w polskiej administracji rządowej AES 128 bitów stosowany może być jedynie do szyfrowania informacji niejawnych sklasyfikowanych jako zastrzeżone. W przypadku informacji poufnych będzie to już 256 bitów (informacje tajne i ściśle tajne nie powinny być szyfrowane z użyciem algorytmów dostępnych publicznie).

Z kolei użytkownicy administracji rządowej w USA, (gdzie obowiązują jawne standardy szyfrowania) informacje sklasyfikowane jako „ściśle tajne” mogą szyfrować algorytmem AES tylko, jeśli klucz ma 192 lub 256 bitów. Podobne obostrzenia mogą obowiązywać także w innych przypadkach, stąd błąd dostawcy może drogo kosztować niektórych producentów sprzętu.

Komentarze

Chyba zakradł się tu błąd. Informacje niejawne o klauzuli Poufne szyfrowane są słabszym kluczem niż informacje niejawne o niższej klauzuli tj. zastrzeżone które szyfrowane są kluczem o długości 256bitów. Chyba odwrotnie :-)

Słuszna uwaga, poprawione :)