Nie ma tygodnia, byśmy nie natknęli się na atak na polskich klientów bankowości elektronicznej. Niestety większość z nich jest słabo przez ofiary udokumentowana. Na szczęście trochę zrzutów ekranu udało się nam z różnych źródeł uzbierać.

Ataków na pieniądze Polaków i polskich firm nie brakuje, a mało który bank chce pokazywać, że jego klienci także mogą zostać ofiarami. Z tego powodu w internecie trudno trafić na zrzuty ekranu pokazujące faktyczny przebieg ataku oczami ofiary. Poniżej znajdziecie kilka przykładów zebranych nas w ostatnich dniach z różnych źródeł – możecie śmiało wykorzystać w edukacji pracowników w swoich firmach.

Atak przez internetową reklamę

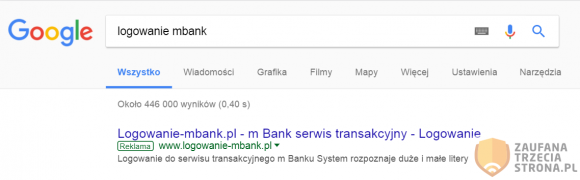

W ostatnich dniach miał miejsce sprytny atak na klientów mBanku. Jeśli szukali w Google panelu logowania do swojego banku (zamiast wpisać adres mbank.pl do paska przeglądarki), to mogli trafić na taką oto reklamę:

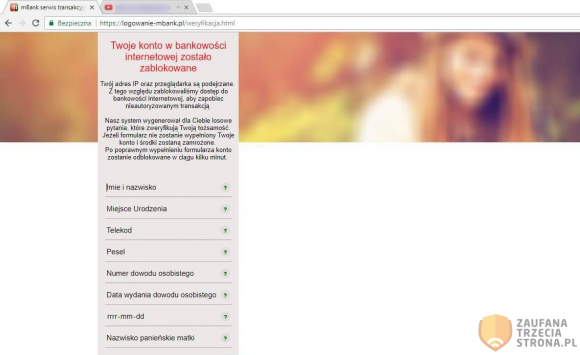

Jak możecie zauważyć, adres do którego prowadzi reklama nie należy do mBanku. Co się stanie, jeśli na niego klikniecie? Zobaczycie taki oto ekran:

Przestępcy próbują namówić swoje ofiary do podania wszystkich danych, umożliwiających dokonanie w banku dowolnej czynności – np. zlecenia przelewu za pośrednictwem infolinii.

To tylko jedna kropka

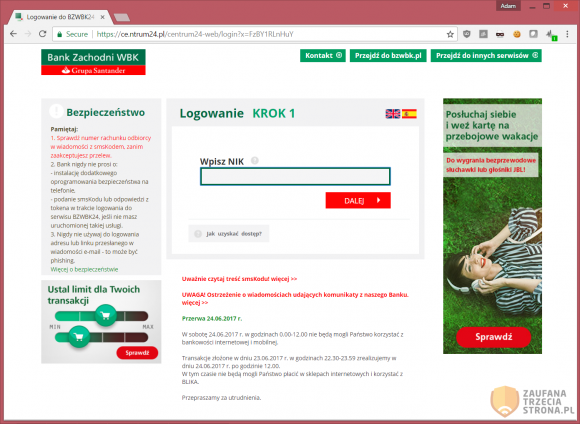

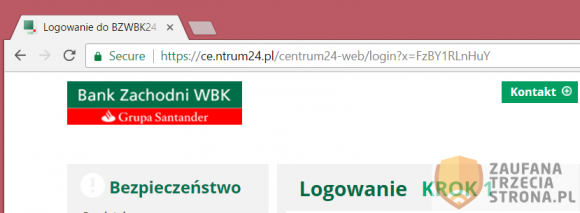

W poprzednim ataku domena wyglądała podobnie do bankowej, ale jednak nawet średnio uważna osoba mogła od razu zwrócić uwagę na to, że coś nie gra z adresem strony. Kilka miesięcy temu przestępcy wystawili jednak witrynę udającą stronę banku, która była dużo lepiej podrobiona. Wyglądała tak:

Zupełnie jak oryginalna, prawda? Kiedy jednak przyjrzycie się dokładnie adresowi, zobaczycie, że jest w nim nadmiarowa kropka. Za to ma nawet swój certyfikat SSL.

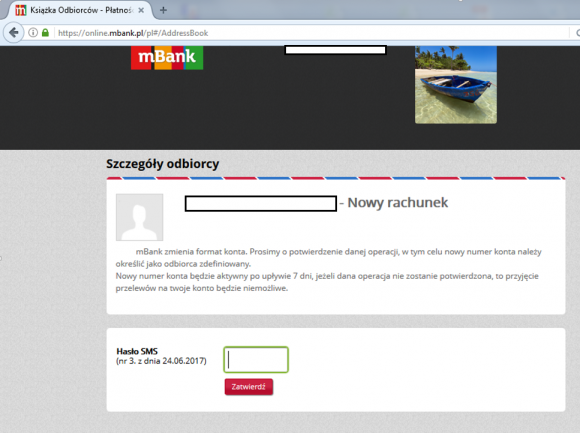

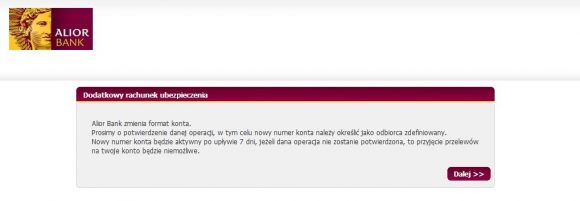

Zmiana formatu konta

Jednym z ulubionych scenariuszy przestępców jest „zmiana formatu konta”. Za pomocą złośliwego oprogramowania zainstalowanego na komputerach ofiar modyfikują zawartość strony banku i nakłaniają ofiary do przepisania kodu jednorazowego z wiadomości SMS pod pretekstem konieczności potwierdzenia nowego numeru konta. Atak ten może wyglądać tak:

Niestety wiele ofiar się na to łapie – w końcu prośbę o przepisanie kodu widzą na prawdziwej stronie banku (kontrolowanej przez konia trojańskiego). Analogiczne ataki mogą oczywiście także spotykać klientów innych banków:

Jeśli widzicie którykolwiek z opisanych powyżej ataków lub cokolwiek nietypowego na stronie banku, zgłaszajcie to od razu swojemu bankowi (możecie także nam).

Pokażecie to znajomym

Na opisane powyżej ataki codziennie łapią się użytkownicy, którzy nigdy nie widzieli przykładów tego, co im grozi. Pokażcie je bliskim i znajomym a także pracownikom w swoich firmach, by łatwiej im było rozpoznać sytuację w której sami mogą stać się ofiarami przestępców.

Komentarze

Wpisalem w google logowanie mbank i widzę

https://www.mbank.net.pl/public/login.php?ms=lo

Tak, to strona programu partnerskiego.

Tylko skąd „zwykły” user ma o tym wiedzieć ? Nawet dla mnie ta domena wygląda źle … Wg mnie wszystkie pododdziały banków powinny być w subdomenach …

Jak się zaloguje to nic złego się raczej nie stanie.

Z naciskiem na „raczej”?

Z naciskiem na „nigdy nie wiadomo” bo był już przypadek gdzie przestępcy kradli loginy i hasła klientów prosto z prawdziwej witryny banku.

[quote]nieautoryzowanym transakcją[/quote]

Wygląda legitnie ;-)

To oznacza tylko tyle, że atak dostosowany jest do poziomu intelektualnego ofiary, która się na to nabiera…

logowanie-mbank to teraz… forum w budowie ;) Budują nowe logowanie.

Elo! Drugi skrin i tekst, cyt.: „..,aby zapobiec nieautoryzowanym transakcją” odrazu widać zła odmiana – liczba mnoga TRANSAKCJE odmienia się TRANSAKCJOM. HEhe hakiery analfabeci, czesto jak gdzie widze skriny majo chopcy problemy z gramatyką..

*od razu

Moze i maja, ale ci co sie nabieraja jak widac nie zwracaja uwagi na bledy ortograficzne/stylistyczne.

Czy jak wchodzę z telefonu to jestem bezpieczniejszy?

Zalezy jak bardzo jestes podatny na socjotechnike :-)

Nie

Złodzieje podszywali się też kiedyś pod domenę rnbank.pl

Wiele osób się dawało nabrać.

Wyryć na czole: zakaz używania systemu Windows do bankowości internetowej i wszelkiej innej poważnej. Windows tylko do grania w gry, Linux + przeglądarka do internetu.

Ale Linux przed phishingiem nie ochroni, raczej wystarczy zmienić wyszukiwarkę Google na jakąś bez reklam np. DuckDuckGo

Ale DuckDuckGo też ma reklamy ;)

A kontrola fingerprintów w certyfikacie może zmniejszyć ryzyko?

Może, tylko kto by to robił…

Lekki paranoik ?.

Ja sprawdzam na kogo certyfikat jest wystawiony, wszystkie banki mają certyfikaty EV. Niestety ostatnimi czasy przeglądarki utrudniają dostęp do tego typu danych. O ile w FF jeszcze da się taką informację wyświetlić to w Chrome inaczej niż przez DevTools się chyba nie da.

Mnie bardzo dziwi ten ruch Google’a, tak jakby uderzali w bezpieczeństwo przeciętnego użytkownika.

W mobilnej jeszcze się da normalnie, w desktopie trudniej, dlatego tu wolę Vivaldi.

Przeglądarka cert pinningiem?

W sumie można się przed phishingiem spróbować bronić inaczej – zaprowadzić listę takich domen i wycinać na firewallu, dla zwykłego użytkownika dość trudne, chyba, że ma się dostęp do rutera z openwrt, gdzie już funkcjonują podobne moduły. Gdyby większa ilość osób chciała z tego korzystać, powstanie lista, którą raz dziennie ściągnie sobie ruter i gdy ktoś nieopatrznie uruchomi odnośnik, zobaczy jedynie (np w chrome) czarny ekran z wygenerowaną kropką 1x1px

http://malc0de.com/database/

+

https://ransomwaretracker.abuse.ch/downloads/RW_IPBL.txt

+

https://raw.githubusercontent.com/firehol/blocklist-ipsets/master/firehol_level1.netset

+ do tego ip r a blackhole $x

osobiscie uzywam drugiej i trzeciej listy, apdejtuje raz dziennie. Obadam ta pierwsza i zobacze.

Była „zgodna” z regulaminem, przynajmniej na pierwszy rzut oka … i reklamy czasami są najpierw puszczane z automatu a później weryfikowane manualnie, przy dużej ilości już działających, wiem z autopsji.

Ciekawe dlaczego moderatorzy reklam Adwords zaakceptowali tę reklamę.

W adwords 99% akceptacji robią automaty. Google nie ma tyle zasobów ludzkich by móc w stanie weryfikować wszystko ręcznie.

Wiem, że już poniedziałek, ale weekendowej już nie będzie? ;(

Będzie tylko nie w ten weekend ;)

Czekam na kolejny weekend zatem ;)

A kto mowil, ze to bedzie kolejny weekend?