Otrzymujemy zgłoszenia o nowym ataku na polskich internautów, lecz tym razem prawdopodobnie nie stoi za nim ten sam sprawca co zawsze – chociaż początkowa wiadomość jest zaskakująco dobrze przygotowana.

Trafiła w nasze ręce wiadomość ze złośliwym załącznikiem, która na pierwszy rzut oka wyglądała jak pozdrowienia od często opisywanego w naszym serwisie Thomasa, jednak przy bliższej analizie okazała się być zupełnie jak na niego nietypowa. Bardzo rzadko trafiają się tak ładnie przygotowane emaile które wysyłałby inny przestępca. Ale po kolei.

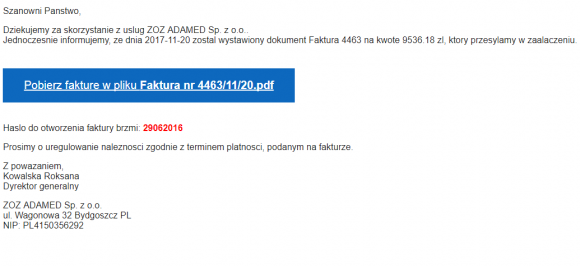

Faktura nr 4463/11/20 ZOZ ADAMED Sp. z o.o. – do oplacenia

Wiadomość przychodzi pod tytułem „Faktura nr 4463/11/20 ZOZ ADAMED Sp. z o.o. – do oplacenia” a jej nadawcą jest adres [email protected]. Wygląda zupełnie jak jeden z emaili Thomasa, jednak wysyłana jest z innego serwera

Received: from mx4.liberomail.gdn (mx4.liberomail.gdn [212.237.46.41])

Wygląda następująco:

Szanowni Panstwo,

Dziekujemy za skorzystanie z uslug ZOZ ADAMED Sp. z o.o..

Jednoczesnie informujemy, ze dnia 2017-11-20 zostal wystawiony dokument Faktura 4463 na kwote 9536.18 zl, ktory przesylamy w zaalaczeniu.Pobierz fakture w pliku Faktura nr 4463/11/20.pdf

Haslo do otworzenia faktury brzmi: 29062016

Prosimy o uregulowanie naleznosci zgodnie z terminem platnosci, podanym na fakturze.

Z powazaniem,

Kowalska Roksana

Dyrektor generalnyZOZ ADAMED Sp. z o.o.

ul. Wagonowa 32 Bydgoszcz PL

NIP: PL4150356292

Link ukryty pod „Pobierz fakturę” prowadzi do adresu

http://rf937.tk/d/Faktura-20112017-%20do%20oplacenia.pdf%20(5).zip

Tam czeka zabezpieczone hasłem archiwum ZIP, a w nim plik

Faktura-20112017- do oplacenia.pdf.exe

Plik wykonywalny jest samorozpakowującym się archiwum RAR, zawierającym kilka plików:

Fhrdbi.exe Besvxamvenag.xml Nulmigrmkwhrrxoeoa.png Nxehdojkiicchmb.dat

Nazwami plików – oprócz Fhrdbi.exe – nie ma się co przejmować, ponieważ nie zawierają tego, na co ich nazwy potencjalnie wskazują. Sam plik Fhrdbi.exe to narzędzie do maskowania prawdziwego kodu (tzw. injector / packer), zapisanego w zaszyfrowanej formie w pliku „XML”. Po drodze plik EXE wyświetla jeszcze pusty plik PDF, a docelowy wykonywany EXE to program Fareit, napisane w assemblerze popularne narzędzie przestępców służące do kradzieży wszelkich możliwych danych uwierzytelniających. Ten egzemplarz łączy się z serwerem pod adresem

http://vps283451.ovh.net/p/gate.php

na który przesyła wykradzione dane.

Przy okazji analizy tego zagrożenia udało się nam zidentyfikować inne ezgemplarze, które mogą być rozsyłane także w innych, analogicznych kampaniach. Skróty SHA256 plików używanych przez przestępcę:

041888ee9e2ea367033ccc578e5e1884d9ad948d97dc584f7143cc1712b97841 bf260daba0acc55c89e384627329171f3a5f465757c89c8207a05911f96e117b 6f559bb7f1a47a23186afab2dff9074898d152517c4bcdb33acb9c00e3f34ec1 6e12ae892619e5a697cc7817f815e68e6154b177fd47ff49cbecbd90faf0cf88 4268a4d7ac3ae12168ecb27d985e2a23a735d0db3540aee4d3e57cade22d3451 94e5edbbd2a0ec1e0391db94f20577aead571f9a6be7eadf7baaa1ddb02c5ac8 bf260daba0acc55c89e384627329171f3a5f465757c89c8207a05911f96e117b

Adresy serwerów C&C używanych przez przestępcę:

http://46.183.217.146/p/gate.php http://46.183.217.145/p/gate.php http://46.183.217.152/p/gate.php http://46.183.217.151/p/gate.php http://46.183.223.240/p/gate.php http://46.183.223.241/p/gate.php http://vps283451.ovh.net/p/gate.php

Dziękujemy Czytelnikom podsyłającym próbki i Anonimowym Analitykom, analizującym je w pocie czoła.

Komentarze

Brak polskich znaków, „dokument Faktura 4463”, „zaalaczeniu” – zaskakująco dobrze przygotowana?

Tak, bo reszta wygląda gorzej.

Link do virustotal? Jak wyglada reakcja wendorow AV na tego typi lokalne zagrozenia? Kto pierwszy? ostatnio kaspersky kazal czekac 3 dni na dodamie sygnatur!!!!!

Facet się zbytnio nie wysilił. 1 Większości już wbiliście do głowy że ZIP to ZŁOO.

2. Po wypakowaniu z ZIPa zostanie EXE sfx nie szyfrowany którego wywali większość antywirusów bo są uczulone na tym punkcie.

Działa to tak od mniej więcej roku kiedy to Ransom32 działający w modelu RAAS, rozprzestrzeniał się właśnie przez SFX które wypakowywało EXE z procesem Tora, javascript który szyfrował bodajże i trzeci exe który sprzątał.

Teraz każde archiwum SFX samorozpakowujące zawierajace exe jest z góry wykrywane przez kilka AV dlatego zrezygnowałem z tej metody.

Musiał by stworzyć archiwum SFX szyfrowane hasłem, następnie zmienić rozszerzenie z EXE na SCR (ewentualnie jeszcze z scr na PIF) i wtedy zapakować do zipa.

Wtedy plik byłby niewykrywalny dodatkowo nie wiem do końca czemu wszystkie okna instalacyjne zostają ukryte i nie pyta nas czy wypakować pliki tylko po prostu to robi.

Widać brak autorowi obycia…

Napisal typ, ktrego tworczosc przypomina slynnego albanskiego wirusa.

Nie moja to sprawa, ale [cyt. „(są firmy, które odwiedzaliśmy już kilka razy, bo inne działy zazdrościły tym już przeszkolonym)”], to drobna przesada! Skoro każdy obecny pracownik ma „informatykę” w szkole od podstawówki, ponadto USILNIE twierdzi, że swobodny dostęp do internetu jest mu niezbędny do realizowania zadań na stanowisku… To jak dla mnie, jest również w pełni świadomy jakie są zagrożenia w tym internecie i jak je rozpoznawać i omijać! Dlatego też, w firmie jest punkt podawczy z JEDYNYM adresem poczty elektronicznej do firmy (poczta odbierana i wysyłana z firmy) co prawda, to dodatkowe stanowiska pracy ale mniejsze koszty usterek softowych. Weryfikacja poczty elektronicznej odbywa się w tym miejscu i przez ludzi obeznanych zawodowo z indolencją internautów (np. zawirusowany komputer nadawcy). Obieg dokumentacji jest elektroniczny i żaden pracownik nie musi mieć adresu poczty elektronicznej publicznie dostępnego. Próba wysłania poczty elektronicznej z konta firmowego jest filtrowane, generowane powiadomienie do Dyrekcji i list elektroniczny ląduje w „zamrażarce”. Każdy kto przychodzi do firmy podpisuje dokument w którym oświadcza, że został poinformowany i przeszkolony z zasad korzystania z adresów e-mail firmowych oraz, że ma świadomość iż korespondencja z konta pocztowego pracownika jest monitorowana i filtrowana zgodnie z polityka bezpieczeństwa informacji! Jak do tej pory, problemów z odbiorem i nadawaniem korespondencji nie ma problemu. Dokumenty nie giną, dzienniki wejść i wyjść nie mają braków. Spam i wszelkie badziewie jest filtrowane na wejściu, czyli w miejscu gdzie za większą kasę można użyć lepszych rozwiązań! A wygoda pracownika? Od korespondencji to on MA SEKRETARIAT! Przy okazji realizowany jest K.P.A. choć nie obowiązuje, bo to nie urząd!

Ale ten pracownik co „podpisuje dokument w którym oświadcza, że został poinformowany i przeszkolony z zasad korzystania z adresów e-mail firmowych” dostaje faktyczne sensowne przeszkolenie czy działa to na zasadzie „Skoro każdy obecny pracownik ma „informatykę” w szkole od podstawówki, (…) jest również w pełni świadomy jakie są zagrożenia w tym internecie i jak je rozpoznawać i omijać!” i 'szkolenia’ są 'realizowane’ z takim podejściem?

Mail z fakturą od Dyrektora Generalnego wydaje się być prawdziwy

Jakie hasło do pliku

faktycznie nadawca inny niż zwykle

chodzi też wariant tego ataq:

—————–

Szanowni Panstwo,

Dziekujemy za skorzystanie z uslug FILPLAST Sp. z o.o..

Jednoczesnie informujemy, ze dnia 2017-11-20 zostal wystawiony dokument Faktura 4902 na kwote 7687.11 zl, ktory przesylamy w zaalaczeniu.

—————–

Haslo do otworzenia faktury brzmi: 1234

Prosimy o uregulowanie naleznosci zgodnie z terminem platnosci, podanym na fakturze.

Z powazaniem,

Wisniewska Kasia

Dyrektor generalny

FILPLAST Sp. z o.o.

ul. Falata 6/42 Swiebodzice PL

NIP: PL1452887854

—————–

Return-Path:

Received: from ec2-34-240-2-32.eu-west-1.compute.amazonaws.com (34.240.2.32) (HELO libero.it.eu-west-1.compute.internal)

by ###.home.pl (###) with SMTP (IdeaSmtpServer 0.82)

id 6d1bb8e7150c58e6; Fri, 24 Nov 2017 15:10:51 +0100

Received: by libero.it.eu-west-1.compute.internal (Postfix, from userid 33)

id 01A3A6163B; Fri, 24 Nov 2017 14:11:47 +0000 (UTC)

To: ###

Subject: Faktura dla ### nr 4902/11/20 FILPLAST Sp. z o.o.

Date: Fri, 24 Nov 2017 14:11:47 +0000

From: Kasia Wisniewska

Message-ID:

X-Mailer: Microsoft Office Outlook, Build 12.0.4210

MIME-Version: 1.0

Content-Type: text/html; charset=iso-8859-1

Szanowni Panstwo,

Dziekujemy za skorzystanie z uslug FILPLAST Sp. z o.o..Jednoczesnie informujemy, ze dnia 2017-11-20 zostal wystawiony dokument Faktura 4902 na kwote 7687.11 zl, ktory przesylamy w zaalaczeniu.

Pobierz fakture w pliku Faktura nr 4902/11/20.pdf

Haslo do otworzenia faktury brzmi: 1234

Prosimy o uregulowanie naleznosci zgodnie z terminem platnosci, podanym na fakturze.

Z powazaniem,Wisniewska KasiaDyrektor generalny

FILPLAST Sp. z o.o.ul. Falata 6/42 Swiebodzice PLNIP: PL1452887854

————-

Piszecie o tym, że fikcyjnego maila da się poznać po złej ortografii czy braku polskich znaków, a tymczasem ciężko było mi przebrnąć przez komentarze pod artykułem z powodu złej polszczyzny właśnie. Czyżby siedzieli tu twórcy owych maili i dyskutowali? :)

Dodam jeszcze, że fake „faktury” dostępne są również pod adresem http://ka4948.gq/d/