Badacze analizujący opisywany niedawno atak polegający na dodaniu złośliwego kodu do popularnej aplikacji CCleaner ustalili listę firm, które były celem atakujących. Trzeba przyznać, że jest całkiem ciekawa.

Gdy kilka dni temu pojawiły się pierwsze informacje o ataku, na podstawie zachowania złośliwego kodu (jedynie zbierał informacje o zainfekowanym komputerze) pozwoliliśmy sobie na spekulacje, że jedynie wybrane ofiary będą otrzymywać właściwe złośliwe oprogramowanie. Avast w swoich komunikatach uspokajał, że nie obserwował żadnej infekcji – ale okazuje się, że jednak to my mieliśmy rację.

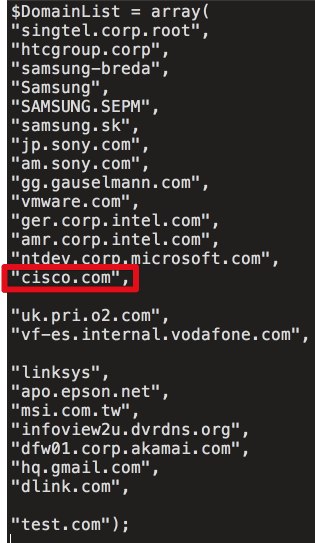

Lista ofiar

Badacze z firmy Talos, którzy jako pierwsi publicznie opisali atak, opublikowali drugi odcinek jego analizy, tym razem oparty na plikach, które znajdowały się na serwerze sterującym przebiegiem infekcji. Okazało się, że podobnie jak w przypadku ataku na polskie banki jedynie wybrane ofiary były infekowane docelowym złośliwym oprogramowaniem. Niestety poznano jedynie stan listy ofiar na 12 września – wcześniej mogła wyglądać zupełnie inaczej. Celem ataku były komputery w następujących domenach:

Trzeba przyznać, że atakujący mieli ciekawe ambicje. HTC, Samsung, Sony, Intel, Cisco, Microsoft, MSI czy Google to bez wątpienia bardzo cenne cele na liście np. szpiegów przemysłowych. Według Talosa rejestry przejętego serwera wskazywały, że między 12 a 16 września do przestępców zgłosiło się 700 tysięcy (!!!) zainfekowanych maszyn, a drugi etap złośliwego oprogramowania otrzymało jedynie nieco ponad 20. To pokazuje, jak bardzo skoncentrowani na swoich prawdziwych celach byli włamywacze. Niewkluczone, że wcześniejsze ataki wymierzone były w inne firmy lub instytucje – w bazie zawierającej łącznie 862 tysiące potencjalnych ofiar znaleziono między innymi ślady 540 maszyn w domenach GOV i 51 maszyn w domenach zawierających słowo „bank”.

Kto za tym stoi

Badacze z firmy Kaspersky znaleźli podobieństwa w kodzie źródłowym użytych narzędzi do obserwowanej wcześniej grupy APT, opisywanej przez Talosa jako „Grupa 72„, prawdopodobnie pochodzącej z Chin. Ta teoria jest interesująca i pasuje do całej układanki. Talent napastników i ich spore umiejętności wskazują, że za atakiem stali zawodowcy, którzy odnieśli z niego ogromne korzyści. Biorąc pod uwagę potwierdzony fakt istnienia drugiego stadium ataku nadal zalecamy reinstalację całego systemu operacyjnego wszystkim, którzy uważają się za możliwe cele ataku chińskich szpiegów i korzystali z CCleanera w wersji 5.33. Tak przy okazji pytanie do osób, które chwaliły się, że mają np. CCleanera 5.30 i w związku z tym były bezpieczne – a co jeśli przestępcy po skończonym zadaniu instalowali Wam starszą wersję? :)

Komentarze

Reinstalacja całego systemu to bzdura. Wystarczy przywracanie systemu. Chyba, że znany jest sposób, o którym nie wiem, aby zachować pliki malware podczas przywracania. Pytanie czy 64-bitowe maszyny są bezpieczne i zaatakowane zostały tylko 32-bitowe? Druga fala do analizy i update baz malwarebytes. Chyba, że podmienia pliki systemowe, gdy ktoś konta administratora używa, korzystając z podniesionych uprawnień.

A co jeśli punkty przywracania systemu zostały również zainfekowane – co robi każde praktycznie szanujące się malware>

W UEFI czy innym firmware (np hdd) mozesz sobie przechowac co chcesz.

Kto normalny używa takiego naszędzia gdziekolwiek poza domem a szczególnie w bankach czy dużych firmach ? W tego typu miejscach są (powinny być) ograniczenia instalowania oprogramowania a więc odpada potrzeba używania tego typu aplikacji!

Ja pracując 15 lat jako administrator w organizacjach mających po kilka tysięcy komputerów nigdy nie miałem zapytania a tym samym nie wydałem zgody na użycie takiego oprogramowania (po prostu nie było takiej potrzeby.)

„nie miałem zapytania a tym samym nie wydałem zgody” – rozumiem że przyjmujesz za 'oczywisty pewnik’ że ktokolwiek chciałby użyć tego softu najpierw skontaktuje się z Tobą i zapyta o zgodę … (facepalm)

A jakim cudem ktoś może sobie coś zainstalować nie będąc w grupie z uprawnieniami administratora? Jakoś w firmach nikt nie pracuje na koncie admina, no może poza niedouczonymi adminami.

Pytanie o zgodę dotyczy oczywiście ludzi w moim zespole, użytkownicy nie mają możliwości instalacji jakiegokolwiek programu samodzielnie. Oczywiście zawsze ktoś mógłby sproubować uruchomić wersję bez instalacji ale.. nie ma uprawnień do modyfikacji rejestru poza prywatnymi ustawieniami profilu, do tego zawsze są programy raportujące uruchamianie procesów z spoza zaakceptowanej listy. Do tego raportowanie nieznanych aplikacji próbujących komunikować się z internetem, no i monitoring działań współpracowników. W dzisiejszych czasach hasło administratora brzmi, „Kontrola najwyższą formą zaufania” :)

A jak ma się sprawa do wersji portable?

Reinstalacja systemu to cos co dzialalo kilka lat temu. W swiecie rotkitow UEFI nic to nie da. Zaden program AV nie jest w stanie skanowac UEFI. Bitwa przegrana, wojna przegrana. Koniec walki.

Zaciekawił mnie twój komentarz. Jakie są możliwości, aby zostać zainfekowany rotkitem UEFI? W jaki sposób mają dostęp do UEFI, gdzie AV nie jest w stanie skanowac? Chodzi o dostęp fizczyny, typu zainfekowany nośnik danych, jakiś bootable rotkit? Jak zminimalizować ryzyko otrzymania takiego ustrojstwa?

Pozdrawiam,

Ned.

Nawet więcej niż UEFI.

Polecam ciekawą prezentację: https://schd.ws/hosted_files/ossna2017/91/Linuxcon%202017%20NERF.pdf

Jakiś czas temu była mała wtopa w jabłuszku, mając zainfekowany Pen, po podpięciu go do sprzętu infekowałeś praktycznie na „stałe” swój sprzęt. Nie wiem czy to załatali czy sprawa przyschła.

Nieprawda, nie wiem jak inne AV ale ESET od jakiegoś czasu skanuje rownież pliki UEFI.

Skanuje ale tylko w słowackiej wersji. https://forum.eset.com/topic/13203-eset-nod32-11-beta

>Trzeba przyznać, że atakujący mieli ciekawe ambicje.

No nie jestem pewny. Ja najpierw bym się przyjrzał tym najmniej ambitnym domenom.

„Tak przy okazji pytanie do osób, które chwaliły się, że mają np. CCleanera 5.30 i w związku z tym były bezpieczne – a co jeśli przestępcy po skończonym zadaniu instalowali Wam starszą wersję? :)”

Zwrócić uwagę należy na fakt, iż nie każdy użytkownik ma włączone automatyczne aktualizacje – zresztą te dostępne są tylko w wersji płatnej.

Tak więc każda ofiara musiała manualnie pobrać i zainstalować wadliwą wersję, albo korzystać z wersji ”pro” i po pierwsze mieć włączone sprawdzanie aktualizacji, a po drugie, mieć zaznaczoną opcję „Enable silent background updates”.

A może BleachBit-Portable ? Zamiast CCleanera który jest komercyjny i jak widać obecny właściciel ma problem z ogarnięciem problemu bezpieczeństwa.

Oczywiście zawsze jest szansa że BleachBit też ktoś zhakuje..więc może:

-nie pracować na sprzęcie jako admin

-robić backupy

itd, itp …

Niech pierwszy rzuci dyskietka kto ma wyłączone auto-update w każdym programie, wie co robi jego _każdy_ zainstalowany program, filtruje wszystkie połączenia na firewallach etc, etc, etc….

Dopóki ktoś nie nagłośnił problemu z CCleaneram, wszyscy jego użytkownicy żyli w przekonaniu że CC im posprząta badziewie które zostawiły inne programy. Nie jest to anywir, backup soft etc. Robi czystkę na dysku i w rejestrach. To już może przerazić.

Zauważcie że włamania stają się coraz bardziej finezyjne..

Atakujący modyfikuje plik które używa kilka/kilkanaście milionów osób i liczy że użyje go osoba z grupy jego potencjalnego zainteresowania.

Taki honeyspot…..

Ale to dotyczy rzeczywiście wersji 32 bit, jak zapewnia producent, czy 64 też? Ja miałem ta trefną wersję, ale 64bit. Czy powinienem się przejmować?

internet=linux tylko i wyłącznie ;]

Zastanawia fakt po co grupie zaawansowane technologie pochodzące z tak różnorodnych źródeł. Czy znajdą czas na przeanalizowanie takich ilości kodu? Niewykluczone więc, że za grupą stoi jakaś duża niekoniecznie chińska korporacja. Może nawet dla zatuszowania śladów jedna z wyżej wymienionych.

Piękne implanty od GCHQ i NSA

Z ta reinsralacja systemu to chyba trochę przesadziliscie… Infekcja dotyczyla tylko wersji 5.33 32bit. Podobno 64bitowe wersje systemu są bezpieczne. Wystarczy wpisać w regedit szukaj Agomo jeśli wpis jest dostępny to znaczy ze infekcja jest na komputerze…

Pobierz instalkę CCleanera, rozpakuj ją np 7-zip i uruchom plik exe.

Ooo, nie trzeba uprawnień administratora, mało tego pobierze i uruchomi się malware, co prawda będzie ograniczony do lokalnego konta, ale to wystarczy by uruchomić w tle keyloggera, który tylko zaczeka aż admin wprowadzi swoje hasło.

Jaki administrator jakiejkolwiek domeny z tej listy

może sobie pozwolić na używanie CCleanera na komputerze korporacji

Jeśli zezwolił lub sam instalował to narzędzie jest skończonym idiotą