Od kilkunastu dni trwają poszukiwania przyczyny wzrostu liczby użytkowników sieci TOR z 500 tysięcy do ponad 2,5 mln. Firma FOX IT twierdzi, że zidentyfikowała botnet, odpowiedzialny za pojawienie się ponad 2 milionów nowych użytkowników.

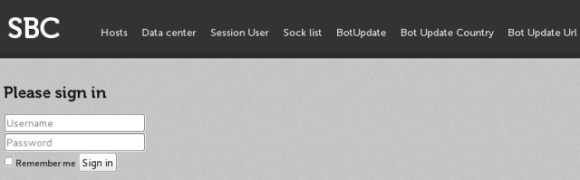

Mimo wielu teorii na temat przyczyn tego ogromnego wzrostu do dzisiaj nikt nie przedstawił nawet umiarkowanie przekonujących dowodów na poparcie którejkolwiek z nich. Biorąc pod uwagę nagły charakter zjawiska oraz jego rozmiar podejrzewaliśmy, że za 2 milionami nowych użytkowników stoi spory botnet. Firma FOX IT uważa, że znalazła winnego i jest nim botnet identyfikowany jako Sefnit lub Mevade.A, przez swoich twórców nazywany SBC.

Sam botnet znany jest od roku 2009, jednak do tej pory komunikował się głównie za pomocą protokołu HTTP, korzystając z normalnych połączeń. Niedawno badacze zaobserwowali zmianę na sieć TOR (dalej wykorzystywaną do komunikacji HTTP, tym razem z adresem .onion) i twierdzą, że zmiana ta zbiegła się w czasie z rozpoczęciem wzrostu liczby użytkowników TORa. Wcześniejsze dane o skali działania botnetu były dość ograniczone, ponieważ pochodziły jedynie z niewielkich fragmentów sieci, jednak ich ekstrapolacja na skalę globalną pokrywa się rzekomo ze skalą obserwowanego wzrostu liczby uzytkowników TORa.

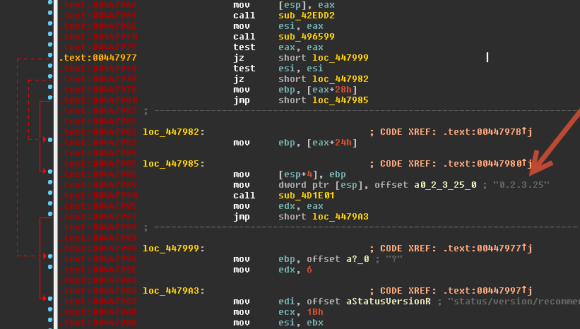

Kolejnym istotnym argumentem przemawiającym za tym, że to właśnie Sefnit odpowiada za obserwowane zjawisko, jest wersja klienta TOR, którego używa. Nowi klienci, łączący się z siecią, korzystali z wersji 0.2.3.x (można było to zweryfikować, ponieważ wersja 0.2.4 zmieniła sposób nawiązywania połączenia). Odpowiada to sygnaturom, znalezionym w kodzie klienta botnetu – korzysta on z wersji 0.2.3.5.

Jak do tej pory badaczom nie udało się ustalić, jaki jest cel botnetu. Nie przejawia on żadnych zachowań charakterystycznych dla innych przypadków takich jak kradzież haseł, danych kont bankowych czy ataki DDoS. Jest możliwe, że wykorzystywany jest jedynie do instalowania innego oprogramowania na zlecenie swoich twórców.

Jako że wg statystyk sieci TOR w samej Polsce zaobserwowano ponad 80 tysięcy nowych klientów, czyli możliwych infekcji botnetu, warto sprawdzić swoje komputery. Wirus instaluje się w ścieżce:

%SYSTEM%\config\systemprofile\Local Settings\Application Data\Windows Internet Name System\wins.exe

Komponenty sieci TOR instaluje w

%PROGRAMFILES%\Tor\Tor.exe

a hasze MD5 wersji korzystającej z sieci TOR to

2eee286587f76a09f34f345fd4e00113 (sierpień 2013) c11c83a7d9e7fa0efaf90cebd49fbd0b (wrzesień 2013)

Aktualną wersję wirusa możecie znaleźć pod adresem

http://olivasonny.no-ip.biz/attachments/tc.c1

Plik ma aktualnie wykrywalność na poziomie 23/47, jednak jest regularnie aktualizowany.

Aktualizacja 16:40 Jak radzi sobie z obciążeniem sieć TOR

Komentarze

Jestem poważnie wkurwio*y. Nie ściągam z internetu praktycznie nic. Jedyne sprawdzone oficjalne źródła. A tutaj okazuje się, że tor mi nie działał od wczoraj – dobra, nvm, potem spróbuje. A tutaj bang.

U mnie w 7, plik był w:

„C:\Windows\System32\config\systemprofile\AppData\Local\Windows Internet Name Service”

zainteresowała mnie obecność katalogu „tor” w Program Files.

Wiadomo jak ten plik się rozprzestrzenia?

Niestety na razie brak informacji o sposobie infekcji.

Czy zgadza się suma kontrolna z podanymi w artykule? Z jakiego antywirusa korzystasz?

Powiem tak:

1. Nie sprawdziłem, od razu go usunąłem.

2. Nie używałem żadnego, bo nigdy nie był mi potrzebny. To pierwszy taki przypadek. Zawsze jestem ostrożny. Żadnych emuli, lewych torrentów, plików exe nigdy, grafika z google, muzyka z płyt.

3. Teraz zainstalowałem MSE i jest czysto.

4. Plik musiał wpaść 2 dni temu, pod wieczór.

5. Nagle poważnie się ściął, i zaczął wolniej chodzić. Ale, że to stary szmelc – olałem sprawę.

6. I miewał ściny co jakiś czas (czyżby bot łączył się?)

7. Od tych 2 dni również nie mogłem połączyć się z Torem, od razu przy łączeniu błąd – a logi całkowicie puste (vidalia).

8. To samo PirateBrowser, ale zainstalowałem go dopiero jak zwykły Tor Bundle nie działał (bo to w sumie to samo).

9. Co jakiś czas widniała w tray’u ikona połączenia z siecią Tor, ale nie Vidalia. Sama łapka w górę i tyle. Wyłączałem myśląc, że może nie zamknąłem Tora do końca jak próbowałem się połączyć.

10. No i zauważyłem, że komputer włącza się 2x wolniej. Zobaczymy jak teraz.

11. Dodatkowo mogę powiedzieć, że zauważam co jakiś czas lagi w grach online. I spadek prędkości.

Zobaczymy jak teraz po usunięciu „wins.exe” i „tor” z program files.

Dzięki z3s za zlokalizowanie tego syfu :)

Śpisz też bez gumek? ;S W tej pięknej wyliczance nie wymieniłeś wielu bardzo wielu potencjalnie groźnych elementów. Wspomnę tylko o nieaktualnym oprogramowaniu (np java czy jakaś przeglądarka podatne na różne wstrzyki).

ot tak tylko…

ad 2. Naprawdę?

to coś w stylu „tylko prawdziwi twardziele nie robią backup’ów”.

LOL

ja też uważam, że można się obyć bez antywirusa. wystarczy odrobina zdrowego rozsądku i porządny firewall..

sam dla siebie jest przykładem, że zdrowy rozsądek i firewall mu nie pomogły.

nie dawno miałem z tym do czynienia w pewnej firmie gdzie na 3/4 komputerach pojawił się dziwny proces obciążający komputer, kolejną rzeczą, która mnie zdziwiła to obecność instalacji Tor’a – pytając pracowników czy wiedzą do czego służy ten program, nawet nie wiedzieli, że takowy istnieje. Teraz już, wiem do czego był wykorzystywany, Dzięki, bardzo przydatny art

Czy tylko komunikuje się przez tor, czy tworzy węzły z których mogą korzystać inni użytkownicy, czy może tworzy też exit node?

Wg naszej wiedzy nie tworzy exit node.

Nie tworzy exit node’a, bo byłoby to równoznaczne z wylistowaniem wszystkich uczestników botnetu. Exit node’y w sieci Tor są przecież z założenia publiczne…

a co, jeśli u kogoś nie ma ścieżki %SYSTEM%?

To sadza się w /dev/null – sprawdziłem

Czy to takie trudne używać sandboxa jak się ściągnie coś z warezu?

pysznie :P

im więcej ludzi bez antywira tym krang bardziej najedzony :D

a Tor puchnie ;)

Ja nie używam żadnego AV, a komp jest w 100% czysty :)

Chodzi dużo szybciej niż z badziewiem ciągle skanującym procesy w tle = profit.

Wystarczy tylko umiejętnie korzystać z sieci i oprogramowania.