W życiu większości bezpieczników nadchodzi taki dzień, kiedy trzeba pochylić się nad włamaniem do sieci (czasem także własnej, czego nikomu nie życzymy). Warto wtedy wiedzieć, jak podejść do problemu i od czego zacząć.

Jak szukać anomalii w dużych zbiorach danych? Jak rozpoznać fazy incydentu i jak je analizować? Jak ułatwić swoją pracę za pomocą specjalistycznych narzędzi i kiedy oraz do czego ich używać? Na te oraz inne pytania znajdziecie odpowiedzi już w dniach 26 – 27 czerwca na szkoleniu z powłamaniowej analizy incydentów bezpieczeństwa IT organizowanym przez Securitum.

Program szkolenia

- Omówienie metodyki KillChain oraz metod detekcji i prewencji dla każdej z faz

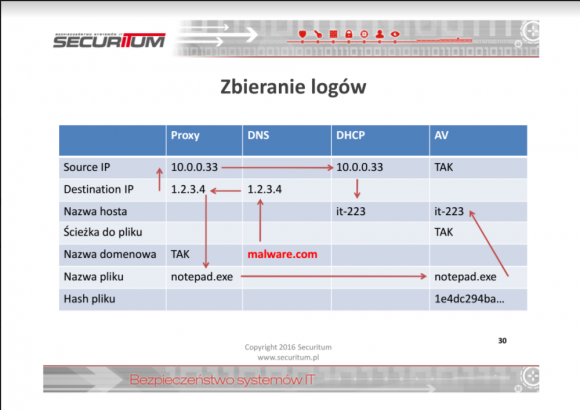

- Znaczenie logów w procesie monitorowania bezpieczeństwa

- Analiza ruchu sieciowego – obróbka i filtrowanie

- Ćwiczenie – analiza infekcji typu ransomware od metody dostarczenia przez analizę malware po rozpisanie ataku na fazy KillChain

- Ćwiczenie – analiza infekcji typu stealing malware z naciskiem na komunikację sieciową

- Analiza powłamaniowa pamięci operacyjnej oraz nośników danych

- Anomalie w ruchu sieciowym

- Ćwiczenie – analiza ataku APT od aktywności atakującego rpzez analizę wykradzionych danych po odtworzenie scenariusza ataku.

Pod tym linkiem znajdziecie szczegółowy program szkolenia. Większość szkolenia przebiega w formule „hands-on”, kiedy to uczestnicy mogą samodzielnie analizować realne incydenty bezpieczeństwa w infrastrukturze IT firmy. Część praktyczną poprzedza wprowadzenie teoretyczne, w trakcie którego uczestnicy dowiedzą się w jaki sposób szeregować fazy incydentów bezpieczeństwa oraz w jaki sposób je analizować. Szkolenie nie jest ukierunkowane na konkretne narzędzia, lecz na techniki analizy oraz szukania anomalii w dużych porcjach danych zawartych zarówno w plikach tekstowych jak i zrzutach ruchu sieciowego.

Po szkoleniu będziesz umiał:

- Klasyfikować fazy ataku przeprowadzonego przy pomocy złośliwego oprogramowania

- Analizować duże porcje logów, odsiewać szum

- Porządkować oraz przygotowywać do dalszej analizy pliki pcap

- Generować statystyki oraz wykrywać anomalie przy pomocy logów, plików pcap czy danych netflow

Prowadzący szkolenie

Szkolenie prowadzi Marcin Szymankiewicz, lider zespołu Cyber Security w globalnej korporacji, posiadający ponad 3 lata doświadczenia w monitoringu, budowaniu detekcji oraz analizie incydentów bezpieczeństwa w oparciu o różne narzędzia i technologie oraz ponad 10 lat doświadczenia w sieciach komputerowych oraz konfiguracji usług i serwerów systemu Linux. Marcin jest także członkiem zespołu The Honeynet Project, aktywnym wykładowcą oraz autorem serii artykułów w portalu oraz zinie sekurak.pl.

Dla pełnej przejrzystości – za opublikowanie tego artykułu pobieramy wynagrodzenie.