Gdy agentom FBI udało się zlokalizować serwer pedofilski w sieci Tor i przejąć nad nim kontrolę, przeprowadzili akcję mającą na celu zidentyfikowanie użytkowników serwisu. Niedawno wyszło na jaw, że użyli do tego celu narzędzia Metasploita.

Deanonimizacja użytkowników w sieci Tor to trudne zadanie. Dysponując odpowiednią liczbą własnych węzłów można próbować ataku Sybil. Można też szukać błędów w protokole sieci Tor lub wykorzystywać błędy w przeglądarkach. Ale czy nie prościej sięgnąć po gotowe, choć dawno zapomniane narzędzie?

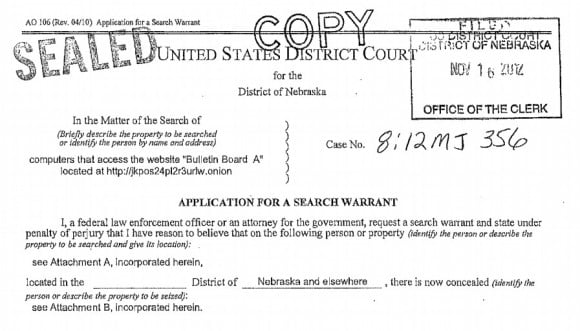

Przejęte serwery pedofili

Kilka miesięcy temu opisywaliśmy, jak w roku 2011 holenderskiej policji udało się zlokalizować słabo zabezpieczony serwer pedofilskiego forum. We współpracy z FBI przejęto maszynę i zlokalizowano dzięki niej kolejne kilka serwisów prezentujących pornografię dziecięcą w sieci Tor. Agenci przejęli kontrolę nad stronami i za ich pomocą próbowali zdemaskować jak największą grupę użytkowników serwisów. Pisząc poprzedni artykuł nie znaliśmy metody użytej przez agentów do deanonimizacji użytkowników Tora. Podejrzewaliśmy jedynie, że mógł być to exploit podobny do użytego w ataku na użytkowników Freedom Hosting. Nie wpadliśmy jednak na to, że jak donosi Wired, FBI mogło wykorzystać dawno zapomnianą technikę, opracowaną jako poboczny projekt Metasploita.

Metasploit Decloaking Engine

W roku 2006 HD Moore, znany ze stworzenia platformy Metasploit, opublikował zestaw narzędzi służący do deanonimizacji użytkowników korzystających z różnych mechanizmów ukrywających ich prawdziwy adres IP. Swój projekt nazwał Decloaking Engine. Zidentyfikował i zaimplementował w nim kilka oryginalnych technik, wymuszających próbę połączenia z wyznaczonym serwerem z ominięciem ewentualnych serwerów pośredniczących lub sieci takich jak np. Tor. Nie używał w tym celu żadnych ataków 0day, a raczej mniej znane lub gorzej udokumentowane funkcje dostępnego oprogramowania. Wykorzystywał w tym celu np. wycieki zapytań DNS, API Javy, odpowiedzi Javy na pakiety UDP, automatyczne ładowanie osadzonych obiektów w dokumentach Microsoft Office, bezpośrednie połączenia z poziomu wtyczki Quicktime, protokół itms:// wykorzystywany przez iTunes czy też bezpośrednie połączenia wykonywane przez aplet Flasha.

Gdy w roku 2011 autor projektu zorientował się, że prawie każdy użytkownik odwiedzający stronę projektu jest już odporny na opracowane przez niego ataki, stronę zamknął. Bezpieczeństwo użytkowników znacznie wzrosło po tym, jak Tor Project wypuścił „idiotoodporną” wersję Tor Browsera, nie posiadającą większości niebezpiecznych funkcji. FBI postanowiło jednak spróbować szczęścia i użyło apletu Flasha na przejętych witrynach pedofilskich. Co ciekawe z około 6 tysięcy użytkowników serwisów w pułapkę wpadło co najmniej 25 zlokalizowanych w USA. Liczba zidentyfikowanych użytkowników poza granicami USA nie jest znana.

Aby dać się złapać przez FBI użytkownicy ci musieli wcześniej świadomie obniżyć poziom swojego bezpieczeństwa, używając przeglądarek z włączonym Flashem i nie korzystając z maszyn wirtualnych, których ruch w całości jest tunelowany przez sieć Tor. Interesujący jest również fakt, ze według dokumentacji śledztwa główny administrator Silk Road 2 korzystał z Chrome zamiast Tor Browsera – czyżby również i on padł ofiarą prostego ataku FBI?

Komentarze

RRJ USA

FFR EVER

Fajny art. , tylko chyba to nie jest nakaz przeszukania lecz wniosek o jego wydanie :p

Czyli co się stało, poprostu nie uzywali tora ?

Używali Tora, ale aplet Flasha potrafił połączyć się bezpośrednio z internetem, omijając lokalne proxy Tora.

Ja nie rozumiem w TOR jednej rzeczy:

Każdy może stać się nodem sieci, Exit nody są wybierane spośród nodów sieci. Czyli każdy może stać się exit nodem.

Jeśli byłbym exit nodem, to sprawdzałbym IP i PORT na który idą pakiety, a potem inną aplikacją sprawdzał co tam się znajduje. Tak można znaleźć każdą stronę z domeny .ONION.

Oj poczytaj jak to działa najpierw. Nie tak prosto. ;)

Jupiiii!

Stop pedofili!

Wolność i czystość dla Tora!

Cebulowym pedofilom mówimy stanowcze nie!

Krang cieszy się z zaistniałej sytuacji i dziękuje za szerzenie tego typu informacji.

Art na 5 z +

bagiety inaczej nie umiejo prowokować

Nie każdy użytkujący Tor jest pedofilem lub/i bandziorem kolego. Podobnie jak nie każdy użytkownik noża jest nożownikiem. Bardzo niefajnie że istnieją podatności na anonimizera. Co na przykład z wolnością prasy (skryta wymiana informacji pomiędzy dziennikarzem a informatorem) że już nie wspomnę o krajach objętych cenzurą.

Osobiście mam tora bundla (niby ten niebezpieczny) bo kilku paranoików zaparło się żeby kontaktować się skrycie.