Mocne szyfrowanie dysków twardych dostępne praktycznie dla każdego jest poważną przeszkodą w wielu śledztwach. Nic więc dziwnego, że niektóre służby sięgają po różne sprytne sztuczki, by dostać się do komputerów podejrzanych.

W przypadku wielu przestępstw, a szczególnie tych popełnianych w sieci, śledczy muszą liczyć się z tym, że podejrzany szyfruje dysk swojego komputera. Z reguły mają już sporo dowodów na etapie postępowania przygotowawczego, ale dowodem koronnym ma być komputer głównego sprawcy, na którym spodziewają się znaleźć stos plików, które pogrążą go przed sądem. Najczęściej się nie mylą – przestępcy zadziwiająco obficie dokumentują swoją działalność, wierząc w siłę szyfrowania. I choć szyfrowanie dysków jest istotnie silne, to sami przestępcy dają się złapać na bardzo proste sztuczki.

Samochodem w bramę

W lipcu zeszłego roku opisywaliśmy skuteczną akcję organów ścigania przeciwko założycielowi i administratorowi największego ówczesnego narkotykowego bazaru, AlphaBay. Pisaliśmy także o tym, jak został namierzony, jednak dopiero dzisiaj ujawniono, w jaki sposób został zatrzymany. Dziennikarz Motherboard opisał konferencję FBI, na której agenci chwalili się, jak zatrzymali Aleksandra Cazesa, założyciela AlphaBay. Warto zauważyć, że Cazes po kilku dniach pobytu w tajskim areszcie (zatrzymano go tam, gdzie mieszkał, czyli w Bangkoku) popełnił rzekomo samobójstwo, więc jego wina nigdy nie została przed sądem potwierdzona.

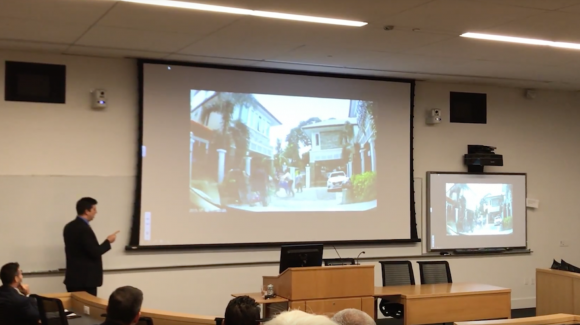

Agent FBI przedstawiający sprawę pokazał film z akcji zatrzymania Cazesa. Agencji nie mogli najwyraźniej wejść niezauważeni do jego domu, zatem postanowili go z niego wywabić. Zrobili to prowokując wypadek samochodowy – para agentów, udająca miejscowych, wjechała samochodem w bramę domu Cazesa a następnie zagrała scenkę kłótni przed wejściem do jego willi. Po około minucie Cazes zszedł na dół, gdzie został natychmiast zatrzymany, a w jego sypialni agenci znaleźli laptopa z odszyfrowanym dyskiem, zalogowanego akurat do AlphaBay. Cazes nie wpadł na to, by komputer zablokować przed wyjściem z pokoju. Plan był sprytny i zakończył się sukcesem śledczych – na komputerze Cazesa znaleziono całą masę obciążających go dowodów.

Agent pokazuje film z zatrzymania Cazesa

Popularność metody „na aferę”

Nie była to pierwsza akcja tego typu. Wierni Czytelnicy pewnie pamiętają sprawę Rossa Ulbrichta, założyciela SilkRoad, pierwszego dużego narkotykowego bazaru w sieci Tor. Do domu Ulbrichta agenci nie musieli wjeżdżać samochodem przez zamkniętą bramę, ponieważ Ulbritch chętnie pracował poza domem. Wiedzieli jednak, że jest, jak to mówią służby, bardzo „elektryczny” – komputer blokował nawet gdy wstawał od niego na kilka sekund. Dlatego, gdy pracował z biblioteki publicznej, agenci, upewniwszy się, że jest zalogowany do swojego serwisu, zaaranżowali kłótnię za jego plecami. Para agentów zaczęła się najpierw wyzywać, a potem szarpać – Ulbricht obejrzał się, by sprawdzić, co się dzieje i w tej samej sekundzie inny agent sprzątnął mu odblokowany komputer sprzed nosa. Ta akcja również była ogromnym sukcesem organów ścigania – Ulbricht na dysku miał wszystko, łącznie z przestępczym pamiętnikiem.

Różnie z tym hasłem bywa

W innych znanych nam sprawach scenariusze wydarzeń bywają bardzo różnorodne. Zdarza się, że zadeklarowany przestępca dysku nie szyfruje, jak np. znany rosyjski carder Bulba, zatrzymany na Malediwach. Bywa też tak, że zatrzymany szybko podaje wszystkie hasła policji – jak jeden z polskich znanych cyberprzestępców. Czasem jednak sprawa kończy się tak, że zatrzymany wszystkie hasła zapomina i policja miesiącami próbuje dyski łamać – bez skutku, jak w przypadku innego polskiego cyberprzestępcy, który, jeśli tylko miał gdzieś kopie portfeli bitcoinowych, do końca życia nie będzie musiał już nic robić.

Komentarze

Brute-force social engineering :)

To chyba idealne miejsce, aby przypomnieć mój artykuł jeszcze z 2015. Mam nadzieję, że moderacja przepuści:

http://fajne.it/zelazne-zasady-dla-uzytkownikow-sieci-tor.html

Tomasz,

odnośnie linku:

+ większość zalecenie ma racje bytu

– brak linków do kolejnych artykułów (mineło już 3 lata)

– niektóre zalecenia dość enigmatyczne, brak rozwinięcia, nie można się z nimi zgodzić.

Dodatkowe artykuły będą / nie będom?

Mam nadzieję, że kiedyś będą. Niestety od kilku lat mam permanentny brak czasu na rzeczy o mniejszej opłacalności. A do tego, jak się już zabierałem do opisywania tego, co mnie naprawdę kręci (czyli fizycznych pułapek na psy), to się okazywało, że tekst nie nadaje się do publikacji z kilku paragrafów (narażenie na utratę życia i takie tam) – więc takich rzeczy nie mogę opublikować pod nazwiskiem…

To przestan pisac na FB/SysOps/DevOps i napisz tekst na fajne.it ;)

Tomek,

mail wyslany do Ciebie…

Skoro przez trzy lata się nie pojawiły rozwinięcia to nie wierz w ani jedno słowo, że kiedyś się pojawią :)

Sam mogę to opisać z miłą chęcią, jeżeli autor podeśle jakieś sprawdzone info do analizy.

Ale co znaczy zablokować? Klucze deszyfrujące dalej są w pamięci?

Bo nie rozumiem, czy blokada ekranu jest poważną przeszkodą dla organów ścigania?

Podbijamy pytanie

W sumie super metody :) Szkoda, że sam na to nie wpadłem. A skoro mowa o polskich p-cach to zapewne wyszło im na dobre. Gdyby nie miesiące aresztu to BTC poszłyby po 2-3k :)

Pozdrawiam Miłośników Policji :D

Dziwię się, że jeszcze nikt nie wpadł na pomysł, aby rozwiązać problem analogicznie jak robią to motocykliści – w ich przypadku jest to linka, która w przypadku upadku z motocykla odłącza zapłon.

Myślę, że w komputerze PC z powodzeniem można do tego wykorzystać gniazdo słuchawkowe oraz procedury systemowe do natychmiastowego wyłączenia komputera (bez zamykania).

Np.:

https://www.codeproject.com/Articles/34194/Performing-emergency-shutdowns

Wywołanie procedury kernela Windows o nazwie „NtSetSystemPowerState” powoduje odcięcie zasilania w przeciągu 3 sekund i z tego co widzę nie wymaga nawet uprawnień administratora.

https://msdn.microsoft.com/en-us/library/dd370810(v=VS.85).aspx

Ostateczne rozwiązanie mogłoby polegać na napisaniu usługi systemowej, która monitoruje gniazdo Audio Jack i w przypadku odłączenia słuchawek wywoła w/w procedurę kernela Windows.

Zamiast słuchawek można użyć samej wtyczki z linką stalową przymocowaną da paska spodni.

Bo ludzie są wygodni? Ciekawe po ilu dniach przypinania się linką do komputera by Ci się znudziło :) Albo zostawiałbyś linkę wpiętą idąc siku.

Do przestępczej roboty wypada mieć osobny komputer i siadając do niego mieć mus przypięcia się linką. W końcu nie pracuje się z nim cały dzień. A przeglądać fejsa trzeba z innego komputera, do którego nie trzeba się przypinać.

Spróbuj przez miesiąc używać w ten sposób dwóch komputerów a potem wróć i opowiedz jak było fajnie :)

Wiele osób tak pracuje. Jeden komputer mają tylko do pracy (podłączony do wewnętrznej sieci na obiekcie) a drugi do zabawy. Oba oczywiście podpięte do różnych sieci. W przypadku automatyki zwykle sieć obiektowa nie ma w ogóle wyjścia na świat (stąd taki STUXNET przenoszony na USB), albo ma mocno poblokowane porty i adresy z którymi można się łączyć. Wbrew pozorom używanie dwóch komputerów podpiętych do dwóch różnych sieci niewiele różnic się od używania stanowiska dwumonitorowego. Kwestia odpowiedniej konfiguracji pulpitu by na każdym były odpowiednie skróty i wtedy człowiek się nie myli próbując odpalić np. GaduGadu czy stronę FB na złym komputerze (z zablokowaną siecią).

W pracy – wykonalne. W domu – życzę każdemu takiej dyscypliny. I zabieranie dwóch komputerów na urlop itd.

Jest fajnie :)

Choć wygoda trochę mniejsza, ale może to przez baterię do wymiany w drugim laptopie :(

Nie, nie używam 2 laptopów, ale 3… i nie do przestępczej działalności ;)

Pracowałem trochę podobnie – w wirtualce miałem połączenia VPN z klientami a na zewnątrz normalny Windows. Upierdliwe ale można się przywyczaić do przełączania między pracą a resztą.

Ogólnie rozumiem twoje krytyczne stanowisko, ale chyba kompromis między użytecznością a bezpieczeństwem ma trochę inny wymiar jeżeli od tego dosłownie może zależeć czy pójdziesz do więzienia na resztę życia.

Na szczęście nie mam takich dylematów. A budowanie modelu bezpieczeństwa w oparciu o założenie że ktoś przyjdzie do Twojego mieszkania po Twój komputer jest chyba atakowaniem problemu na zbyt późnym etapie ;)

„A budowanie modelu bezpieczeństwa w oparciu o założenie że ktoś przyjdzie do Twojego mieszkania po Twój komputer jest chyba atakowaniem problemu na zbyt późnym etapie ;)”

Całego modelu to może nie,ale to jednak niezbędny element systemu bezpieczeństwa – i chyba nie tylko dla przestępców.

Jak poczytasz wypowiedzi „o bezpieczeństwie” wanna-be-przestępców-z-polskiego-tora to od tego zaczynają i na tym kończą…

morzna do tego urzyć choćby modul RFID/NFC i karty. Działa jak odchodzirz na odpowiednią odleglosc.

A ma wbudowany słownik?

ahah pewnie ma słownik ale nie kożysta z niego zbyt czenstwo, ale strzela byki :D

I gdzie te kartę Se trzymasz, ze smutni panowie jej nie znajda i nie przyloza do twojej maszyny?

Chcesz być przestępcą ? To cierp :-) Albo potem narzekaj, jak to się stało, że cię policja zamknęła

Jakiego softu się używa do takiego szyfrowana? Ktoś podpowie jakieś nazwy do przestudiowania?

Veracrypt, Truecrypt, Bitclocker, PGP

Truecrypt już nie („Using TrueCrypt is not secure as it may contain unfixed security issues”) chyba, że trzeba zmontować jakieś stare wolumeny, z którymi veracrypt sobie nie radzi czasem.

A jak wygląda z applowskim fileVault?

Zabezpieczenie podobnej klasy co Windowsowy Bitlocker. Pierwszy poziom FIPS 140-2, czyli nie jest odporny na ataki siłowe, ale przy mocnym haśle nie ma się czego bać. Minusem jest to, że nie można wybrać długości klucza głównego, który wynosi 128 bitów. Dodatkowo trzeba ręcznie skonfigurować ustawienia zasilania by np. MacBook przechodził w tryb hibernacji od razu po zamknięciu laptopa oraz by usuwał automatycznie klucze szyfrujące z pamięci RAM.

dm-Crypt/LUKS + EncFS

Dla wszystkich kandydatów na przestępców małe przypomnienie, że komputer przy killswitchu nie czyści cache. Zwłaszcza Windows. Więc trochę informacji można wyciągnąć z windowsowego pliku wymiany. I chyba tak już się raz stało.

@komentarz:

> Dla wszystkich kandydatów na przestępców małe przypomnienie,

> że komputer przy killswitchu nie czyści cache. Zwłaszcza

> Windows. Więc trochę informacji można wyciągnąć z windowsowego

> pliku wymiany. I chyba tak już się raz stało.

Jeżeli partycja systemowa Windows jest zaszyfrowana, to i plik wymiany, który się na niej znajduje.

A w Linuksie – swap też jest szyfrowany przy domyślnej instalacji z FDE. Poprawcie mnie jeśli się mylę.

@artykuł:

> Bywa też tak, że zatrzymany szybko podaje wszystkie hasła

> policji – jak jeden z polskich znanych cyberprzestępców.

Jestem ciekaw, czy podał te hasła:

a. od niechcenia,

b. bo policja mu groziła albo go straszyła,

c. bo obiecano niższy wyrok za współpracę,

d. bo policja go torturowała

??

> Czasem jednak sprawa kończy się tak, że zatrzymany wszystkie

> hasła zapomina i policja miesiącami próbuje dyski łamać – bez

> skutku, jak w przypadku innego polskiego cyberprzestępcy,

> który, jeśli tylko miał gdzieś kopie portfeli bitcoinowych,

> do końca życia nie będzie musiał już nic robić.

Pod warunkiem że cena BTC znacząco nie spadnie…

Szyfruj caly dysk. Z plikiem wymiany to zupelny random i wymaga dobrego eksperta by cos wyciagnac. Nawet dedykowane toole nie zawsze dzialajac. FDE i tyle.

Pomysł z linką jest ok, albo nawet wykorzystać kamerkę i rozpowszechnianie twarzy – znika z kadru, to shutdown -h now

Ciekawe po którym przypadkowym shutdownie w środku pracy wyłączysz :)

Dobrze że przestępcy to nieuki, w przeciwnym razie wiedzieliby że nie ma przestępstw idealnych.

A kto powiedział, że bycie przestępcą jest łatwe i przyjemne??? :)

Jasne, że jeśli to miałoby być jedyne zabezpieczenie, to celuje ono w zdecydowanie zbyt późny etap.

Ale jednocześnie to w żaden sposób nie powinno przeszkadzać w tym, aby przygotować takiej osobie pakiet niespodzianek, dzięki którym do końca życia będzie przeklinać dzień, w którym postanowiła zostać psem (albo złodziejem).

>Ale jednocześnie to w żaden sposób nie powinno

>przeszkadzać w tym, aby przygotować takiej osobie

>pakiet niespodzianek, dzięki którym do końca

>życia będzie przeklinać dzień, w którym

>postanowiła zostać psem (albo złodziejem).

Na przykład jakie niespodzianki?

Np. drzwi pod prądem, lampa w podłodze ;-)

Be a little slow, be a little late, just once.

Np przewod/wifi z przelacznikiem pod pacha, stopa, na zgieciu przedramienia dzialajace na zasadzie zwarcia lub rozwarcia i wlaczenia/wylaczenia danego ficzera, moga pomoc przed ciekawskim szefem, gdy PHub jest na ekranie.

Strona 178 instrukcji obsługi alarmu PLC2011B1:

https://elkom.com.tw/m/PLC2011_November_17_2017.zip

PLC2011B1_Instrukcja_polska_25_07_2015.pdf

25. Dodatkowe funkcje

25.1. Ochrona teleinformatyczna włączonych komputerów

Najnowszą funkcją, która została zaimplementowana w alarmie PLC2011B1 i jego

oprogramowaniu na PC w wersji od 5.25 jest ochrona teleinformatyczna włączonych komputerów.

Wyobraźmy sobie sytuację gdy wychodzimy z pomieszczenia pozostawiając włączony komputer,

zamykamy drzwi na klucz i uzbrajamy strefę alarmową dla tego pomieszczenia. Bardzo często

zdarzają się sytuacje gdy musimy pozostawić włączony komputer pod naszą nieobecność, na

przykład wysyłamy ogromne filmy do serwisu YouTube lub po prostu coś ściągamy. Niestety w

takich sytuacjach zapominamy o tym, że pozostałe dane w naszych komputerach nie są nijak

chronione i każdy może podejść do naszego komputera, przejrzeć nasze pliki lub ukraść nam nasz

komputer wraz z poufnymi danymi czy projektami.

Gdy komputer znajduje się w pomieszczeniu z uzbrojonym alarmem nie jest prosto usiąść przy

biurku i po prostu przejrzeć pliki czy je skopiować. Natychmiast uruchomi się syrena alarmowa.

Jeżeli dysk komputera jest zaszyfrowany programem TrueCrypt lub jego pochodnymi to i tak

włączony komputer pozostaje bezbronny gdyż jest uruchomiony, a hasło wpisane. W przypadku

laptopa nie potrzeba nawet podłączać własnego źródła zasilania gdyż bateria wytrzyma

wystarczająco długo aby dotrzeć do domu adwersarza. W takim wypadku adwersarz po prostu

wejdzie do pomieszczenia siłą i zabierze niezabezpieczony komputer i nie ma to znaczenia czy

stosujemy oprogramowanie szyfrujące dyski czy nie.

My mamy na to sposób.

Aby oprogramowanie szyfrujące dyski zadziałało i nasze dane pozostały bezpieczne należy

odpowiednio szybko wyłączyć komputer po wykryciu kręcącego się intruza. Czym szybciej nasz

komputer rozpocznie procedurę zamykania systemu tym lepiej i procedura zamykania systemu

musi zostać wykonana prawidłowo aby programy szyfrujące dyski mogły oczyścić swoje bufory z

kluczy i wpisanych haseł oraz aby pamięć RAM komputera przestała być zasilana możliwie

szybko.

Rozwiazan jest bardzo duzo, wszystkie sa indywidualne i policji ciezko by sie bylo na nie przygotowac.

Mozna tak ustawic laptopa, by fizyczne zamkniecie ekranu zamiast hibernacji wlaczalo reset systemu.

Mozna ustawic czujnik pod laptopem (alko akcelerometr w laptopie) powodujacy reset po jego podniesieniu.

Mozna miec przy sobie ukryty gdzies przycisk ktory przez np wifi albo BT wylaczalby komputer.

To wygodne sposoby bez ryzyka przypadkowego uruchomienia zabezpieczenia.

Zabezpieczenie przed takimi nagłymi przypadkami gdzie ktoś robi zamieszanie a druga osoba zabiera laptopa może być komenda głosowa. Program który po usłyszeniu wcześniej zapamiętanego słowa, wyłączy komputer, lub go zablokuje. Proste i działa na odległość.

Po pierwsze – szyfrowanie czy kill switch to nie jest złe rozwiązanie jeśli komuś zależy na bezpieczeństwie danych.

Po drugie – kompletnie nie rozumiem tych przestępców. Ja rozumiem – wygoda itd. Ale JEDNO HASŁO do wszystkiego ?

Nie wydaje mi się,żeby teza o tym,że zastosowanie wielu szyfrów ułatwia kryptoanalizę była faktycznie słuszna,zwłaszcza jeśli by używać wielu haseł.

PS: jak ktoś grał (tak,wiem że to zabawa godna dzieci) w Skyrim to „śmieszna” scenka z drzwiami Esberna (https://i.ytimg.com/vi/2BOWOf1fXqA/maxresdefault.jpg , https://i.ytimg.com/vi/drpMkl14NsQ/hqdefault.jpg) daje jako takie pojęcie jakie powinno być traktowanie bezpieczeństwa przez profesjonalistę. Użyteczność użytecznością,ale „paranoidalne” rozwiązania nie są do końca takie głupie.Nawet jeśli bug uniemożliwiający otwarcie tych drzwi w niektórych wersjach tej gry był nieprzypadkowy…