Gdy agenci FBI aresztowali Rossa Ulbrichta, podejrzanego o prowadzenie serwisu Silk Road, dysponowali głównie poszlakami. Wczoraj pokazali część dowodów, które znaleźli na dysku jego komputera – ich wymowa jest jednoznaczna.

Komentarze w sieci, logowania w kafejce niedaleko miejsca zamieszkania, podobieństwa pseudonimów – dowody, które wskazywały do tej pory na fakt, że Ross Ulbricht to słynny Dread Pirate Roberts przez wielu uznawane były za niewystarczające. Tym razem FBI pokazało zrzuty ekranów i dokumenty, które potwierdzają, że złapali faktycznego administratora Silk Road.

Jak zatrzymać kogoś, kto szyfruje dyski

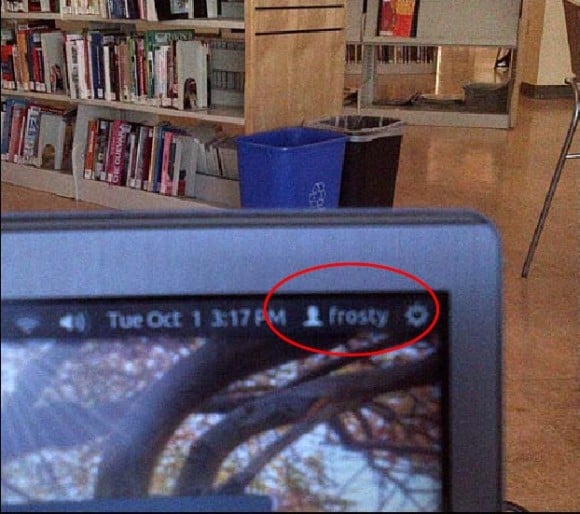

W trakcie posiedzenia sądu, decydującego o ewentualnym wypuszczeniu oskarżonego za kaucją, agenci pokazali dowody zebrane z komputera Ulbrichta w momencie jego zatrzymania. Do zatrzymania doszło we wtorek, 1 października, w dziale science fiction jednej z publicznych bibliotek w San Francisco. Agenci aresztowali Ulbrichta w trakcie gdy pracował na swoim komputerze, rzekomo rozmawiając z jednym ze swoich współpracowników, który działał pod nadzorem FBI. Wygląda zatem na to, że agenci czekali z zatrzymaniem na moment, gdy Ulbritch będzie miał uruchomiony komputer z odszyfrowanymi dyskami (bo zakładamy, że dyski szyfrował) i będą mogli przejąć jego sprzęt, zanim zdąży go zamknąć. Przedstawione w sądzie dowody wskazują na to, że ich plan się powiódł.

Zrzuty ekranów

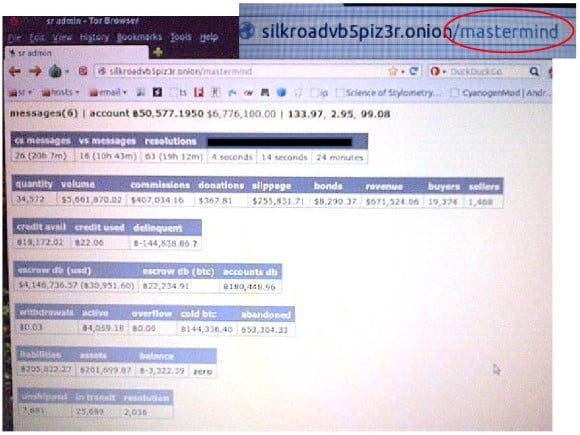

Wśród przedstawionych dowodów najciekawsze wydają się liczne zdjęcia ekranu komputera Ulbrichta. Na pierwszym z nich widzimy otwartą zakładkę z adresem silkroadvb5piz3r.onion/mastermind, zawierającym panel z pełnym zestawem informacji o funkcjonowaniu serwisu.

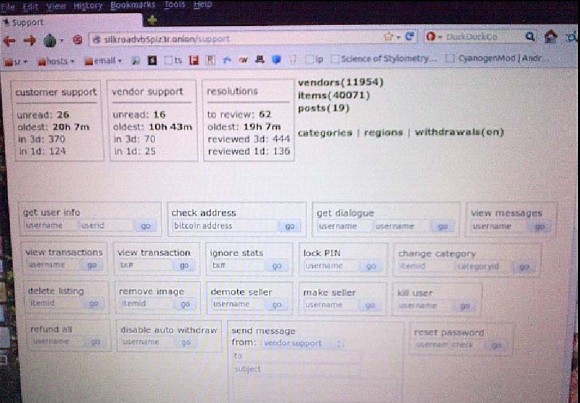

Drugi ekran pokazuje stronę serwisu wsparcia technicznego kupujących i sprzedawców, z informacjami o czasie oczekiwania na odpowiedź i kolejce zgłoszeń.

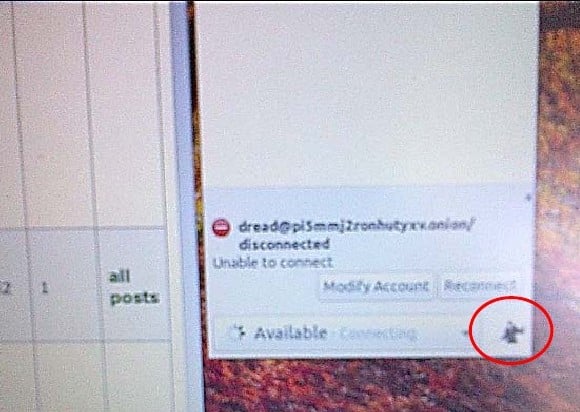

Trzeci ekran to otwarta sesja komunikatora Torchat, z zalogowanym użytkownikiem o pseudonimie „dread” i znajomo wyglądającą ikoną.

Ostatnie ujęcie z tego cyklu pokazuje zalogowanego użytkownika o pseudonimie „frosty” – ten sam pseudonim został odnaleziony w kluczu SSH na serwerze Silk Road.

Inne ciekawe ujęcia

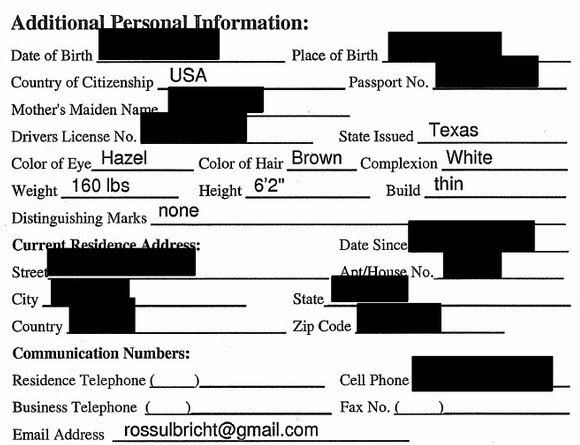

Na decyzję sądu o odmowie zwolnienia za kaucją bez wątpienia wpłynęła również kolekcja fałszywych dowodów tożsamości ze zdjęciem Ulrbichta.

Nie pomógł także wniosek o obywatelstwo Dominiki (nie mylić z Dominikaną), gdzie wystarczy przekazać „darowiznę” w kwocie 750 tysięcy dolarów na rzecz rządu, by stać się obywatelem tego pięknego i spokojnego kraju.

Na dysku komputera śledczy znaleźli również „plan awaryjny”, który obejmował takie kroki jak zaszyfrowanie ważnych plików i przeniesienie ich na napęd USB, zniszczenie laptopa oraz telefonu, nabycie nowego komputera, wynajęcie pokoju za gotówkę oraz stworzenie nowej tożsamości.

Pamiętnik przestępcy skarbem dla śledczych

Ulbritch zapewne nie przypuszczał, że zostanie złapany z otwartym komputerem. Nie przypuszczał także, że śledczy będa mogli przeczytać jego dość szczegółowy pamiętnik, w którym opisuje swoje życie jako administratora Silk Road. Poczynając od roku 2010, kiedy to określa plany stworzenia serwisu i określa nazwę, pod która będzie funkcjonował, po szczegóły dotyczące przepisania fragmentów kodu serwisu czy stworzenia narzędzi monitorujących pracę serwerów.

Na komputerze znaleziono również precyzyjnie prowadzony budżet serwisu, ze szczegółowymi pozycjami takimi jak koszt serwerów czy okup dla włamywacza. Z kolei w pliku, w którym Ulbritch opisywał swoje aktywa, znajduje się pozycja „Silk Road” z przypisaną wartością 104 milionów dolarów.

Kolejne 4 zlecenia morderstwa?

Jakby tego było mało, agenci ujawnili, że Ulbricht, poza już wcześniej ogłoszonymi dwoma próbami morderstwa swoich współpracowników, oskarżony może być o kolejne 4 próby. Tym razem ofiarą miał być słynny Tony76, czyli sprzedawca, który najpierw stał się gwiazdą serwisu, by następnie oszukać klientów Silk Road na tysiące BTC. Oprócz niego zginąć miało 3 jego wspólników. Za to zlecenie Ulbricht zapłacił 500 000 dolarów w BTC. Policja z Kanady, gdzie rzekomo miał znajdować się Tony76, nie odnotowała żadnego morderstwa odpowiadającego temu opisowi, zatem prawdopodobnie DPR został oszukany na sporą kwotę.

Podsumowanie

Przedstawione powyżej dowody wskazują, że obrona Ulbrichta może mieć ciężki orzech do zgryzienia. Prawdopodobnie główną linią obrony może zostać zatem szukanie błędów proceduralnych, które mogą doprowadzić do unieważnienia zebranych dowodów – bo nie potrafimy sobie wyobrazić, jak Ulbricht miałby się inaczej wytłumaczyć.

Komentarze

Nie pomyślał o podłączeniu czegoś na bluetooth jako blokera systemu

Trzeba mieć skrót do blokowania komputera. Coś jak Win+L. Jeśli nie odblokujesz komputera w ciągu jakiegoś wcześniej określonego czasu to wylogowuje się i odmontowuje zaszyfrowane partycje.

Pewnym zabezpieczeniem jest też sprzętowa przeróbka sekcji zasilania laptopa, gdzie jednym mechanicznym przełącznikiem można odciąć prąd od płyty głównej powodując natychmiastowe wyłączenie komputera. Taki krok zdąży się zrobić nawet gdy leci na Ciebie 10ciu antyterrorystów i są 3 metry od Ciebie, wystarczy dosłownie ułamek sekundy na reakcję i już mogą się cmoknąć przy zaszyfrowanych dyskach :)

zamiast takich cyrkow, lepiej poprostu korzystac z szyfrowanego sprzetu za minimum jednymi zamknietymi drzwiami. Da to czas po wywazeniu drzwi na rzucenie netbookiem/laptopem o sciane. Wtedy sie raczej wylaczy.

po co na przypale rzucać laptopem i nawet nie mieć pewności czy się wyłączy czy np tylko zbijemy matrycę i wyrwiemy zawias, taki sprzętowy wyłącznik jest znacznie lepszy i pewny przy prawidłowym wykonaniu

cold-boot attack – amerykanie są w stanie odtworzyć pamięć z wyłączonej kości ram jeszcze przez jakiś czas po wypięciu zasilania, ponadto jeśli schłodzą porządnie tę pamięć to są w stanie wydłużyć ten czas. Zawartość odzyskanej pamięci mogą wykorzystać do odszyfrowania dysków – źródło: http://kopalniawiedzy.pl/cold-boot-attack-pamiec-RAM-dysk-twardy-szyfrowanie-klucze-kryptograficzne,5371

Lepiej po prostu nie być przestępcą…

ojojojjj :) jakiś ty madry, szybki, i sprytny.

a wystarczy przechodzić z bookiem obok, niby szukajac miejsca by przysiaść grzecznie. wszak to publiczna biblioteka była. a wtedy od tyłu za szmaty, i pozamiatane ma ten 160funtowy szczeniaczek. i nie trzeba tu zastępu gladiatorów. btw. a po co ci jakies wyłączniki, i samozniszczajace lapki? pisanie po forach na Tuska aż tak restrykcyjne? czy wyjebki? :)

pisałem to odnośnie wtopy admina Silk Road, kto wie czy gdyby miał taki wyłącznik dane z kompa nie uchowałyby się. inna sprawa, że to była już za gruba sprawa i ktoś wziął go od tyłu żeby nie miał czasu na jakąkolwiek reakcję, no ale w takim wypadku głupota było logowanie się na ten system w takim miejscu gdzie go złapali. brak podstawowego BHP!!

Głupi był, że w publicznych miejscach używał podmontowanego systemu. A tak w ogóle to mógł chociaż pobrać program typu Spikit i ustawić mu wyłączenie kompa poleceniem głosowym. Lapki mają mikrofon wbudowany więc gdyby krzyknął słowo np. „zeus!” to by program wykonał polecenie. Wtedy nawet jak z zaskoczenia się obalą na glebę to gęby ci nie zatkają bo nie przewidzą, że program polecenia głosowe wykonywać może.

A nie lepiej wcisnąć przycisk power skonigurowany na wyłączanie/hibernacje sysyemu? Trwa to trochę dłużej ale myśle że by wystarczyło. Czy może jest jakiś sposób na zatrzymanie procesu wyłączania/hibernacji systemu? (hibernacja oczywiście tylko pod warunkiem szyfrowania również swap)

a ktoś wie jak zrobić/ gdzie kupić / skąd ściągnąć bloker systemu na bluetooth lub autowyłączanie jeśli nie wpisze się określonej kombinacji klawiszy?

Nie wiem czy dokładnie o to ci chodzi ale zerknij na blueproximity

http://blueproximity.sourceforge.net/

http://www.nibyblog.pl/automatyczne-blokowanie-ekranu-po-odejsciu-od-komputera-1935.html :>

http://www.youtube.com/watch?v=wApnKraftWo i nikt się już do danych nie dostanie :P

Nie ciężki orzech jest do zgryzienia, tylko twardy!

niestety, ale ciężki. chciałeś zabłysnąć, aleś za cienki w uszach.

Pomyliliście się. Na stronie podlinkowanej można przeczytać że obywatelstwo kosztuje $75,000, a nie $750,000.