Od stycznia do listopada 2022 r. liczba transakcji opłaconych BLIK-iem przekroczyła 1 mld – pochwalił się operator tego systemu. Nikogo w tej sytuacji nie powinno chyba dziwić, że przestępcy dodali do swego arsenału bramki pozwalające na wyłudzanie kodów BLIK.

Najkrócej mówiąc, BLIK to usługa szybkich płatności dostępna w aplikacjach mobilnych większości polskich banków. Umożliwia zakupy online bez logowania się do bankowości internetowej czy podawania danych kart płatniczych. Skorzystamy z niej także w sklepach stacjonarnych, wypłacimy za jej pomocą pieniądze z bankomatu i zrobimy przelew na telefon bez znajomości numeru konta odbiorcy. „Od początku istnienia systemu, czyli w niecałe 8 lat, zarejestrowaliśmy około 2,7 mld transakcji, z czego ponad miliard miało miejsce w samym mijającym roku 2022” – informuje w świeżo wydanym komunikacie Polski Standard Płatności, właściciel marki BLIK. Jak ten fakt wykorzystują przestępcy?

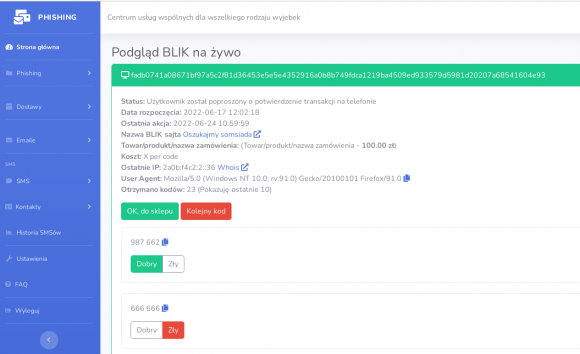

Fałszywy panel płatności BLIK od środka

W opublikowanym niedawno artykule o bezpieczeństwie zakupów online pokazywaliśmy, jak rozpoznać fałszywe formatki płatności takich operatorów, jak PayU czy Przelewy24, który zdecydował się zresztą połączyć siły z eCardem i Dotpayem. Oszuści zaopatrują się w bramki na Cebulce, jednym z dwóch aktualnie działających polskojęzycznych forów w sieci Tor. Najbardziej kompleksowa z dostępnych tam ofert obejmuje również tzw. BLIK sajty. Aby założyć konto w systemie, trzeba dysponować specjalnym kodem – ogłoszeniodawca i dotychczasowi użytkownicy usługi zamieszczają je od czasu do czasu na forum. Rejestracja jest bezpłatna, ale bez doładowania konta nie ma co marzyć o skutecznym wyłudzaniu pieniędzy i danych, zwłaszcza w przypadku obsługiwanych ręcznie bramek płatności i właśnie BLIK sajtów. Przyjrzyjmy się tym ostatnim.

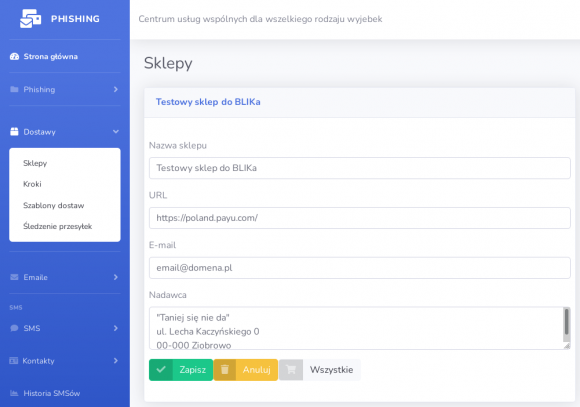

Jak wynika z dostępnego FAQ, najpierw oszust musi dodać sklep – może to zrobić, rozwijając menu „Dostawy”. W polu „URL” należy wskazać adres, pod który trafi użytkownik po rzekomym opłaceniu zakupu (w powyższym przykładzie jest to oryginalna strona PayU, ale równie dobrze przestępca może przekierować ofiarę na odpowiednią podstronę w swoim sklepie). W polu „Nadawca” podawana jest nazwa fikcyjnego sklepu i ewentualnie jego adres fizyczny – na kolejnym zrzucie ekranu możecie zobaczyć, w którym miejscu na BLIK sajcie będą one widoczne (niebieska strzałka).

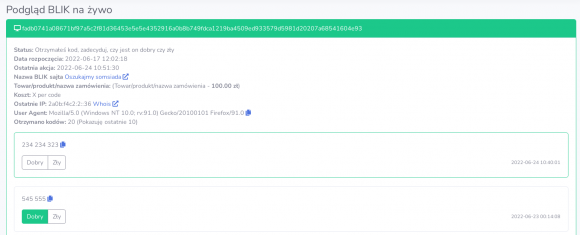

Kolejnym krokiem jest stworzenie BLIK sajta – oszust wypełnia m.in. pole „Towar/produkt/nazwa zamówienia” oraz podaje kwotę, którą chce wyłudzić od potencjalnej ofiary (umiejscowienie tych danych na stronie pokazują czerwone strzałki). System od razu pobiera prowizję w wysokości 1% od wskazanej kwoty. W polu „URL” tym razem wpisywany jest adres, pod którym będzie dostępny fałszywy panel płatności. Gdy obie strony znajdą się online, w panelu administracyjnym zaczną się pojawiać powiadomienia za każdym razem, gdy ktoś kliknie w przycisk „Wykonaj”. Przestępca będzie mógł wtedy skorzystać z podglądu na żywo – zobaczy wpisany kod BLIK i będzie mógł zadecydować, co z nim dalej zrobić. Klientowi fikcyjnego sklepu będzie w tym czasie pokazywana informacja, że ma czekać i nie odświeżać strony.

Wybranie przycisku „Zły” spowoduje powrót do formatki płatności i wyświetlenie komunikatu: „Podano blędny kod BLIK. Spróbuj ponownie”. Kliknięcie w przycisk „Dobry” skutkuje przekierowaniem ofiary do następnego kroku, czyli potwierdzenia transakcji na telefonie. Jeśli wszystko pójdzie po myśli oszusta, w panelu pojawią się dwa nowe przyciski – zielony przeniesie użytkownika z powrotem do sklepu, wyświetlając mu wcześniej komunikat o udanej transakcji, a czerwony pozwoli zażądać kolejnego kodu.

Co istotne, jeśli przestępca się zagapi i zapomni doładować swoje konto w systemie, to osoby wchodzące na BLIK sajta od razu będą przenoszone na stronę pokazywaną po dokonaniu zakupu (zdefiniowaną podczas tworzenia sklepu). „Za BLIKa chcę 1% w PLN za każdy kod czyli 10 kredytów za każdą złotówkę, którą próbujesz wyłudzić” – niezbyt poprawną polszczyzną informuje twórca systemu. Aby zasilić konto, należy skontaktować się z usługodawcą, wybrać kwotę i przesłać BTC na wskazany przez niego adres. Po potwierdzeniu transakcji konto zostanie doładowane kredytami (pełny cennik usług możecie zobaczyć w poprzednim artykule).

Sposoby na monetyzację kodów BLIK

Powstaje pytanie, co można zrobić z wyłudzonymi kodami BLIK, które – przypomnijmy – tracą ważność po zaledwie 2 minutach. Mamy zimę, teoretycznie można więc sobie wyobrazić zakutanego po uszy „słupa”, czekającego przy bankomacie, aż operator bramki przekaże mu zdobyty kod. Ryzykowne i niedochodowe, zwłaszcza gdy się spróbuje wypłacić większą kwotę, a ofiara przeczyta opis transakcji i nie zatwierdzi jej na telefonie.

Sensowniejsze wydaje się kupowanie równoległe – jeszcze przed pandemią opisywaliśmy na naszych łamach podobną technikę. Przestępca tworzył fałszywy sklep, klient znajdował produkt w bardzo atrakcyjnej cenie, wkładał go do koszyka, podawał niezbędne dane i trafiał na stronę imitującą przekierowywanie do panelu szybkich płatności. Po dłuższej chwili na czacie odzywała się obsługa sklepu z informacją o przeciążeniu serwera i sugestią, że może podać bezpośredni link do bramki PayU. W innej wersji tego przekrętu strona operatora płatności otwierała się samoistnie. W obu przypadkach formatka PayU była prawdziwa, tyle że pochodziła skąd indziej, kwota też mogła się różnić – oszust wybierał w prawdziwym sklepie jakiś towar i podsuwał ofierze wygenerowany tam link pozwalający na opłacenie jego zakupu. Czy ktoś się na to nabierał? Niestety tak. Podobną sztuczkę z powodzeniem stosowano zarówno na prawdziwym, jak i podrobionym Allegro.

Jak w to wpleść fałszywe bramki BLIK? Banalnie łatwo. Przytoczona wyżej instrukcja mówi o konieczności stworzenia dwóch stron – fikcyjnego sklepu i formatki płatności. Ich obsługa odbywa się w czasie rzeczywistym. Gdy nieświadomy zagrożenia klient poda kod BLIK, zobaczy ostrzeżenie: „Trwa komunikacja z serwerem. Proszę czekać i nie odświeżać strony”. Siedzący przy komputerze oszust wpisze w tym czasie zdobyty kod na innej stronie i wybierze w panelu odpowiedni przycisk. Jeśli ofiara potwierdzi transakcję w aplikacji mobilnej, to opłaci zakupiony przez oszusta towar. Co się w ten sposób kupuje? Z uzyskanych przez nas informacji wynika, że nie tylko realne przedmioty, ale też kody/karty do Amazona, Netflixa, popularnych gier itp.

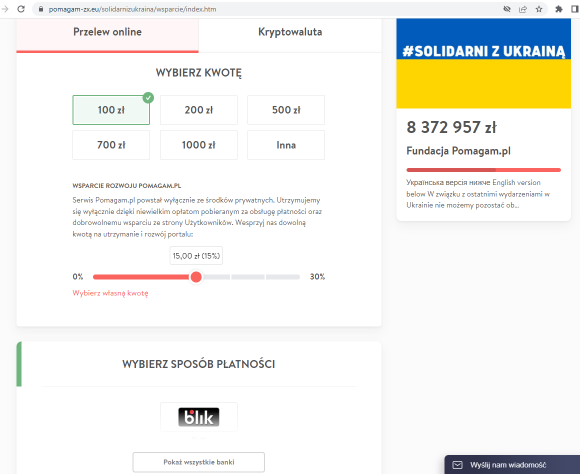

Gdzie widzieliśmy fałszywe bramki BLIK

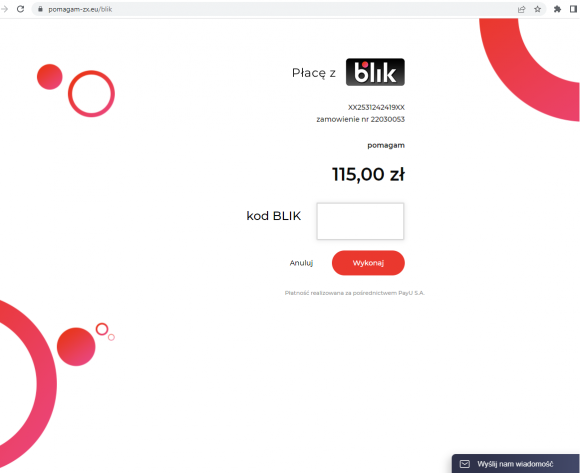

Przede wszystkim na stronach nawołujących do wpłacania środków na rzecz Ukrainy, które pojawiły się jak grzyby po deszczu, gdy tylko Rosja wszczęła działania wojenne. Oszuści celujący w polskich użytkowników podszywali się często pod serwis Pomagam.pl, kopiując jeden do jednego założoną w nim zbiórkę – różniły się tylko dostępne metody płatności.

Jak widać na zrzutach ekranu, fałszywe strony umożliwiały płatność BLIK-iem. Pewne drobne szczegóły wskazują, że nie była to bramka oferowana przez wspomnianego wyżej usługodawcę z Cebulki. Podobny mógł być natomiast sposób monetyzacji pozyskanych kodów.

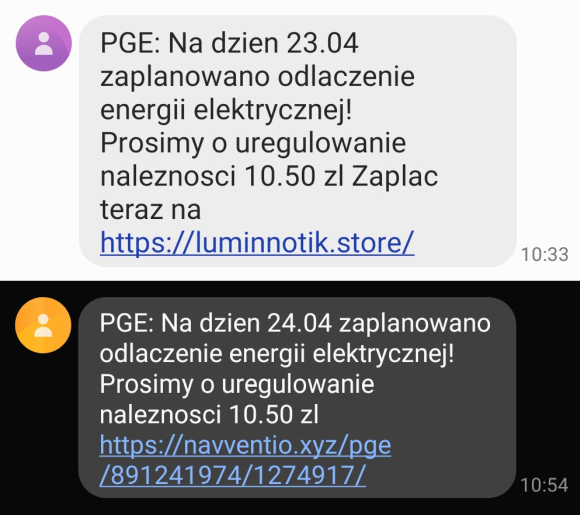

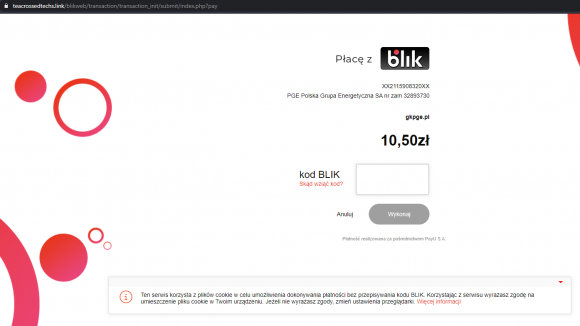

Z drugim przykładem wykorzystania fałszywych bramek BLIK mogło się zetknąć jeszcze więcej użytkowników. Chodzi o masowo rozsyłane SMS-y informujące o planowanym odłączeniu prądu z powodu nieuregulowania należności.

Po kliknięciu w link (czasem kojarzący się z dostawcą energii elektrycznej, ale równie często nie) użytkownicy trafiali na stronę zachęcającą do szybkiego opłacenia zaległości. Widząc na ekranie niewielką kwotę, niektórzy mogli z tej opcji skorzystać – policja potwierdza istnienie problemu.

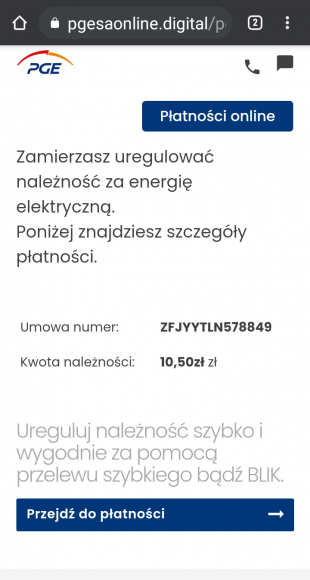

Wśród dostępnych metod płatności nie zabrakło BLIK-a. Poniżej możecie zobaczyć, jak wyglądała strona do wyłudzania tego typu kodów wykorzystywana w oszustwie „na PGE”.

Na co wobec tego należy zwracać uwagę, korzystając z BLIK-a? Ostatnie przykłady pokazują, że przed wykonaniem jakiejkolwiek płatności powinniśmy zweryfikować domenę widoczną w pasku adresu przeglądarki – czy nie wygląda podejrzanie i nie zawiera łatwych do przeoczenia literówek, które mogą wskazywać na podszywanie się pod znany podmiot. Osoby mniej techniczne zachęcamy do zapoznania się z artykułem pt. Podzielcie się z bliskimi prostą metodą na odróżnienie strony fałszywej od prawdziwej. Równie ważne jest czytanie w aplikacji mobilnej opisów zatwierdzanych transakcji – czy kwota aby na pewno się zgadza, a płatność dokonywana jest na rzecz sklepu, w którym właśnie jesteśmy. Jeśli cokolwiek wzbudzi nasze wątpliwości, lepiej wstrzymać się od zakupu. Nie zapominajmy też, że jeśli oferta wygląda na zbyt piękną, by była prawdziwą, to prawdopodobnie prawdziwa nie jest.

Komentarz

Gdzie znajduje się to miasto praworządności zwane Ziobrowem? :) I ten unikalny kod pocztowy..