Kreatywność przestępców, silnie motywowanych finansowo, nie zna granic. Tym razem do znanego schematu ataku dodali kolejny etap infekcji komputera ofiar – i ofiar niestety nie brakuje. Pokażcie żonom i innym bliskim.

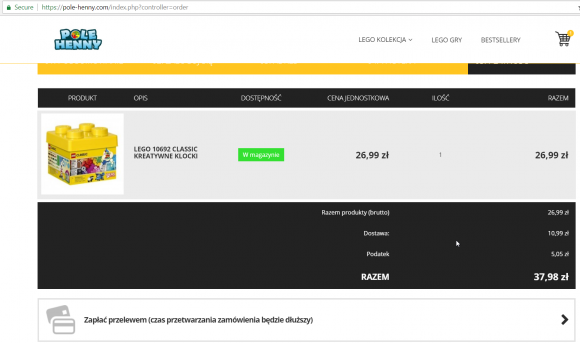

Otrzymaliśmy kilka zgłoszeń od Czytelników, którzy padli (lub prawie padli) ofiarami starego – nowego schematu oszustów. Zaczyna się, jak często ostatnio, od okazyjnego zakupu klocków Lego, a kończy nie tylko okradzeniem konta, ale także przejęciem kontroli nad komputerem ofiary.

Klocki tanio kupię – pole-henny.com

Opisywaliśmy niedawno dwa różne sklepy z klockami Lego (MojeKlocki.com i Arya-Toys.com), które nie tylko nie wysyłały zakupionego towaru, ale także okradały do zera konta klientów. Tym razem mamy do czynienia z nowym sklepem, który do przebiegu oszustwa dodał próbę infekcji komputera ofiary. Schemat działania przestępców wygląda następująco:

1. „Zakup” klocków.

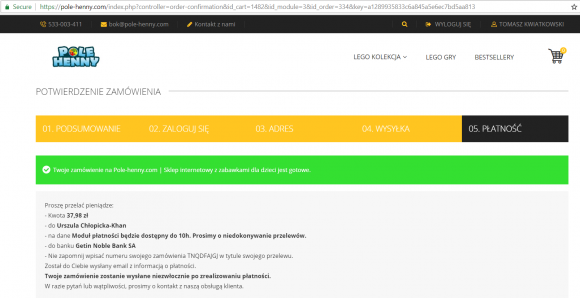

2. Brak możliwości uregulowania płatności od ręki.

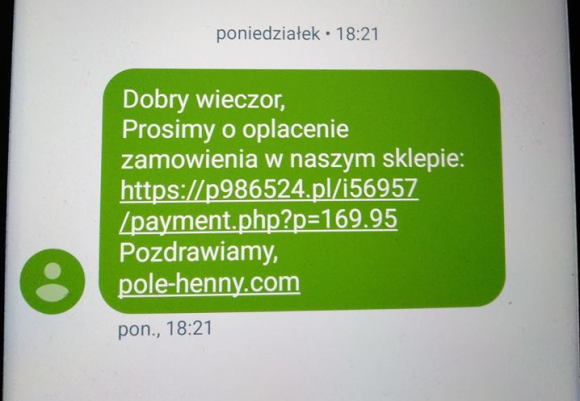

3. SMS z linkiem do fałszywej strony płatności, gdzie wyłudzane są login, hasło i kod jednorazowy.

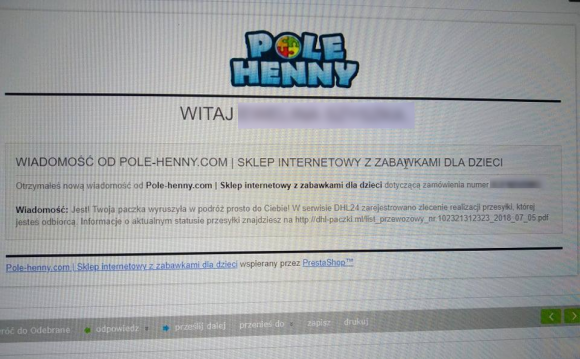

4. E-mail z linkiem do złośliwego oprogramowania (nowy etap), udającym śledzenie przesyłki.

http://dhl-paczki.ml/list_przewozowy_nr.102321312323_2018_07_05.pdf http://dhl-paczki.ml/korekta2018_07_05.pdf http://adobedc.cf/korekta2018_07_05.pdf http://adobedc.cf/list_przewozowy_nr.102321312323_2018_07_05.pdf

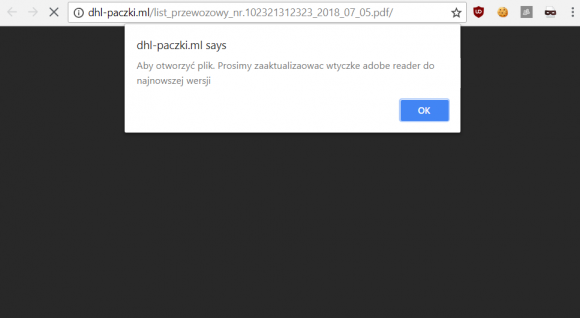

Czeka alert dla ofiary:

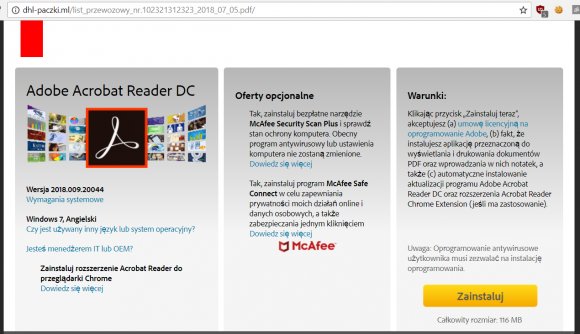

A następnie link do pobrania złośliwego oprogramowania:

Złośliwy kod

Serwowany plik jest nam znany – co ciekawe, był użyty w opisywanym przez nas ataku za pośrednictwem NSZZ Solidarność Stoczni Gdańskiej. Co więcej, ten sam przypadek powiązany jest z wyciekiem z sieci Play. Prawdopodobnie na listę ofiar przestępców trafiła i pracownica salonu sieci Play, i ktoś zajmujący się stroną internetową NSZZ Solidarność. W pliku jest popularny koń trojański Netwire, umożliwiający kradzież danych z komputera ofiary, w tym np. jej haseł.

To dzieje się nadal

Mimo naszych ostrzeżeń wiemy o wielu ofiarach tych ataków – trafiają na nie Wasi znajomi, przyjaciele i rodzina. To, że czytacie z3s, nie znaczy, że Wasi bliscy właśnie nie „kupują” klocków z komputera obok. Dajcie im znać, jak wygląda schemat działania przestępców, bo ciągle za mało ludzi zdaje sobie z tego sprawę.

Powyższe przykłady trafiają do naszej prezentacji o tym, jak być bezpiecznym w sieci, która pokazuje tylko aktualne i realne zagrożenia dla użytkowników. Możemy pokazać ją także w Waszych firmach – wystarczy nas zaprosić.

Wykład

Wykład Warsztaty

Warsztaty Szkolenia online

Szkolenia online

Komentarze

Nie ma to zrobić zdjęcie monitora, zamiast print screen.

Przez ostatni rok ludzie nie zmądrzali ani trochę dalej skuteczne są scamy na „faktura2137_1488.vbs” czy „awizo_pdf.js” czy to na prawde tak trudno patrzeć na rozszeżenie pliku??? To jest smutne że ktoś się jeszcze na to nabiera. Rozumem że jak plik jest już pobrany to naciąć się można ale jak się pobiera plik to JAK BYK JEST nazwapliku.rozszerzenie i trzeba naprawdę nie patrzeć żeby pominąć coś takiego

Nie zapominaj, że w Wingrooze domyślnie po instalacji systemu rozszerzenia plików są ukryte. Geek sobie włączy, a reszta?

A wystarczyloby, zeby wszelkie transakcje do gield kryptowalut byly opoznione o 48h i wymagaly dodatkowego potwierdzenia.

Bardzo dobrze, że Państwo opublikowali ten artykuł. Normalnie jestem osoba bardzo czujną i skutecznie filtruję codzienną dawkę maili z fałszywymi fakturami itp. Niestety ta witryna uśpiła moją czujność. Lampka zapaliła mi się po wejściu na link, który chciał ponownie instalować adobe. Wyłączyłem. Ktoś zadał sobie wiele trudu aby powprowadzać produkty w cenach trochę niższych niż konkurencja. Zastanawia mnie czy profil fb https://www.facebook.com/PoleHenny/ to osoby odpowiedzialne za ten sklep? Przypadkowo nazwa, miasto i kod pocztowy się zgadza…

„Lampka zapaliła mi się po wejściu na link, który chciał ponownie instalować adobe.”

Dobre spostrzeżenie. :) Prośba o aktualizacja Adobe czy Flash Player to był kiedyś częsty atak.

Witam, jestem jedna z osob, ktore chcialy kupic lego w tym sklepie. Chce sie Was poradzic.

Zalozylam na ich stronie konto. Maja moje imie i nazwisko, adres zamieszkania i nr telefonu.

Dostalam smsa, zeby wejsc w link i uiscic oplate. Weszlam ale nie udalo mi sie polaczyc z ich strona. Bylo brak sygnalu polaczenia czy jakos tak. Na stronie sklepu tez nie moglam sie zalogowac. I na tym koniec. Jezeli chodzi o maile, to tam w nic nie wchodzilam, by sledzic przesylke.

Czy mimo wszystko mogli jakos dostac moje dane do konta bankowego?

Prosze o Wasze komentarze.

witam, oszuści ukradli dane mojej firmy- sprawę zgłosiłam na policji 02.07.2018. firma Pole henny zajmuje się wyłącznie sprzedażą roślinnych środków do koloryzacji włosów, czyli henny, indygo ect. zgłasza się do mnie dużo osób którym sklep z klockami wydal się podejrzany- odbieram wszystkie telefony i odpisuje na wszystkie maile ostrzegając te osoby. byłabym wdzięczna za niełączenie mojej legalnej firmy z tym oszustwem.

Podobnie jak w przypadku arya-toys – sklep podszywał się pod faktycznie istniejący sklep arya, imię i nazwisko właściciela prawdziwego sklepu arya również zostało zamieszczone pewnie aby uwiarygodnić przekręt. Wszystkie 3 witryny są prawie identyczne w konstrukcji. MojeKlocki to chyba był jedyny oryginał, jeżeli można tak to ując, reszta to żerowanie na czyimś nazwisku i prawdziwej witrynie.

Witam, dobrze że są takie informacje – to proszę o dołożenie takiego sklepu : 1050-sklep.com . Omijajcie szerokim łukiem. Mniej więcej działanie podobne. Atrakcyjna oferta trochę dziwny formularz pod pewnymi względami – np. prosi o date urodzenia – choć może wiadomo po co! Następnie jak już się dobrnie do końca to informuje o braku możliwości płatności w tej chwili i że za 10 godzin będzie aktywna płatność. Później na telefon dostajemy sms-a z linkiem i niby wygląda ładnie bo lista banków… ale że telefon słabo zabezpieczony to wrzuciłem do kompa i niestety coś było nie tak. dostałem jeszcze dwa maile z sugestią pobrania docelowo aktualizacji i tu skucha system zabezpieczeń zaprotestował. Ta strona z aktualizacją adobe w środkowej kolumnie nie ma możliwości odchaczenia – oryginalna ma. Dodatkowo pierwsze co zrobiłem wysłałem meila na adres kontaktowy ze strony i nie otrzymałem żadnej odpowiedzi ? Wysłanie meila wynikało że podany telefon kontaktowy to w odpowiedzi nie ma takiego numeru. Człowieka powinno zastanawiać kilka drobnych spraw które układają się w łańcuszek. 1- cena duuużo niższa niż, 2- słaby albo brak kontaktu, 3- możliwość płatności tylko w jeden i to podany sposób, 4- na stronie sklepu albo w necie nie ma komentarzy ? Sklep w regulaminie podaje sposoby płatności kilka ale na wyniku mamy jeden. Ogólnie sklep wygląda niewinnie bo są artykuły inne w niby normalnych cenach itd…. ale te drobnostki powinny nam dać do myślenia. Posiadam meile oraz sms-a od nich jakby co. Do myślenia też powinno dawać że link do płatności jest aktywny tylko jakiś czas ?? Zerknołem do netu szukając coś o sklepie i nic…to może teraz coś już będzie. Pozdrawiam.