W trwającej właśnie akcji FBI zlokalizowało i zamknęło ponad 400 serwisów w sieci Tor. Zlokalizowane zostały sklepy z narkotykami, bronią, fałszywymi banknotami i podrabianymi kartami kredytowymi. A pomogli w tym naukowcy.

FBI właśnie oficjalnie ogłosiło swój ogromny sukces – we współpracy z organami ścigania 16 krajów zamknęło w ciągu ostatniej doby ponad 400 różnych serwisów w sieci Tor, w tym wiele sklepów z narkotykami. Jak tego dokonało? Na pewno nie dzięki „dobrej policyjnej robocie”. Mamy dla Was wyjaśnienie, jak ten proces mógł wyglądać krok po kroku – i jest to jak na razie jedyne sensowne wytłumaczenie tej akcji.

Eksperyment na żywym organizmie

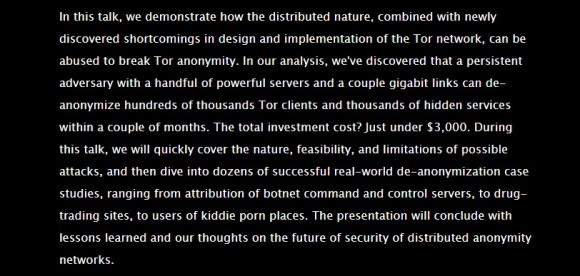

Wszystko zaczęło się w styczniu 2014, kiedy to w sieci Tor pojawiło się 115 szybkich serwerów. Zostały one uruchomione przez dwóch naukowców z zespołu CERT Uniwersytetu Carnegie Mellon. Odkryli oni metodę identyfikacji zarówno użytkowników sieci, jak i jej ukrytych usług. W sprytny sposób oznaczali krążące w sieci pakiety i identyfikowali ich drogę od nadawcy do odbiorcy. Ich eksperyment trwał do lipca, kiedy to serwery zostały wyłączone. Tymczasem w połowie maja w programie konferencji Black Hat pojawiła się zapowiedź ich wystąpienia. Najstarsza kopia strony w Archive.org pochodzi z 21 maja, z kolei Google pamięta wersję z 19 maja.

Wyobraźcie sobie teraz, że jesteście agentami FBI, próbującymi złapać setki przestępców działających w sieci Tor. Widzicie tę zapowiedź wystąpienia wraz z fragmentem „lokalizacja narkotykowych bazarów”. Co robicie? Odpowiedź znajduje się w akcie oskarżenia administratora Silk Road 2.0.

Gwiazdka z nieba

Lista prawdziwych adresów IP ukrytych usług sieci Tor musiała być prawdziwą gwiazdką z nieba dla agentów.

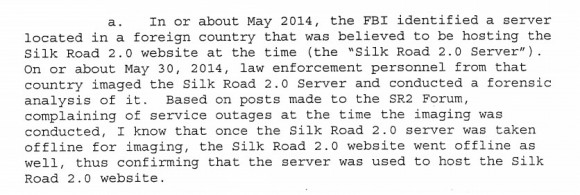

W dokumencie wyliczającym dowody przeciwko administratorowi Silk Road 2.0 nie znajdziemy opisu sposobu, w jaki zlokalizowano serwer Silk Road. Wiemy tylko, że nastąpiło to w maju 2014, a 30 maja w innym kraju wykonano obraz serwera. Czy między 19 a 30 maja FBI mogło zlecić utrwalenie zawartości serwera? Zapewne tak, chociażby w oparciu o wcześniejsze doświadczenia w sprawie SR 1.0.

Dalsze losy

22 lipca dowiadujemy się, że sensacyjna prezentacja na temat deanonimizacji użytkowników i serwisów w sieci Tor zostaje wycofana na żądanie uniwersyteckich prawników. Praca jest odkrywcza, została zaakceptowana na konferencji, a mimo to znika z programu. Czy ktoś o to poprosił, ponieważ trwa zbieranie dowodów i międzynarodowa koordynacja akcji przeciwko setkom serwisów?

Kolejną wskazówkę znajdujemy ponownie w akcie oskarżenia – około 30 lipca Defcon, administrator SR, informuje, że zgodnie z rekomendacją Tor Project przeniósł serwer na inną maszynę, ponieważ poprzedni adres IP mógł zostać ujawniony w opisanym wyżej ataku. Nie wie jednak, że FBI zdążyło już załatwić sobie kopię zapasową. Czy to możliwy scenariusz? Potwierdza to wypowiedź Troelsa Oertinga, szefa komórki Europolu ścigającej cyberprzestępców, który stwierdził, mówiąc o administratorach serwerów:

co oznacza, ze niektórzy zdążyli przenieść swoje usługi, zanim organy ścigania zdążyły dotrzeć do ich serwerów. Służby dopadły zatem tylko tych, którzy trzymali serwery w „zaprzyjaźnionych krajach”, gdzie można było szybko wykonać obraz serwera lub tych, którzy nie przejęli się lipcowymi ostrzeżeniami Tor Project. FBI opublikowało właśnie przykłady przejętych serwisów. Na liście są:

- “Pandora” (pandora3uym4z42b.onion), “Blue Sky” (blueskyplzv4fsti.onion), “Hydra” (hydrampvvnunildl.onion) i “Cloud Nine” (xvqrvtnn4pbcnxwt.onion), czyli sklepy narkotykowe

- “Executive Outcomes” (http://iczyaan7hzkyjown.onion) – sklep z bronią

- “Fake Real Plastic” (http://igvmwp3544wpnd6u.onion) – sklep z kartami kredytowymi

- “Fake ID” (http://23swqgocas65z7xz.onion)- sklep z fałszywmi dowodami osobistymi

- “Fast Cash!” (http://5oulvdsnka55buw6.onion) i “Super Notes Counter” (http://67yjqewxrd2ewbtp.onion) – sklepy z fałszywymi banknotami.

Przejęte serwery znajdowały się w takich krajach jak Bułgaria (tam znajdowało się 129 ze zlikwidowanych serwisów – prawdopodobnie mógł to być jeden z hostingów w sieci Tor), Czechy, Finlandia, Francja, Niemcy, Węgry, Irlandia, Łotwa, Litwa, Luksemburg, Holandia, Rumunia, Hiszpania, Szwecja, Szwajcaria i Wielka Brytania. Od listy krajów, gdzie znajdowały się serwery, ciekawsza jest lista krajów, których tam nie ma, jak chociażby Rosja czy Ukraina – czyżby to tam działały serwisy, które przetrwały rzeź? Skala sukcesu FBI wyraźnie wskazuje, ze nie chodzi tu o „starą dobrą policyjną robotę” – źródłem informacji musiał być udany atak na sieć Tor, a zbieg okoliczności z atakiem opisanym powyżej jest aż zbyt oczywisty. Czekamy już tylko na kolejne akty oskarżenia, które to potwierdzą.

Komentarze

A właśnie pisałem komentarz do wcześniejszego artykułu.

No cóż, z3s była pierwsza, gratulacje! Mimo to,

Przez ostatni rok, może dwa, gwałtownie wzrosła liczba bardzo szybkich i wydajnych węzłów w cebulce. I to w bardzo 'ciekawych’ lokalizacjach.

Co więcej node’y znalazły się jakimś cudem na whitelist, a ktoś się wzbogacił/zabezpieczył. Węzły są pozycjonowane i wybierane jako preferowane przez nowy klient tor. Nie wspominam o samej deanonimizacji przez badaczy – to wisienka na TORciku.

Wystarczyło tylko poczekać, aż 'cel/cele’ użyje 'odpowiedniego’ node\a i nieświadomie zdradzi lokalizację serwera.

TOR nie jest już bezpieczny. Nigdy nie był

Adam, zastanawiałeś się nad pisaniem artykułów po angielsku?

Za dużo roboty. Nie wyrabiam się już z polskim :)

A może przydałaby się czyjaś pomoc?

Z miłą chęcią oferuję moją

http://z3s.pl/kontakt zapraszam :)

a ja właśnie miałem prosić, by w polecanej weekendowej lekturze było więcej PL. komunikatywnie angielskim operuje mniej więcej każdy, ale nie w tak wąskiej specjalizacji.

więc jeśli można by nieśmiało prosić… ;P

Myślę ze w Weekendowej jest 90% tego co sensownego powstaje po polsku w ciągu tygodnia w obszarze bezpieczeństwa. Po prostu mało kto pisze/tworzy/udostępnia.

Właśnie coś ostatnio TOR na tapecie tu…

Jakieś szczególne kroki (których nie wykonuje się przy stawianiu serwera www normalnie) polecacie jak bym chciał wystawić grę przeglądarkową swoją do tora ?

Sa. Dobrze udokumentowane na stronie projektu Tor.

Gdzie weekendowe linki!

Przecież są od kwadransa :)

Lubię to!

Na czym polega to sprytne oznaczanie pakietów?

https://zaufanatrzeciastrona.pl/post/znamy-szczegoly-ataku-deanonimizujacego-na-siec-tor/

No i tematem tabu jest też wykorzystywanie techniki satelitarnej do systemu totalnej inwigilacji i dozoru niewolniczego. Wszystkie internety poprzez sieć komórkową mogą być monitorowane m.innymi przez operatorów sieci. Wszystkie komputery używające fal radiowych (wifi, bluetooth i innych) mogą być widoczne z orbit satelitów, kwestia deszyfracjii ale gdy wiele sekwencji się powtarza to technika może to złamać, kwestia mocy obliczeniowej. Wspominając sprawę dozoru niewolniczego mam na myśli używanie laserów jako bata na osobników problematycznych. Wystarczy na satelicie zwierciadło sprzężone z teleskopem celowniczym. A wiązka laserowa wcale nie musi być widoczna. Piszę to z własnego doświadczenia i mam na to dowody.

Ty tak na serio? :)

Mart: niewiem czy tu czy na innym serwisie ale było już o laserach dalekiego zasięgu dużej mocy do wojskowych zastosowań, więc imho to jak najbardziej możliwe chociaż to co joker napisał brzmi jak kolejna teoria spiskowa a to jak już będzie użyte po prostu jako kolejny rodzaj broni. Zdziwiłbym się gdyby coś takiego nie istniało lub nie pracowaliby nad tym.

Lol – monitorowanie połączenia bluetooth z satelity :)

Równie dobrze można monitorować przepływ prądu na płytce drukowanej z sąsiedniego miasta.

1. Czy z3s jest dostepna w sieci Tor, jesli tak, to jaki jest adres? Moze link jakis na stronie? W tej chwili cloudflare i captcha powoduja, ze praktycznie nie jest dostepna.

2. Nie rozumiem, czemu odmawia sie miana „dobrej policyjnej roboty” dobrej policyjnej robocie, wlasnie. Skoro zauwazyli prace naukowa i jej praktyczne wykorzystanie, a nastepnie zdobyli dowody z zachowaniem obowiazujacych procedur i prawa, to nic, tylko gratulowac.

3. Tor nigdy nie byl przewidziany do zapewnienia silnej anonimowosci, co wielokrotnie podkreslali tworcy. Oczywiscie jest tradycyjny kompromis latwosc vs. bezpieczenstwo, ale niektorych chyba zbytnio latwosc i ignorancja. ;-)

1. Nie jest. Jeśli chcesz pomóc postawić (czyli odwalić całą robotę) to zapraszam do kontaktu. Ja po prostu nie mam czasu.

2. Bo przez „policyjna robotę” rozumiane jest tradycyjne śledztwo, krok po kroku po nitce do kłębka. Tu prawdopodobnie dostali dane na tacy.

3. Prawda.

To co tor padl, sa inne sieci ktore sa odciete od nsa ?

Naprawili juz tora czy nie ?

https://www.vpsbg.eu/en/

Mozliwosc placenia w kryptowalutach i widzialem forsowane na cebuli i klarnecie

Moim zdaniem dzięki takim stronom, jak SR lub inne tego typu wiemy na ile policja jest wstanie się postarać, aby zlokalizowac serwer. TorProject powinien rozwazyć pomysł utworzenia bezpiecznego hostingu gdzie wszystko będzie skonfigurownane , aby kzdy mógł bez obaw otworzyc sobie stronę .onion

Jestem ciekawy, jak policja poradzi sobie z siecią FreeNet oraz I2P :)

Albo jak mamy do czynienia z sekwencją, o której jesteśmy pewni, że jest skutkiem czegoś, np. prowokacji, zapytania, ważnego faktu, to wtedy o wiele łatwiej taką sekwencję rozszyfrować. Nie ? Tak że w tym przypadku może być praca nie tylko czysto informatyczna a również ta bardziej hardwarowa. Mafia najwyższa nie lubi konkurencji i ma wiele środków do jej zwalczania o których nie mówi się trzodzie niewolniczej.

> „ponieważ poprzedni adres IP mógł zostać skompromitowany w opisanym wyżej ataku”

Skompromitowany? SKOMPROMITOWANY? Jeśli ktoś się tutaj skompromitował, to nie był to adres IP…

compromise — To expose or make liable to danger, suspicion, or disrepute

Dzięki za słuszną uwagę, poprawione.

deanomizacja TORa to nic specjalnego, ta sieć maskuje IP nic więcej i nawet TOR project przyznał, że można znaleźć każdego, jednak trzeba posiadać odpowiednio duże zasoby. Naukowcy odkryli po prostu „tani” sposób i już, tyle, wystarczy. Źródłem do anonimowości jest WYELIMINOWANIE IP, nie jego maskowanie. Nie chwaląc się, zrobiłem nawet prototypową sieć zgodną z TCP/IP jednak zamiast IP używa klucza kryptograficznego z sieci BTC (zaprogramowałem karty sieciowe, zaprogramowałem router, dograłem na systemy odpowiedni protokół itp. „niezbędne” operacje, spędzając nad tym kilka miesięcy dla czystej przyjemności i ciekawości) i udało mi się połączyć dwa komputery ze sobą po przez router. Pakiety przepływają, a klucz (IP) można zmienić w dowolnym momencie na dowolny ciąg znaków. Będzie można znaleźć sieć, nie będzie można znaleźć konkretnej maszyny w sieci (chce stworzyć jeszcze serwer, który będzie miał filtr na zasadzie „handshake’u” -> dopuszcza tylko maszyny, które prześlą poprawny klucz na zasadzie „allow/block -> uśmiech dla ISP, aby mogli tworzyć dowolne sieci). :)

Wygląda na kawał dobrej, nikomu niepotrzebnej, w dodatku nic nie wnoszącej roboty. Zastąpiłeś IP (v4) innym protokołem, który robi dokładnie to samo. Coś jak IPv6 – też nie jest kompatybilne z IPv4, wymaga bramek. Każdy protokół oparty na unicaście (protokoły oparte na broadcatowaniu się nie skalują) będzie musiał wiedzieć, do której konkretnej maszyny wysłać dany pakiet. Tzn. router będzie musiał wiedzieć. Niczym się to w praktyce nie różni od IPv4 z NAT i adresowaniu maszyn za routerami przy pomocy adresacji prywatnej – do routera jesteś w stanie zidentyfikować źródło, za routerem z zewnątrz nie, ale właściciel routera – owszem.

Taki „drobiazg” jak brak wsparcia po stronie sprzętu sieciowego dla tego wynalazku pomijam. Narzut wydajnościowy też.

Jeśli tworzysz takie rzeczy to sie nie chwal w internecie bo morzesz ”zniknac” :D

W zasadzie to nic specjalnego. Po prostu próbuję potraktować IP jako zwykły numer, który nie musi niczego specjalnego oznaczać :) Wzoruje się na sieci BTC, tam nie ma żadnych IP i wszystko całkiem dobrze śmiga działając tylko na podstawie kluczy kryptograficznych. I nikt mi nic nie zrobi na razie, bo niestety moje rozwiązanie jest całkowicie nie kompatybilne z TCP/IP mimo, że korzystam z tego protokołu. Nie połączysz się z czymś, co wymaga IP nie posiadając IP :P Co więcej, każde oprogramowanie urządzeń pośrednich między maszynami również musi być zmodyfikowane, więc dopóki ktoś z ogromnym hajsem i z ogromną własną siecią (takie UPC) nie będzie zamierzało tego wprowadzić w całej swojej sieci np. na terenie Polski, to nic mi nie grozi :) Poza tym, nie mam nawet środków aby „kontynuować” badania.

Jeżeli chociaż mógłbym prowadzić „prace” współpracując z jakimś lokalnym ISP np. radiowym, to jest nawet sposób, aby moja sieć była kompatybilna z TCP/IP – można zrobić EXIT-NODE’a/bramkę, która po prostu przypisze swoje IP połączeniom (jak w sieci TOR) i będzie kontynuowała przesył w standardowej sieci. Ale to już zabawa dla całej bandy programistów i inżynierów technicznych, nie tylko dla mnie jednego jedynego :)

Wyobraźcie sobie, że jestem o krok od stworzenia kompletnej sieci, gdzie NIE MA numerów IP i wszystko działa na takich samych zasadach z taką samą wydajnością :D Gdzie możecie numer IP sobie ustawiać dowolny np. „jestemleszeksmieszek”. Super zabawa. Tylko kosztowna. W pełni programowalne podzespoły są całkiem drogie. :/

IP to właśnie jest zwykły numer, a przynależność zakresów IP do danych właścicieli (AS) jest sprawą tak naprawdę umowną.

Poczekaj jak bedzie 'popularne’ ipv6 to już nie bedzie tylko zwykły numer IP z takiego IPV6 mozna rozszyfrować nawet mac karty sieciowej i widomo gdzie z którego komputera korzystałeś

Polecam mniej lektury teorii spiskowych, a wiecej artykulow technicznych. IPv6 nie musi zdradzac MAC. Metody przydzielania adresu IPv6 bazujace na MAC istnieja, ale sa wylacznie jedna z opcji i zalezy od administratora sieci z ktorej skorzysta. Oraz: MAC w zaden sposob nie identyfikuje sprzetu, ani tym bardziej uzytkownika (hint: funkcja „clone MAC” w routerach).

IP to numer identyfikacji, musi być STAŁY i pozwala na rozpoznanie konkretnych maszyn (TCP/IP nie posiada handshake’u, posiada tylko IP jako numer identyfikacyjny zawsze istniejący – który oczywiście można zmienić, ale z reguły jest przypisywany przez ISP i tylko admini serwerów sieciowych mają możliwość ich modyfikacji, a każdy operator sieci ma swój unikalny zakres IP – czyli de fakto zbiór skończony). Jeżeli można by było w sieci losowo generować IP dla każdej maszyny, a komunikacja KLIENT->SERWER działała by na zasadzie handshake’u (czyli dopuszczamy KAŻDY adres, który spełni jakieś inne kryteria), to wtedy można było by zachować IP bo nam jest bez różnicy, jaki swój „adres w sieci” przesyłamy, a przydzielanie tego adresu nie należy do ISP = zachowujemy pełną anonimowość, bo ISP wie tylko, że w sieci posiada dokładnie tyle i tyle maszyn, ale nie wie jaki adres należy do której maszyny (klienta). Proste jak budowa cepa. Serwer rozpozna „łączy się do mnie jsubiuagvytsug8a7ts8atcvgs8av i podaje poprawny klucz – pozwalam na wszystkie połączenia dopisuje adres do listy obsługiwanych hostów”. Już. Identyfikacja poszczególnych użytkowników jest niemożliwa = pełna anonimowość.

IP musi byc staly? Dobrze, ze ludzie o tym nie wiedza, dostawcy uslug dynDNS dawno by zbankrutowali… ;-)

Nadal mieszasz kwestie komunikacji klient-serwer i komunikacji w obrebie sieci rozgloszeniowej. Nawet jesli uciekniesz od IP, to nie uciekniesz od MAC (chyba, ze broadcast i/lub wlasny hardware, wydajnosc wlasnie poszla sie kochac) i warstwy fizycznej. ISP (urzadzenie sieciowe) doskonale wie, kiedy ile pakietow na ktorym fizycznym laczu wyslal, wystarczy prosta korelacja w czasie… Wifi? Namierzalne do kilku metrow w sprzyjajacych warunkach. I nie mam na mysli dedykowanego sprzetu i kombinowania, tylko rozwiazania z polki. Wspomnialem o tym ostatnio na blogu podczas podsumowania PLNOG (OK, opieram sie na prezentacji producenta, ale nadal…).

Ogolnie: IP w niczym nie przeszkadza (podobnie jak MAC), za to daje dobry i dostepny globalnie podklad do komunikacji. Spokojnie da sie wykorzystac do tworzenia nakladek, takze takich oferujacych silna anonimowosc. Tylko trzeba zrezygnowac z paru ficzerow (np. dostep w czasie rzeczywistym), a glownie – i to jest najtrudniejsze – z nawykow ludzi.

;_;

Zmobilizowałeś mnie do szybszej pracy i stworzyłem sobie system zmieniający 'IP’ na 22 znakowy hash generowany w kolejności ze słownika angielskiego co 20 sekund. Postawiłem drugi router i trzeci komputer w komunikacji przez Wi-Fi (w zupełnie innym pomieszczeniu, żeby nie było) i mam 3 komputery oraz 2 routery z losowymi numerami IP dla każdego możliwego urządzenia w sieci co 20 sekund przy stabilnej, działającej komunikacji i co najlepsze, trzeci komputer streamuje film video dla pozostałych urządzeń -> płynnie i stabilnie (adresy IP się zmieniają, ale urządzenie dzięki dowolnemu przepływowi informacji przez routery – prymitywny hanshake którego jeszcze nie ma – nie wymaga ponownej rejestracji urządzenia, po prostu IP się modyfikuje i komputer dynamicznie zmienia adresy przy STREAMie w „locie” – co dowodzi tylko, że rozwiązanie może być nawet wydajniejsze od zwykłego TCP/IP).

Poza tym, tak, zgadzam się – jeżeli wszyscy są podpięci zwykłym kablem można odnaleźć poszczególną maszynę, chociażby dla tego, że każde urządzenie pośrednie posiada konkretne porty i można rejestrować, co było kiedy wpięte na konkretnym porcie (chociaż w moim rozwiązaniu logi rozerwą serwery ISP w szwach). Ameryki nie odkrywasz. Ale co tu ma wspólnego przydzielanie stałych nazw domen dla dynamicznych IP? Nie napisałem nigdzie, że IP nie może być zmieniane, tylko, że MUSI BYĆ STAŁE (przydzielone z góry przez chociażby DHCP) w sieci przy nawiązywaniu wszelkich połączeń. Nie zgadzasz się z takim stwierdzeniem? To zmieniaj sobie swoje IP dynamicznie co 20 sekund na różne (hashuj je przykładowo zwykłym MD5 ze słownika) tak, żeby admin Z3S widział, że co 20 sekund zmienia się twoje publiczne/zewnętrzne IP. W mojej architekturze to będzie możliwe., w twojej… no cóż :) Może napisz jakieś podanie do admina ISP, żeby ci pomógł.

ISP – Internet Service Provider, nie żadne urządzenie sieciowe. Uogólniam cała architekturę sieciową ISP traktując ją jako całość, w skład której wchodzą routery/serwery/switche. W przypadku mojej „mini sieci”, providerem są dwa routery i „nie interesuje mnie co dalej”.

DDNS – co to ma wspólnego z zagadnieniem? Przydzielanie stałych domen dla urządzeń ze zmiennymi IP (ze skończonego zakresu wyjmowanego ze stosu)? Każde urządzenie może dostać 10 adresów IP od ISP, ale nie oznacza to, że ma całkowicie zmienne i dowolne IP, ale tylko tyle, że może sobie je zmieniać wyjmując je ze zbioru. Gdybyś miał 1kk telefonów komórkowych wpiętych do tego samego routera, możesz im przydzielić po 1k różnych adresów IP każdemu i każdy zbiór nazwać z pomocą DDNS „telefon1”, „telefon2” itd. czy to oznacza, że każdy telefon komórkowy może mieć dowolny numer IP czy numer IP z pewnego zbioru zawierającego 1000 wartości? W moim przypadku, nie istnieje zbiór, bo jest nieskończony, ale DDNS również możesz sobie przypisać – o ile możesz rozpoznać urządzenie na podstawie innej niż numer IP (lub stworzysz sobie zbiór samodzielnie) – bo przydzielanie domeny konkretnemu urządzeniu przy użyciu DDNS jest możliwe tylko dlatego, że znasz wszystkie adresy jakie może to urządzenie sobie przywłaszczyć (stos) ;)

Nie ucieknę od MAC? Już uciekłem, skasowałem MAC (w moim całkowicie programowalnym hardwarze, kupionym za grube tysiaki). Dalej wszystko śmiga opierając się jedynie na moich hashach losowanych co 20 sekund. Nie rozumiem problemu.

Zaletą mojego rozwiązania jest to, że minimalizuje konieczność robienia „nakładek” jak TOR – bo wystarczy nam w zasadzie dwie sieci zgodne z moim rozwiązaniem, z czego jedna sieć posiada bramkę, z którą możesz się dowolnie łączyć (na zasadzie VPNa), a ty chcesz się łączyć do tej bramki z sieci tej bramki nie posiadającej. I powiedz mi, jak chcesz kogoś namierzyć, kiedy wszystkie adresy się dynamicznie zmieniają co 10minut? :) Brak nakładek = ogromna wydajność, możliwość przeglądania w pełni dynamicznych serwisów = brak oduczania casualowców ich casualowych przyzwyczajeń. Nakładki w stylu TORa są mało przyjazne i jak widać w newsie powyżej, już nie skuteczne.

Możemy tkwić w rozwiązaniach z lat 80 i szukać nowych sposobów na „maskowanie” tych rozwiązań, albo możemy starać się stworzyć nowe rozwiązania. Ja nie twierdzę, że moje rozwiązanie jest „wooow genialne i unikalne”, tylko, że jest ciekawą drogą, którą jeszcze nikt nie testował (metoda handshake’u i przeniesienie generowania adresu bezpośrednio na użytkownika końcowego, a nie ISP) – a wstępne testy są ciekawe i super zabawne (zanim hashowałem słownik angielskiego to moje maszyny łączyły się: „(boobs, rifle) -> lama knight <- obama :P). :)

Nadal nie rozumiesz. Dwa routery i trzy komputery to zadna skala. Piszesz, ze pula IP jest ograniczona. Oczywiscie, ze jest, ale pewne zakresy moga byc uzywane wielokrotnie i jednoczesnie (adresacja prywatna). Nie wiem czemu zes sie upral, zebym do tej strony laczyl sie ze zmieniajacego publicznego IP (nawiasem, wykonalne i nawet tak robie, tylko czas zmiany IP mam nieco dluzszy). Przeciez moj komputer nie ma publicznego IP. A moze tak rowny test? Polacz sie do tej strony swoim protokolem. Chocby i z jednego ID. Nie musisz nawet zmieniac ;>

Ograniczenie puli adresowej ma jedna powazna zalete – sprawia, ze rozwiazanie w ogole moze dzialac. Masz nieograniczona pule w swoim rozwiazaniu? Swietnie. Czyli dlugosc ID hosta tez jest nieograniczona? Jeszcze lepiej. To teraz pomysl, co bedzie, jesli suma dlugosci ID hostow podpietych do routera przekroczy taki drobiazg jak ilosc RAM tego routera. No ale przy trzech HostachODlugichNazwach dziala. ;-)

Teksty o nieprzyjaznosci Tora z klawiatury kogos, kto proponuje rozwiazanie na hardware za grube tysiaki brzmia doprawdy zabawnie. Nie wiem, czy tak na serio, czy trollujesz, ale kontynuuj, bo zabawne rzeczy piszesz. :-)

W przeciwieństwie do ciebie, przynajmniej coś robię w tym kierunku (i w ogóle umiejętności mi na to pozwalają), mimo ograniczonych środków :) Thats something.

Pula IP jest ograniczana sama w sobie, to akurat niepodważalny fakt. Czy to jest dobrze czy źle, to już temat na osobną dyskusję. Fakt faktem, bez IANA nie będziesz miał jakiegokolwiek publicznego IP (cała dyskusja opiera się na publicznych adresach, nikogo nie interesuje warstwa sieci wewnętrznych, bo tam i tak posiadasz „prawie” dowolną kontrolę), więc możesz mieć całą serwerownię wpiętą do węzłów wymiany danych i… gówno będzie mogła zrobić. Dla mnie to już ograniczenie jakiejkolwiek sieci i wolności wewnątrz niej.

„Nie wiem czemu zes sie upral, zebym do tej strony laczyl sie ze zmieniajacego publicznego IP (nawiasem, wykonalne i nawet tak robie, tylko czas zmiany IP mam nieco dluzszy). Przeciez moj komputer nie ma publicznego IP. A moze tak rowny test? Polacz sie do tej strony swoim protokolem. Chocby i z jednego ID. Nie musisz nawet zmieniac ;>”

A to jest aż głupie i nie porównywalne. Nie zmieniasz TY swojego publicznego IP, tylko tunelujesz połączenie przez „coś”, co daje ci swój adres widoczny dla tej strony. Nie posiadasz publicznego IP, bo nie przyznał ci go ISP, w momencie przyznania IP, również nie masz nad nim żadnej kontroli. Więc de fakto, nie zmieniasz swojego aktualnego IP, tylko go maskujesz – w mojej sieci każde urządzenie będzie mogło mieć niemalże dowolne IP, a w kwestii rozwiązań jest pełna kontrola ISP nad połączeniami, ale pominięcie nadpisywalnego routingu (aby nie istniał wymóg posiadania IP dla każdego urządzenia pośredniczącego w sieci – co też jest możliwe). Oczywiście ja takiego połączenia nie wykonam, z racji niekompatybilności sieci – nawet jeżeli po kilku kolejnych miesiącach prac (zrób takie rozwiązanie samodzielnie, zobaczysz, jak dużo się trzeba napracować ;) ) uda mi się stworzyć bramkę, to muszę kupić za kilkadziesiąt tysięcy złotych w PEŁNI programowalny serwer wpięty do publicznej sieci, z przyznanym IP publicznym i nie dość tego, musiałbym się do niego wpiąć bezpośrednio, bo żadne z obecnie istniejących urządzeń nie jest kompatybilne z przesyłem mojego protokołu i nawet wtedy by zachować kompatybilność z tą siecią – IP publiczne bramki musiało by być stałe :) Uwierz mi, masz znacznie, znacznie prościej, za pudełko czekoladek admin twojego operatora pewnie zrobi ci na 10 minut taki bajer i nawet nie będziesz musiał używać żadnego proxy, VPNa czy TORa! Super bajera!

„Ograniczenie puli adresowej ma jedna powazna zalete – sprawia, ze rozwiazanie w ogole moze dzialac. Masz nieograniczona pule w swoim rozwiazaniu? Swietnie. Czyli dlugosc ID hosta tez jest nieograniczona? Jeszcze lepiej. To teraz pomysl, co bedzie, jesli suma dlugosci ID hostow podpietych do routera przekroczy taki drobiazg jak ilosc RAM tego routera.”

To jest jeszcze bardziej głupie. Napisałem, że czerpię również z protokołu BTC. Protokół sam w sobie (tak zwany standard protokołowy) może dopuścić ograniczone ID hostów/IP i co tylko się nam zamarzy. 22 znakowe adresy cyfry/male/duże litery i mam dość sporą pewność, że na najbliższe 100 lat wystarczy :) Dodatkowo, moje rozwiązanie nie eliminuje istnienia DNS. DNS powstał dlatego, że szary człowieczek miał trudno zapamiętać 192.168.1.1, a znacznie prościej zapamiętywał onet.pl. W mojej „super dowolnej sieci” będzie można utworzyć IP mające przykładowo 4 znaki: onet, więc problem się likwiduje ALE można też do domeny onet.pl przypisać 200 różnorakich adresów 22 znakowych hashy – no problem, w końcu operatorzy DDNS też muszą na czymś zarabiać ;)

Ja widzę, że jesteś mocno ograniczony przez to, co cię otacza. Zacznij programować, tylko konkretnie. Dotrze do ciebie, że 'warstwy OSI’ to czysty kod programowy, a każdy hardware można dostosować do swoich potrzeb praktycznie bez żadnych limitów – oczywiście wszystko będzie niekompatybilne ;_; . Wystarczy mieć czas, umiejętności, chęci i pieniądze :)

„Teksty o nieprzyjaznosci Tora z klawiatury kogos, kto proponuje rozwiazanie na hardware za grube tysiaki brzmia doprawdy zabawnie”

„Grube tysiaki”, bo takie szychy jak ty, które idą do sklepu i kupują super fajną kartę realteka do obsługi TORa nie wiedzą, że kupują hardware PROMowany produkcyjnie i dlatego jest to takie tanie. Karta sieciowa dla konkretnego standardu robi to co ma robić i nic poza tym. Jeżeli chcesz mieć kartę sieciową, która robi dokładnie to co ty chcesz i nie koniecznie zgodnie z jakimś protokołem – kupujesz kartę z programatorem, który pozwala na wymianę całego softu z pamięci łącznie z kontrolerami obsługi układu scalonego (czyli pełny EEPROM), ale że to nie jest hardware produkowany dla lemingów preferujących realteka i że de fakto jest tego bardzo mało na rynku, to kosztuje ogromne pieniądze (stać mnie, w końcu jestem programistom :P). A routery CISCO są drogie same z siebie, nie ja ustalam ceny… Także jak kiedyś uda mi się dokładnie sprecyzować protokół i do tego napisze oprogramowanie dla wszystkich możliwych urządzeń (komputer sam w sobie – czyli OS, karty sieciowe, routery, switche, serwery itd.), to może realtek zacznie produkować karty sieciowe PROMowane produkcyjnie specjalnie dla mojego protokołu – i wtedy będzie to tanie :)

Nieprzyjazność TORa jest niepodważalna. Wejdź chociaż na hidden wiki, jeżeli uda ci się to zrobić do 3 razy – sukces, jeżeli poniżej 2 minut – sukces. I tak dla każdej jednej podstrony. A może by tak torrenty przez TORa? Nie! Sorry, bo zapchasz całą sieć. To może jakaś gra? ZWARIOWAŁEŚ?! To w końcu JavaScript i animacje – stary, gdzie twój transfer? Dobra, to może przesyłanie plików?! TRANSFER stary, transfer, którego nie ma. Korzystanie z TORa przypomina mi lata 90 kiedy internet dopiero się dynamicznie rozwijał. Paskudne strony, z zerowymi możliwościami, wyświetlające czysty tekst, wszystko trwało długo i niestabilnie, bo wszystko modemowo. Tak ma wyglądać świat, w momencie kiedy chcemy zachować anonimowość?

Ale nie rozumiem kogo wy bronicie? Złodzieji, dilerów i innych przestępców? Policja robi to co musi robić. Społeczność sama powinna tych ludzi wydać.

Chodzi o ideę. Jeśli Ty ich nie bronisz to bronisz innych złodziei, dilerów i przestępców.

Niesprawiedliwość, że twoich społeczność nie wydaje, a nawzajem potęgują swoje skur*ysyństwo.

Sory ale nie rozumiem coś napisał. Ja nie bronie żadnego dilera…

Typowy Seba. Służyć jak leming swoim 'panom’. Jestem wolnym człowiekiem, jak mam ochotę na trawę to mam mieć możliwość jej legalnego spożywania. Gówno mnie obchodzi, że Jadzia i Gienia spod sklepu się na to nie zgadzają. Moje życie, moje zdrowie, moja sprawa. Ustawianie regulacji i zakazów, które dotyczą tylko konkretnej jednostki (w tym przypadku tylko i wyłącznie mnie), są wytworem debilizmu i ignorancji. Prawo ma być JAK NAJBARDZIEJ liberalne, ustanawiając tylko granice, których przekroczenie zagraża innym bądź ogranicza ich wolność („bliskość twojej ręki jest ograniczona bliskością mojego nosa”). Co to oznacza? Że ja legalnie mam prawo wyhodować dla siebie trawę bądź ją legalnie kupić, ale nie mam prawa jest sprzedawać/udostępniać – bo mogę szkodzić innym obywatelom. Mam prawo kupić broń do samoobrony, ale nie mam prawa jej używać w sposób nie przeznaczony (czyli np. zabierać do klubów i pić, albo chodzić z odbezpieczoną spluwą po ulicy), a przyznawanie zezwoleń na broń powinno być ograniczone JEDYNIE do testów psychologicznych (i regularnych kontroli). Jeżeli ktoś mnie zaatakuje na ulicy, mam prawo użyć wszelkich dostępnych środków włącznie z zabiciem napastnika, ale nie mam prawa nikogo zaatakować, to samo z wchodzeniem na moją posesję bez mojej zgody. Nie może być tak, że ktoś może mi wejść do domu i jeżeli mu coś zrobię, to on mnie może posądzić o uszczerbek na zdrowiu. Osoby łamiące wolność i prawo własności drugiego człowieka powinni być i wyjęci z pod prawa i społeczeństwa. Nie godząc się z obecnym systemem w Polsce, nie mam alternatywy, a przecież nie brałem udziału w ustalaniu reguł istniejącym w tym państwie. Dlaczego ja mam postępować tak, jak Mieciu i Leszek dwaj żule spod sklepu chcą, abym postępował? Bo są oni w większości i im to pasuje? Demokracja to najbardziej idiotyczny system polityczny na świecie, rządzi w nim większość, która jest głupia i wyzyskuje cały naród ciągnąc dla siebie jak największe przywileje, by IM żyło się dobrze (dilerzy głosują na tych, którzy nie wprowadzają legalizacji – bo stracą zarobek). Państwo ma opiekować się obywatelami, a nie ustawiać ich jak świnie prowadzone na rzeź – w jednym boxie, w ciasnocie i wszystkich traktować tak samo. Nie zgadzam się z zakazywaniem mi czegokolwiek dla mojego bezpieczeństwa. Gówno to was obchodzi. Nie popieram złodziejstwa, popieram piractwo, nie popieram hackerów/crackerów – chyba, że walczą o wolność, nie popieram zakazów, popieram dobre rady. Chce być wolnym człowiekiem i tego wszystkim życzę.

Niektórzy naiwnie twierdzą, że to, że ciemny budżet służb jest napędzany dzięki handlu narkotykami, albo, że psychopaci rządzący światem prowadzą plan ludobójstwa to tylko teorie spiskowe.

Którzy z was mieli odwagę głęboko zbadać ten temat? Niewielu pewnie, bo gdyby odkryli prawdę zes*ali by się ze strachu.

Ci, którzy trzymają władzę za pomocą przemocy, monopolu na narkotyki itp. nie oddadzą jej łatwo i posługują się mafią i wojskiem w równym stopniu, aby wyeliminować zagrażającą konkurencję i dali uciskać ludzi.

Józek masz racje, każdy jest wolny i ma prawo

korzystać chociażby z tego co dała natura, no bo jaki sens ma delegalizowanie np.grzybów, które poszerzają świadomość.Ps. jak pisales o trawie i boxie i hodowli to skojarzyłeś mi się z #.com Jeśli wiesz OCB ;)