Archiwum z październik, 2012

Archiwum

- styczeń 2025

- grudzień 2024

- listopad 2024

- październik 2024

- wrzesień 2024

- sierpień 2024

- lipiec 2024

- czerwiec 2024

- maj 2024

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

31.10.2012

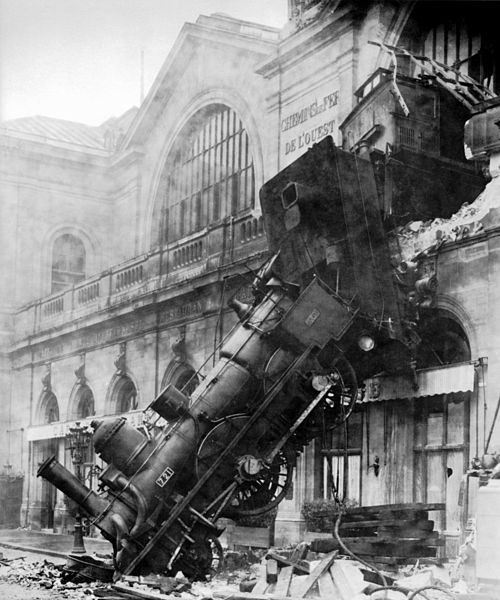

Co stało się w DigiNotar5

Pamiętacie marny los holenderskiego urzędu certyfikacji? Bo odkryciu certyfikatów wystawionych przez DigiNotar dla *.google.com i innych domen okazało się, że urząd padł ofiarą włamania. Kilka tygodni później zbankrutował. Holenderska firma...

-

31.10.2012

Rośnie nam poważna konkurencja18

Na polskim rynku serwisów poświęconych bezpieczeństwu informacji przed długi czas król był tylko jeden - Niebezpiecznik. Prawie rok temu pojawiliśmy się my, uzupełniając ofertę. Nie trzeba było czekać długo, by...

-

30.10.2012

Gruzja kontratakuje, czyli jak rosyjskiego hakera jego trojanem zhakowali1

Kto mieczem wojuje, ten od miecza ginie. Boleśnie przekonał się o tym rosyjski botmaster, zarządzający botnetem wymierzonym w gruzińskich użytkowników, którego Gruzini namierzyli po zainfekowaniu jego komputera jego własnym koniem trojańskim....

-

29.10.2012

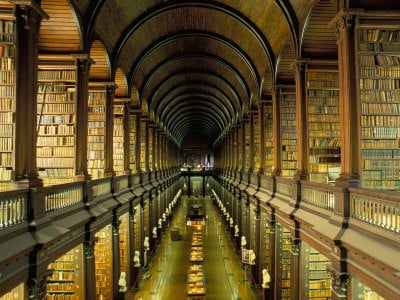

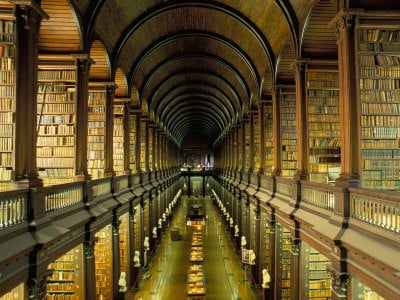

Wielki przegląd zagranicznych serwisów z branży IT Security13

Kontynuując przegląd serwisów internetowych, poświęconych bezpieczeństwu komputerowemu, w trzecim odcinku przedstawiamy najciekawsze i najbardziej wartościowe strony i serwisy, prowadzone w językach obcych poza granicami Polski. Czytaj dalej »

-

28.10.2012

Zarządzanie bezpieczeństwem informacji – studia podyplomowe3

Staramy się popierać inicjatywy poprawy bezpieczeństwa i świadomości użytkowników. Jako że podstawą jest ciągle kulejąca w Polsce edukacja, tym chętniej opisujemy studia dostarczające wiedzy z obszaru zarządzania bezpieczeństwem informacji. Czytaj...

-

28.10.2012

Chuck Norris bezpieczeństwa IT0

Jeszcze do dzisiaj nie zdawaliśmy sobie sprawy, że w obszarze bezpieczeństwa IT rolę Chucka Norrisa pełni nie kto inny, jak tylko Bruce Schneier. Kandydat, należy przyznać, ze wszech miar słuszny....

-

26.10.2012

Jak wyłączyć komuś WiFi w iPhonie, iPadzie, HTC, Motoroli, Samsungu…4

Macie już dość tych wszystkich hipsterów w Starbucksie, którzy bez przerwy wysyłają na Facebooka zdjęcia kubków z kawą ze swoich pięknych telefonów i tabletów? Laptop z Backtrackiem oraz jeden krótki...

-

26.10.2012

Włamał się do odtwarzacza. Pilotem. Przez nazwę sieci WiFi.10

Urządzenia z wbudowanym systemem są pełne niespodzianek. Okazuje się, że analiza oprogramowania może doprowadzić do uzyskania uprawnień roota na odtwarzaczu multimedialnym za pomocą pilota. I to przez manipulację nazwą sieci...

-

22.10.2012

Infekcja przez plik z filmem? Uważajcie na .ASF, .QT i .WMV2

Czy można zarazić się wirusem, oglądając film ściągnięty z sieci? Wygląda to jak scenariusz filmu z Hollywood, ale niedawno odkryte błędy w jednej z popularnych bibliotek pokazują, że jest to...

-

20.10.2012

Wyciek danych wyborców, czyli jak nie udostępniać rządowych baz danych7

Czasem wieści z drugiego końca świata docierają z dużym opóźnieniem, bywa jednak, że na innym kontynencie można znaleźć ciekawe historie. Jedną z nich jest wyciek danych 13 milionów dorosłych Chilijczyków...

-

19.10.2012

Czy błąd typu 0day może czekać 30 miesięcy na upublicznienie?0

Błędy typu 0day stanowią od zawsze zmorę oficerów bezpieczeństwa. Trudne do wykrycia, skuteczne wobec nie podejrzewających niczego użytkowników, są silna bronią w rękach przestępców. Jak długo są one w użyciu,...

-

16.10.2012

Czy było włamanie na WordPress.com?0

Po pierwsze, część użytkowników serwisu Wordpress.com otrzymała informację o podejrzanej aktywności na ich koncie i resecie hasła. Po drugie, na ponad 15 tysiącach blogów pojawił się identyczny artykuł ze spamem....

-

16.10.2012

Posłowie znowu majstrują przy retencji danych0

Od wielu miesięcy trwają w Sejmie prace nad nowelizacją Prawa Telekomunikacyjnego. Jednym z jej elementów jest skrócenie okresu retencji danych telekomunikacyjnych z 24 do 12 miesięcy. Zmiana ta nie jest...

-

15.10.2012

Masowy wyciek rządowych dokumentów przez kiosk informacyjny1

Na szczęście nie w Polsce, tylko w Nowej Zelandii, ale warto prześledzić ten ciekawy scenariusz ataku. Nieprawidłowa konfiguracja publicznie dostępnego terminala może, jak się okazuje, doprowadzić do masowego wycieku wrażliwych...

-

12.10.2012

Ukradli na chwilę domeny Google, Microsoft i Yahoo0

Dziwna historia przydarzyła się we wtorek internautom w Irlandii. Przez krótki czas nie mogli oni otworzyć ani strony Google.ie, ani Yahoo.ie. Włamywacz dostał się do systemu zarządzania domenami .ie i...

-

12.10.2012

Windows 8 przechowuje hasła użytkownika bez hashowania1

Ataki na hashe haseł użytkowników Windowsa, choć kiedyś bardzo łatwe, w ostatnich latach przestały być trywialne. Z pomocą pentesterom wychodzi jednak Microsoft, wprowadzając w Windows 8 nową funkcjonalność, znacznie ułatwiającą...

-

10.10.2012

Wielki przegląd polskich serwisów z branży IT Security – część 219

W zeszłym tygodniu opisaliśmy polskie serwisy informacyjne, poświęcone bezpieczeństwu IT. Dzisiaj przyszedł czas na blogi polskich autorów - co nie zawsze oznacza blogi polskojęzyczne. Które serwisy warto prenumerować? Zapraszamy do...

-

10.10.2012

Czytanie cudzych MMSów w Orange – szczegółowa instrukcja4

Wczoraj opisaliśmy błąd, występujący w serwisie www Orange, który umożliwiał dowolnemu zarejestrowanemu użytkownikowi oglądanie cudzych wiadomości MMS. Orange po naszym zgłoszeniu błąd już naprawił, więc poniżej publikujemy szczegóły odkrycia. Czytaj...

-

09.10.2012

Przejmowanie cudzych MMSów w Orange8

Po niedzielnej wpadce MMSowej w Play otrzymaliśmy informację od naszego czytelnika, ukrywającego się pod pseudonimem malinka, że w sieci Orange z powodu błędów w aplikacji www można oglądać cudze MMSy....

-

06.10.2012

Jak nie zostać milionerem, czyli kradzież sprzętu Cisco za 4,5 mln dolarów0

Czasem trudno zadecydować, komu przyznać tytuł Wpadki Tygodnia. Czy bardziej zasłużył na niego inżynier, który ukradł sprzęt za 4,5 mln dolarów, firma,w imieniu której dokonywał zamówień, czy dostawca, który poniósł...

-

06.10.2012

Wielki przegląd polskich serwisów z branży IT Security – część 119

Wbrew opinii większości internautów na polskim rynku istnieje więcej niż jeden serwis poświęcony bezpieczeństwu komputerowemu. Przedstawiamy Wam 30 różnych stron, z których część warto regularnie odwiedzać lub dodać do czytnika...

-

04.10.2012

Konkurs z zagadką – wygraj wejściówkę na konferencję SECURE!4

Już za niecałe 3 tygodnie w Warszawie odbędzie się konferencja SECURE 2012. Jeśli chcecie się na nią wybrać, lecz pod koniec roku krucho z budżetem, mamy dla Was niespodziankę -...

-

04.10.2012

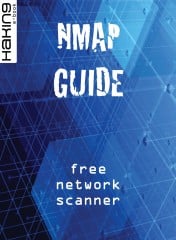

Hakin9 pogrąża się coraz bardziej (czy to możliwe?)8

Kilka dni temu pisaliśmy o gigantycznej wpadce kiedyś całkiem dobrego magazynu Hakin9, który opublikował całkowicie zmyślony, prześmiewczy artykuł. Okazuje się, ze redakcja, zamiast przyznać się błędu, próbuje teraz usunąć jego...

-

03.10.2012

Twoje hasło musi mieć przynajmniej 18770 znaków3

Niektórzy całkiem słusznie narzekają, że hasło do Hotmaila może miec maksymalnie 16 znaków. Microsoft zna jednak również inne standardy bezpieczeństwa. Okazuje się, że gdy skonfigurujemy Windows 2000 tak, by korzystał...

-

02.10.2012

Karty graficzne zamiast odcisków palców internautów?0

Co pewien czas pojawiają się pomysły, by identyfikować każdego użytkownika internetu. Nie brakuje koncepcji jak technicznie zrealizować taki projekt, jednak pomysł, by wykorzystać do tego celu karty graficzne, wydaje się...