Archiwum z lipiec, 2018

Archiwum

- styczeń 2025

- grudzień 2024

- listopad 2024

- październik 2024

- wrzesień 2024

- sierpień 2024

- lipiec 2024

- czerwiec 2024

- maj 2024

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

31.07.2018

Konferencja Security Case Study ze zniżką dla czytelników Z3S1

Konferencja jak się patrzy - dużo prezentacji w ulubionej przez odbiorców formule „case study”, obiecujące after party, dla naszych czytelników zniżka, a dla najszybszych najlepsza cena. Już dzisiaj można się...

-

30.07.2018

Prawa jazdy, dowody rejestracyjne, polisy były dostępne w sieci14

Zebranie dokumentów od klientów nie jest specjalnie trudne. Nieco trudniejsze jest jednak zapewnienie bezpieczeństwa zebranych danych, o czym przekonała się firma eRzeczoznawcy, a pośrednio także jej klienci. Czytaj dalej »

-

29.07.2018

Mistrzostwo manipulacji, czyli jak zmusić ofiarę, by porwała się sama5

2 miliony dolarów – tyle już wyłudzono od rodzin studentów z Azji, którzy przyjechali uczyć się na australijskich uczelniach. Płać albo cię deportujemy, płać albo pójdziesz do więzienia, płać i...

-

29.07.2018

Weekendowa Lektura: odcinek 273 [2018-07-29]. Bierzcie i czytajcie0

Zapraszamy Was do nowego wydania Weekendowej Lektury. W pocie czoła (a jakżeby inaczej przy takich upałach) zgromadziliśmy dla Was kolejną porcję ciekawych linków dotyczących aktualnego krajobrazu zagrożeń. Życzymy zatem udanej...

-

28.07.2018

Historia o tym, jak zegarek uratował życie i rozwiązał sprawę morderstwa9

Jestem watch, smartwatch. Pokaż mi swoje dane zapisane w zegarku, a powiem Ci, kim jesteś. Będzie to historia o smartwatchu, życiu i morderstwie. Popełniłeś przestępstwo? Odpowiedź zapisana jest w zegarku....

-

27.07.2018

WPA3 – poprawa bezpieczeństwa i reputacji sieci bezprzewodowych12

Jeszcze niedawno użytkownicy cieszyli się otwartymi, dostępnymi i darmowymi sieciami bezprzewodowymi. Ostatnie lata zmieniły jednak postrzeganie sieci Wi-Fi, pokazując ich niebezpieczeństwa. Rozwiązaniem problemu ma być WPA3. Czytaj dalej »

-

27.07.2018

Polka w USA, selfie w Auschwitz i okrutna internetowa vendetta20

Wyobraźcie sobie, że ktoś postanawia zniszczyć Waszą karierę, rodzinę i życie. Ktoś anonimowy, działający tylko przez internet. I robi to bardzo skutecznie, a Wy nie wiecie, jak go powstrzymać ani...

-

27.07.2018

Jak przenieść się do chmury – bezpieczeństwo centrum danych8

Na czym polegają standardy bezpieczeństwa centrów danych używane przez dostawców usług chmurowych? Jak rozumieć oznaczenia literowe, liczbowe, poziomy i czym różnią się poszczególne kategorie? Omawiamy i wyjaśniamy. Czytaj dalej »

-

26.07.2018

Jak Polsat Sport opublikował na Twitterze hasło do serwera FTP1

Takie wpadki się zdarzają. Media o nich piszą, wszyscy się z nich śmieją, a potem sami robią zdjęcie swojej firmowej tablicy i padają ofiarą tej samej pomyłki, bo nie da...

-

26.07.2018

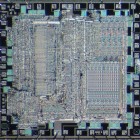

Fakty i mity na temat trojanów sprzętowych5

W poprzednim wpisie przedstawiłem analizę techniczną modeli ataków na infrastrukturę teleinformatyczną przy użyciu trojanów sprzętowych. W tym artykule, stanowiącym kontynuację poprzedniego, postaram się odpowiedzieć na pytania, komentarze i uwagi czytelników....

-

26.07.2018

Jak pobrać 2 miliardy dolarów z banku państwowego i dostać się na okładkę Forbesa7

Znajomość prawa, również prawa bankowego oraz stosowanych w systemie bankowym technologii jest niezbędna, by móc w tym wszystkim poruszać się niczym szczur w labiryncie. Najważniejsze - ominąć przeszkody i wyjść...

-

24.07.2018

Formatujecie karty pamięci w urządzeniach? To nie formatujecie42

Dzisiaj karty pamięci są tanie, popularne i pełne zdjęć oraz danych, których nie chcecie pokazywać obcym. Czy zatem wystarczy użyć formatowania w aparacie, zanim je sprzedacie? Zdecydowanie nie. Czytaj dalej...

-

24.07.2018

Jak oszuści SMS zeszli do podziemia, ale nadal oszukują internautów22

Rynek SMS-ów premium jest tak opłacalny, że mimo presji regulatorów, organów ścigania i opinii publicznej oszuści nie zaprzestali swojej działalności - jedynie zmienili metody znajdowania ofiar na bardziej ciche. Czytaj...

-

24.07.2018

Pod adresem secure.msz.gov.pl stoi honeypot z reklamą levitry12

Czasem trafiamy na strony, na których nie wiemy już sami, czy śmiać się, czy płakać, czy może jednak walić głową w stół, bo tylko to nam zostało. Właśnie dzisiaj spotkał...

-

23.07.2018

Security PWNing Conference 2018 zaprasza czytelników Z3S!4

Chociaż do III edycji konferencji Security PWNing zostało jeszcze sporo czasu, to warto się już rejestrować. Dlaczego? Choćby po to, by skorzystać ze zniżek dla czytelników Zaufanej Trzeciej Strony. Czytaj...

-

23.07.2018

Jak szukając pieniędzy Czytelnika, trafiliśmy na ślad szajki oszustów23

Często nasze internetowe śledztwa zaczynają się od prostego zgłoszenia, a potem wpadamy na trop coraz większych afer. Nie inaczej było tym razem. Zobaczcie, gdzie doszliśmy, zaczynając od zaginionych 5000 zł....

-

22.07.2018

Weekendowa Lektura: odcinek 272 [2018-07-22]. Bierzcie i czytajcie6

Zapraszamy do nowego wydania Weekendowej Lektury, z uwagi na sezon urlopowy niestety dopiero w niedzielę. Atakujący o wakacjach najwyraźniej zapomnieli, bo znów udało się nam zgromadzić całkiem sporo ciekawych linków....

-

19.07.2018

Projekt cybercrypt@gov, czyli jak Policja planuje łamać hasła przestępców77

W opublikowanym niedawno najnowszym konkursie Narodowego Centrum Badań i Rozwoju znalazło się kilka ciekawych zadań z obszaru cyberbezpieczeństwa. Jednym z nich jest projekt łamania haseł przestępców. Czytaj dalej »

-

19.07.2018

Drukarki 3D w służbie internetowych dealerów narkotyków13

Ja tylko kupiłem kartridż do mojego Nintendo, panie władzo. I naprawdę nie mam pojęcia, dlaczego przyszedł nafaszerowany pigułkami. Straszne rzeczy dzieją się w tym internecie. Przysięgam, tak było. Czytaj dalej...

-

18.07.2018

Nieudolnie zamaskowana dokumentacja systemu e-sądu ujawnia hasła dostępu25

Dokumentacja techniczna systemów e-sądu, zawierająca hasła administratorów, adresację serwerów, architekturę sieci i pliki konfiguracyjne, była dostępna na stronie MS, a dane poufne chroniły czarne prostokąty w PDF-ach. Naprawdę. Czytaj dalej...

-

18.07.2018

Jak nazwa.pl pod płaszczykiem rewolucji wystawiła do wiatru część swoich klientów52

Wiele serwisów poda dziś zapewne informacje o rewolucyjnych rozwiązaniach wprowadzanych przez nazwa.pl, chwaląc firmę za jej podejście do klientów. My chcielibyśmy pokazać inną stronę medalu. Czytaj dalej »

-

17.07.2018

Jak mogliście uziemić w Wiedniu wiceministra przedsiębiorczości i technologii18

Czy przedstawicielowi rządu można w trakcie podróży anulować bilet lotniczy i uziemić go w obcym mieście? Można, jeśli nierozważnie opublikował numer swojego biletu lotniczego na Twitterze i Facebooku. Czytaj dalej...

-

17.07.2018

Szpieg w Twoim pokoju – o telewizorach sprytniejszych od widzów29

Gdy pogoń za rzeczami smart wciąż nabiera rozpędu i coraz więcej elementów naszych domów jest podłączana do sieci, warto zacząć zastanawiać się, jakie dane mogą być zbierane przez taki sprzęt...

-

17.07.2018

Rząd szykuje nam nową cenzurę internetu – tym razem kompleksową45

Jak donosi Dziennik Gazeta Prawna, trwają prace nad przepisami, pozwalającymi na blokowanie wielu kategorii stron internetowych. Tym razem apetyt rządzących na kontrolowanie sieci jest większy niż zazwyczaj. Czytaj dalej »

-

16.07.2018

Nowa metoda szantażu przestępców – z prawdziwym (!) hasłem użytkownika130

Do naszej Czytelniczki przyszedł email. Z pozoru zwykły szantaż - zapłać bitcoiny na wskazane konto, bo mamy nagrania. Niby nic nowego - ale w tym przypadku w treści znalazło się...