Dlaczego nie powinniśmy na co dzień używać konta z uprawnieniami administratora, jak efektywnie zarządzać aktualizacjami, do czego służy piaskownica systemu Windows i gdzie podział się EMET – dowiecie się z tego artykułu.

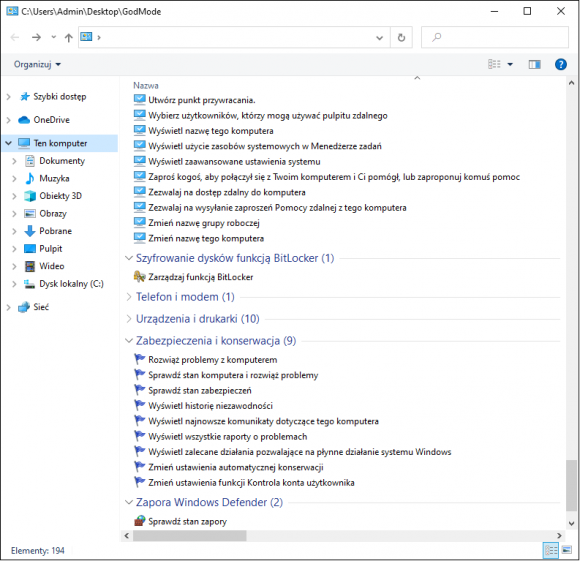

Pod artykułami z cyklu Podstawy Bezpieczeństwa niejednokrotnie widzieliśmy komentarze narzekające na konieczność przeklikiwania się przez dziesiątki opcji przy każdej próbie dopasowania Windowsa do własnych potrzeb. Istnieje prosty sposób na zmniejszenie liczby niezbędnych kliknięć – wystarczy włączyć „tryb boga” (ang. god mode). W grach komputerowych „tryb boga” umożliwia zwykle uzyskanie nieśmiertelności, a w systemach z rodziny Windows daje bezpośredni dostęp do około 200 funkcji i ustawień systemowych, również tych związanych z bezpieczeństwem. Możemy go aktywować wyłącznie na koncie z uprawnieniami administratora. Musimy w tym celu stworzyć w dowolnej lokalizacji nowy folder i nadać mu np. taką nazwę:

GodMode.{ED7BA470-8E54-465E-825C-99712043E01C}To, co wpiszemy przed kropką, nie ma większego znaczenia. Zamierzony efekt uzyskamy, umieszczając odpowiedni ciąg znaków w nawiasach klamrowych.

Otwierając świeżo utworzony folder, otrzymamy możliwość szybkiego dostosowania wielu parametrów.

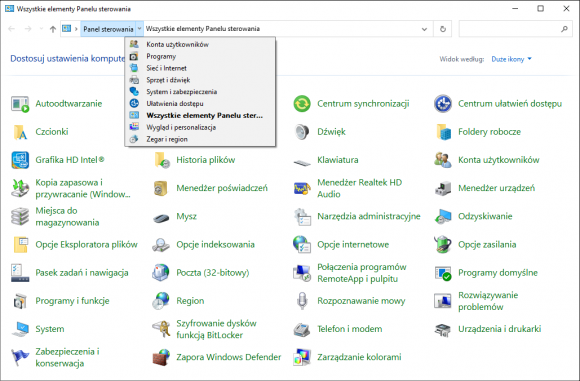

Innym sposobem na ograniczenie „klikologii” jest używanie klasycznej wersji „Panelu sterowania”, znanej ze starszych wydań systemu Windows. W odróżnieniu od „trybu boga” jest ona dostępna także na koncie zwykłego użytkownika. Aby uzyskać do niej dostęp, otwieramy menu „Start” i zaczynamy wpisywać słowo „panel” (zadziała, nawet jeśli nie widzimy żadnego pola do wpisywania tekstu). Na pierwszym miejscu w wynikach wyszukiwania najprawdopodobniej zobaczymy interesujące nas narzędzie.

Nic nie stoi na przeszkodzie, abyśmy skrót do niego utworzyli na pulpicie. W tym celu klikamy w pulpit prawym przyciskiem myszy i z rozwiniętego menu wybieramy opcję „Personalizuj”. W nowo otwartym oknie przechodzimy do zakładki „Kompozycje” i w sekcji „Powiązane ustawienia” znajdujemy „Ustawienia ikon pulpitu”. Kliknięcie w ten odnośnik otworzy kolejne okno, gdzie zaznaczamy pole wyboru „Panel sterowania” i korzystamy z przycisku „OK”.

Po co nam konto zwykłego użytkownika

Zagłębmy się teraz w ustawienia, które mogą poprawić nasze bezpieczeństwo. Jednym z najczęściej powtarzanych zaleceń jest nieużywanie na co dzień konta z uprawnieniami administratora. Szkopuł w tym, że domyślnie – po zainstalowaniu Windowsa – otrzymujemy do dyspozycji takie właśnie konto, co ułatwia potencjalnym atakującym dokonywanie niepożądanych zmian na naszym urządzeniu. Microsoft próbował ten problem rozwiązać za pomocą UAC (ang. User Account Control), czyli funkcji kontroli konta użytkownika, która zadebiutowała w systemie Windows Vista, uprzykrzając wszystkim życie natrętnymi komunikatami. Chodzi o to, że logując się do systemu, otrzymywaliśmy dwa tokeny: odpowiadający za standardowe uprawnienia użytkownika i związany z uprawnieniami administratora. Domyślnie używany był ten pierwszy, a w razie potrzeby zwiększenia uprawnień UAC wyświetlał prośbę o potwierdzenie – i początkowo robił to bez umiaru. Zmęczeni tym użytkownicy zaczęli mechanizm wyłączać, a twórcy złośliwego oprogramowania nauczyli się go omijać.

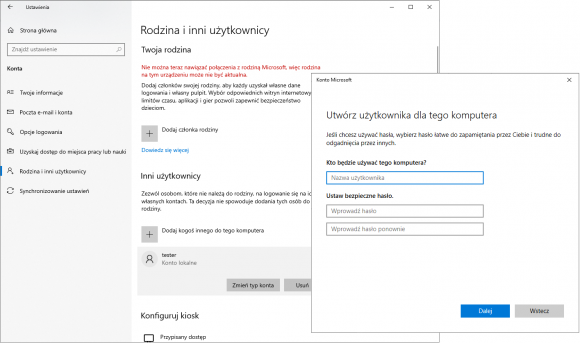

Chcąc zmniejszyć ryzyko, powinniśmy dla siebie utworzyć konto zwykłego użytkownika. W tym celu z poziomu menu „Start” uruchamiamy „Ustawienia”, przechodzimy do sekcji „Konta” i wybieramy zakładkę „Rodzina i inni użytkownicy”. Korzystamy z opcji „Dodaj kogoś innego do tego komputera”, nie przejmując się sugestiami systemu. Najpierw zaznaczamy „Nie mam informacji logowania tej osoby”, następnie „Dodaj użytkownika bez konta Microsoft”, w kolejnym kroku podajemy preferowaną nazwę użytkownika, hasło i odpowiedzi na trzy pytania, które zostaną nam wyświetlone, jeśli hasła zapomnimy.

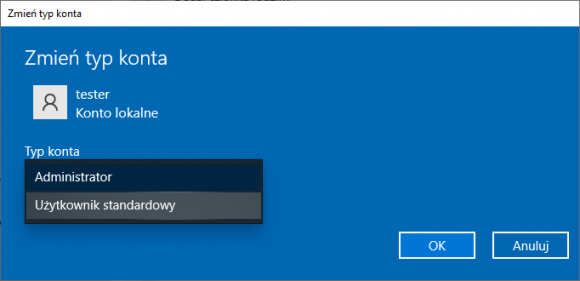

Gotowe, stworzyliśmy konto zwykłego użytkownika. Możemy wylogować się z dotychczas używanego konta administratora i zacząć korzystać z tego nowego. No, dobra – powiecie – ale trzeba je będzie od początku konfigurować, komu by się chciało… Jest na to sposób, w razie potrzeby można bowiem zmieniać przyznany kontom poziom uprawnień – służy do tego przycisk „Zmień typ konta” widoczny po zaznaczeniu każdego z nich. Możemy więc nowo powstałemu kontu nadać uprawnienia administratora, zalogować się na nie i w „Ustawieniach” obniżyć uprawnienia naszego osobistego konta, wybierając opcję „Użytkownik standardowy”. Od tego momentu – logując się na swoje konto – będziemy otrzymywać jedynie token zwykłego użytkownika. Jeśli natomiast zajdzie potrzeba zwiększenia uprawnień, UAC wyświetli monit z możliwością wyboru konta administratora, gdzie będziemy musieli podać hasło.

Niestety to nie wszystko, ponieważ podczas instalacji systemu Microsoft tworzy jeszcze jedno – ukryte i nieaktywne – konto administratora. Nie stanowi ono zagrożenia, dopóki nasz sprzęt nie wpadnie w niepowołane ręce (np. w przypadku kradzieży). Jeśli potencjalny atakujący będzie dysponować odpowiednią wiedzą techniczną, to będzie w stanie dostać się na to konto, zwłaszcza że domyślnie nie jest ono zabezpieczone żadnym hasłem. Wniosek? Powinniśmy to zmienić.

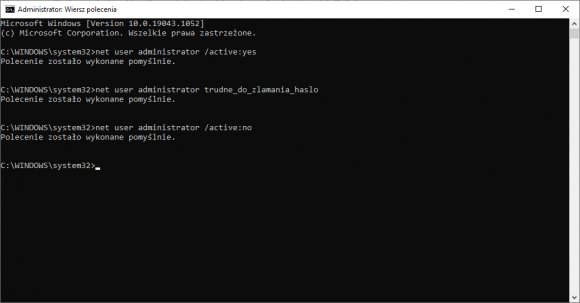

Zaczynamy od kliknięcia w menu „Start” i wpisania ciągu znaków „cmd” – wśród wyników wyszukiwania zobaczymy „Wiersz polecenia”, który uruchamiamy z uprawnieniami administratora (odpowiednią opcję znajdziemy w menu kontekstowym). W nowo otwartym oknie wpisujemy poniższe polecenie w celu aktywacji ukrytego konta i wciskamy na klawiaturze „Enter”.

net user administrator /active:yesWylogowując się, moglibyśmy teraz zobaczyć, że zyskaliśmy możliwość korzystania z niewidocznego dotąd konta o nazwie „Administrator”, które nie wymaga podania hasła. Możemy temu zaradzić z poziomu „Wiersza polecenia”, wpisując:

net user administrator trudne_do_zlamania_hasloOstatnim krokiem będzie dezaktywacja świeżo ujawnionego konta, co robimy, używając polecenia:

net user administrator /active:noPowstaje pytanie, czy nie można byłoby korzystać z wbudowanego konta administratora zamiast z tego, które sami utworzyliśmy. No, można byłoby – ale nie polecamy, ponieważ praca na nim nie wymaga żadnych potwierdzeń UAC, wiąże się więc z jeszcze większym ryzykiem.

Zarządzanie aktualizacjami

O tym, że nie należy zwlekać z instalowaniem aktualizacji systemowych, przypominamy przy każdej nadarzającej się okazji. Czasem jednak Windows wchodzi nam w paradę, proponując instalację poprawek, kiedy akurat pracujemy nad ważnym projektem i wolelibyśmy nie przerywać. Inna sytuacja – zaktualizowaliśmy system i coś się ewidentnie popsuło. Sprawdźmy, co możemy na to poradzić.

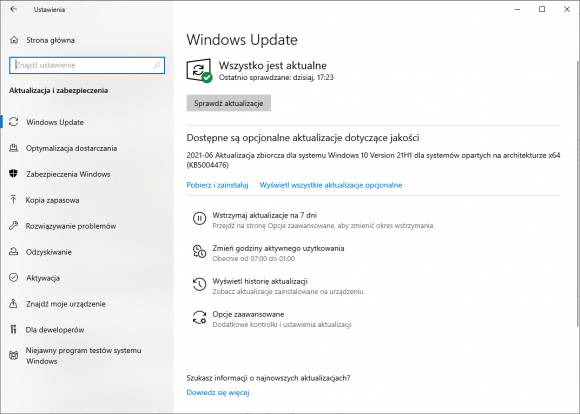

Warto zacząć od przyjrzenia się opcjom dostępnym w zakładce „Windows Update”, którą znajdziemy w sekcji „Aktualizacja i zabezpieczenia” po wejściu do „Ustawień”. W oczy rzuca się możliwość wstrzymania aktualizacji na 7 dni. Jeśli natomiast klikniemy w „Opcje zaawansowane”, dowiemy się, że możemy zaprzestać instalowania przygotowanych przez firmę łatek nawet na 35 dni. Zalecamy nie używać tej funkcji bez wyraźnej potrzeby, ponieważ przestępcy co i rusz wykorzystują w atakach niezałatane podatności. Przykład? W połowie kwietnia br. namierzono grupę PuzzleMaker posługującą się dwiema różnymi lukami w jądrze Windowsa w połączeniu z błędem niezgodności typów w silniku JavaScriptu w przeglądarkach opartych na Chromium. Google rozprawił się z dziurą zaraz po jej wykryciu, Microsoft pracował nad stosowną aktualizacją dwa miesiące, ale zdążył już ją opublikować. Jeśli jednak nie zainstalowaliście wydanych w czerwcu poprawek, pozostajecie podatni na ataki za pośrednictwem exploitów opracowanych pod kątem tych luk.

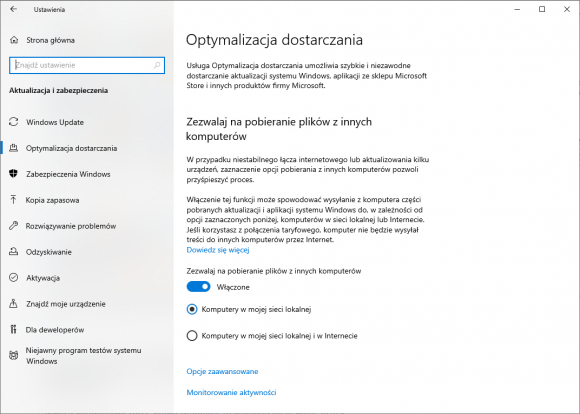

Żeby usprawnić proces aktualizacji systemu, warto określić godziny aktywnego użytkowania – Windows obiecuje nie restartować się automatycznie we wskazanym odstępie czasu, nie dłuższym jednak niż 18 godzin. Jeśli mamy w domu kilka połączonych w sieć komputerów, to możemy skorzystać z usługi „Optymalizacja dostarczania”, rozprowadzając między nimi poprawki po pobraniu ich tylko na jedno urządzenie. W tym celu po przejściu do odpowiedniej zakładki w sekcji „Aktualizacja i zabezpieczenia” powinniśmy włączyć opcję „Zezwalaj na pobieranie plików z innych komputerów” i zaznaczyć „Komputery w mojej sieci lokalnej”. Na stronie pomocy technicznej możemy przeczytać, że „Za pomocą funkcji optymalizacji dostarczania nie można pobierać ani wysyłać zawartości prywatnej”, omawiana usługa „nie uzyskuje dostępu do plików osobistych ani folderów i nie zmienia żadnych plików na komputerze”. Jeśli musimy przejmować się zużyciem danych, to klikając w odnośnik „Opcje zaawansowane”, możemy ograniczyć poziom przepustowości wykorzystywany podczas pobierania i rozsyłania aktualizacji.

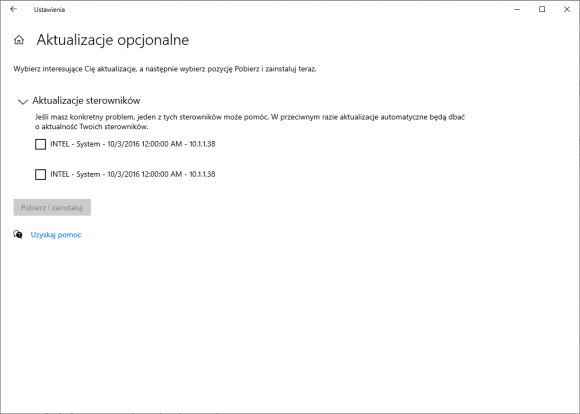

Wróćmy jeszcze do zakładki „Windows Update”. Oprócz obowiązkowych, automatycznie instalowanych poprawek, związanych zwykle z bezpieczeństwem, Microsoft oferuje także aktualizacje opcjonalne, mające rozwiązywać problemy ze stabilnością systemu. Należy do nich m.in. wydawany pod koniec niemal każdego miesiąca „podgląd aktualizacji zbiorczej” (ang. Cumulative Update Preview). Jest to, krótko mówiąc, wstępna wersja poprawek dotyczących jakości, które użytkownicy mogą przetestować przed dodaniem ich do wersji finalnej, udostępnianej w „łatkowy wtorek” (ang. Patch Tuesday). Jeśli więc nie chcemy bawić się w testerów, możemy takich aktualizacji nie instalować. Trzeba też uważać, aktualizując sterowniki do używanych przez system podzespołów, Windows Update nierzadko bowiem proponuje instalację ich starszych wersji (jak na poniższym zrzucie ekranu), co może powodować problemy. Przed wdrożeniem aktualizacji warto więc sprawdzić, czy nie korzystamy już z nowszych sterowników. Aby to zrobić, klikamy prawym przyciskiem myszy ikonę Windowsa w lewym dolnym rogu pulpitu i w nowo otwartym menu wskazujemy „Menedżer urządzeń”. Szukamy sprzętu, którego sterownik chcemy zaktualizować i zaglądając do „Właściwości”, weryfikujemy jego datę wydania i wersję. Jeśli okaże się wyższa niż w przypadku sterownika sugerowanego przez system, to powinniśmy sobie tę aktualizację odpuścić.

Warto natomiast – jeśli używamy pakietu Office – zajrzeć do „Opcji zaawansowanych” w zakładce „Windows Update” i zaznaczyć „Odbieraj aktualizacje innych produktów firmy Microsoft podczas aktualizacji systemu Windows”.

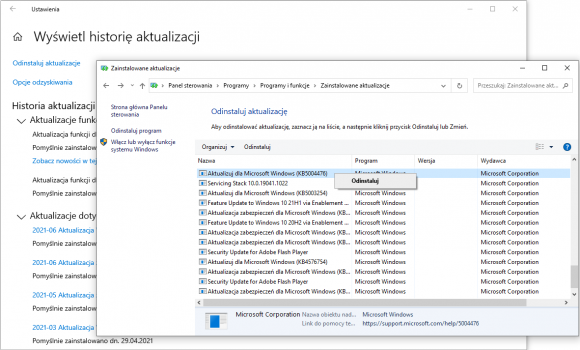

Jeśli po zainstalowaniu którejś aktualizacji system przestanie poprawnie działać, możemy ją usunąć i sprawdzić, czy wszystko wróci do normy. Aby to zrobić, w zakładce „Windows Update” wybieramy „Wyświetl historię aktualizacji”, następnie klikamy w odnośnik „Odinstaluj aktualizacje”. W nowo otwartym oknie znajdujemy tę wadliwą i klikając w nią prawym przyciskiem myszy, korzystamy z opcji „Odinstaluj”.

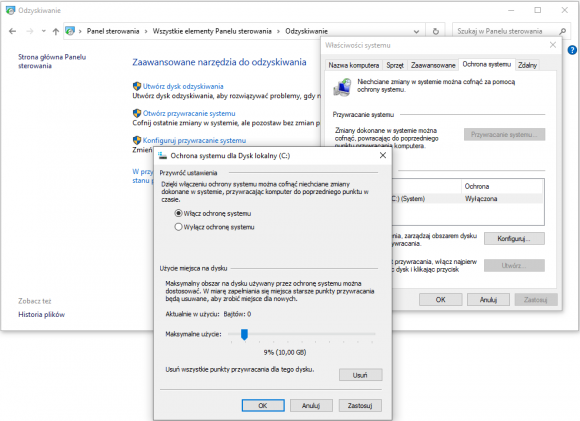

Inny sposób poradzenia sobie z błędną aktualizacją opiera się na możliwości przywrócenia systemu – szkopuł w tym, że funkcję tę trzeba mieć włączoną, zanim przystąpimy do instalowania poprawek (w systemie Windows 10 jest ona domyślnie wyłączona). Najłatwiej aktywujemy ją, klikając w menu „Start” i wpisując „odzyskiwanie” – spośród wyników wyszukiwania wybieramy pozycję o takiej właśnie nazwie (nie ma ona nic wspólnego z zakładką „Odzyskiwanie”, którą mogliście widzieć na wcześniejszych zrzutach ekranu). Następnie klikamy w odnośnik „Konfiguruj przywracanie systemu” i w nowo otwartym oknie wybieramy „Konfiguruj…”. W kolejnym kroku zaznaczamy pole wyboru „Włącz ochronę systemu” i za pomocą suwaka określamy, jak wiele miejsca na dysku chcemy na to przeznaczyć.

Po kliknięciu w przycisk „OK” będziemy mogli utworzyć pierwszy punkt przywracania, kolejne pojawią się automatycznie np. przy wdrażaniu aktualizacji systemowych i sprzętowych. Jeśli któraś okaże się wadliwa, będziemy mogli uruchomić omawiane narzędzie i skorzystać z odnośnika „Otwórz przywracanie systemu”, co pozwoli na pozbycie się niechcianej poprawki. Możemy też uruchomić przywracanie (a nawet odinstalowywanie aktualizacji) przed uruchomieniem całego systemu.

W tym celu musimy w końcu zajrzeć do zakładki „Odzyskiwanie” w sekcji „Aktualizacja i zabezpieczenia”, gdzie znajdziemy „Uruchamianie zaawansowane”. Po kliknięciu w przycisk „Uruchom ponownie teraz” Windows się zrestartuje i zobaczymy niebieski ekran z możliwością wybrania opcji „Rozwiąż problemy”. Na kolejnym ekranie wskazujemy „Opcje zaawansowane”, uzyskując w ten sposób dostęp m.in. do funkcji przywracania systemu.

Gdzie podział się EMET

Użytkownicy starszych wersji Windowsa mogą pamiętać zalecane przez ekspertów narzędzie EMET (ang. Enhanced Mitigation Experience Toolkit), opracowane zresztą przez Microsoft, pomocne w zabezpieczaniu systemu przed exploitami. Jeśli się zastanawiacie, czy nie dałoby się je wykorzystać także do ochrony Windowsa 10, to odpowiedź brzmi „i nie, i tak”. Nie, ponieważ pod koniec lipca 2018 r. firma przestała wspierać tę jakże potrzebną aplikację – od tego czasu nie jest ona ani rozwijana, ani łatana (choć w czeluściach internetu można ją pewnie jeszcze znaleźć). Tak, ponieważ wiele obecnych w niej mechanizmów zostało zintegrowanych z systemowym antywirusem pod postacią modułu Exploit Protection. Jeśli więc pominęliście nasz poradnik dotyczący konfiguracji Microsoft Defendera, bo nie planowaliście go używać – może przemyślcie to jeszcze raz? Nie wszyscy wiedzą, że z opcji dostępnych w tym programie można korzystać, nawet jeśli zainstalujemy antywirusa innej firmy, który będzie monitorował zagrożenia w czasie rzeczywistym.

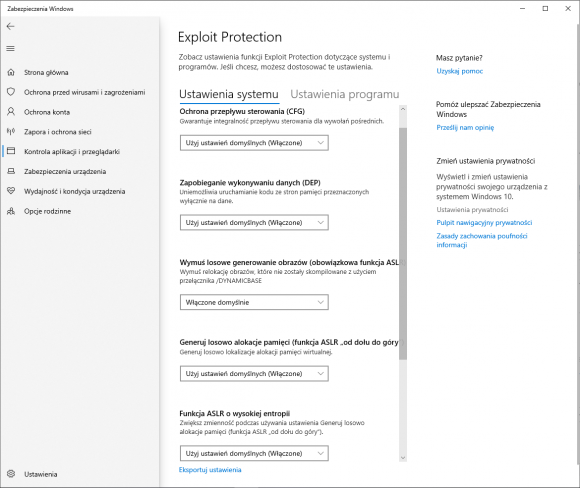

Aby odpowiednio skonfigurować następcę EMET-a, musimy w „Ustawieniach” wybrać „Aktualizację i zabezpieczenia”, przejść do zakładki „Zabezpieczenia Windows” i kliknąć w „Sterowanie aplikacjami i przeglądarką”. W nowo otwartym oknie znajdujemy odnośnik „Ustawienia funkcji Exploit Protection” i upewniamy się, że w zakładce „Ustawienia systemu” wszystkie dostępne mechanizmy są włączone. Zobaczymy wśród nich m.in.:

- CFG (ang. Control Flow Guard), który chroni system przed niektórymi technikami uszkadzania zawartości pamięci, jak przepełnienie bufora czy fałszowanie kodu,

- DEP (ang. Data Execution Prevention), który zapobiega wykonywaniu kodu z obszarów pamięci zarezerwowanych dla systemu i autoryzowanych programów,

- SEHOP (ang. Structure Exception Handler Overwrite Protection), który blokuje ataki z wykorzystaniem nadpisania nagłówka SEH m.in. na stosie,

- ASLR (ang. Address Space Layout Randomization), który służy do losowego generowania układu przestrzeni adresowej i występuje w paru wersjach, np. ASLR typu „od dołu do góry” zmienia bazowy adres chronionych aplikacji za każdym razem, gdy są one uruchamiane.

Przechodząc do zakładki „Ustawienia programów”, przekonamy się, że każdy program można skonfigurować z osobna, a lista dostępnych opcji jest o wiele dłuższa. Z uwagi na to, że przy takiej konfiguracji dochodzi do nadpisania ogólnych ustawień systemu, sugerujemy nie zmieniać niczego na ślepo.

Jak korzystać z piaskownicy systemu Windows

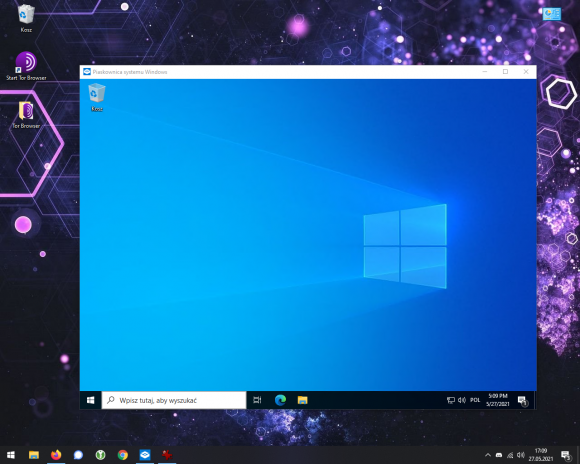

Wraz z aktualizacją 19H1, której Windows 10 doczekał się w maju 2019 r., zyskaliśmy możliwość korzystania z wbudowanej w system piaskownicy (ang. sandbox). Chodzi o izolowane środowisko służące do testowania programów i plików, których nie darzymy zbytnim zaufaniem. Podobne narzędzia dostarczają producenci rozwiązań antywirusowych, a ich używanie pozwala uniknąć przedostania się do systemu szkodliwego kodu. Uruchamiając piaskownicę, mamy za każdym razem do czynienia z czystą kopią naszego systemu operacyjnego, skonfigurowaną w sposób domyślny i zawierającą aplikacje standardowo dostępne w świeżo zainstalowanym Windowsie (w tym przeglądarkę Microsoft Edge, za pomocą której możemy pobrać inne programy). Po zamknięciu aplikacji następuje trwałe usunięcie wszystkich powiązanych plików – żadne dokonane w piaskownicy zmiany nie zostają zachowane. Z omawianej funkcji możemy korzystać w systemie Windows 10 Pro, a także w edycjach przeznaczonych dla organizacji, jak Enterprise czy Education. Niestety Microsoft uznał, że użytkownicy wersji Home nie potrzebują takiej opcji.

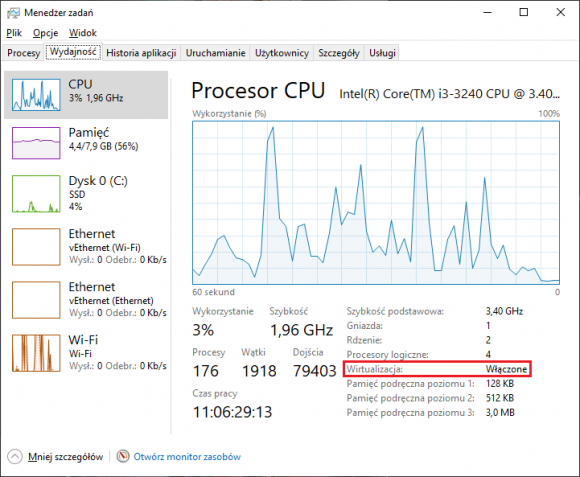

Pierwszym krokiem do włączenia piaskownicy jest upewnienie się, że mamy aktywne sprzętowe wsparcie dla wirtualizacji. W tym celu naciskamy na klawiaturze Ctrl + Shift + Esc. W nowo otwartym oknie „Menedżera zadań” przechodzimy do zakładki „Wydajność” i szukamy napisu „Wirtualizacja: Włączone”. Jeśli znajdziemy, możemy przejść do kolejnego kroku. Jeśli nie, powinniśmy się zastanowić, czy nasz procesor aby na pewno obsługuje wirtualizację (w przypadku Intela nie mają takiej możliwości np. modele Pentium 4 wydane przed 2005 r. oraz niskobudżetowe Celerony; w procesorach AMD wirtualizacja pojawiła się w połowie 2006 r., nie uświadczymy jej więc w starszych Athlonach). Nowsze procesory będą raczej wirtualizację obsługiwać, choć w niektórych przypadkach nie obejdzie się bez jej włączenia w ustawieniach płyty głównej (BIOS/UEFI), co wykracza jednak poza temat tego artykułu – choćby dlatego, że układ BIOS-u może bardzo się różnić w zależności od konfiguracji sprzętowej danego komputera.

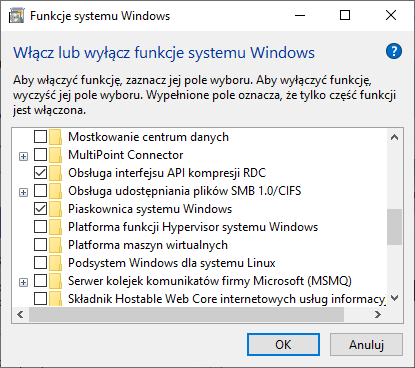

Po upewnieniu się, że mamy włączoną wirtualizację, otwieramy menu „Start” i zaczynamy wpisywać słowo „włącz”. W wynikach wyszukiwania zobaczymy m.in. opcję „Włącz lub wyłącz funkcje systemu Windows” – klikamy w nią i na liście dostępnych funkcji znajdujemy „Piaskownicę systemu Windows”. Zaznaczamy jej pole wyboru, potwierdzamy przyciskiem „OK”, spokojnie czekamy, aż system zainstaluje wybrany komponent i na końcu restartujemy komputer.

Aby włączyć piaskownicę, wystarczy teraz w menu „Start” znaleźć aplikację „Windows Sandbox”. Warto uruchomić ją jako administrator – w tym celu klikamy w nią prawym przyciskiem myszy i wybieramy odpowiednią opcję. W nowo otwartym oknie możemy testować dowolne programy i pliki, jak w każdej innej maszynie wirtualnej. Interesujące nas zasoby możemy pobrać z sieci, korzystając z przeglądarki Edge, o czym już wspominaliśmy. Możemy też użyć metody „kopiuj” (Ctrl + C) i „wklej” (Ctrl + V), by przenieść je do piaskownicy z systemu głównego. Przeciąganie i upuszczanie niestety nie działa.

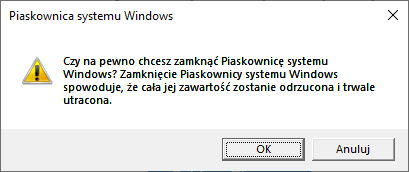

Po zakończeniu testów możemy zamknąć piaskownicę jak każdą inną aplikację. Trzeba tylko pamiętać, że po tej akcji cała jej zawartość zostanie bezpowrotnie wykasowana. Po ponownym włączeniu programu otrzymamy do dyspozycji całkiem nową, czystą instalację Windowsa.

W następnych artykułach z cyklu Podstawy Bezpieczeństwa zastanowimy się, czy warto tworzyć kopie zapasowe i szyfrować dyski oraz jak to robić bez zbytniego komplikowania sobie życia.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

Piaskownica jest dostępna na Windows PRO. Wersja domowa nie ma tego wbudowanego.

Dwa pierwsze linki z wyszukiwarki, jak ktoś chce spróbować zainstalować piaskownice na wersję domową. (Nie testowałem i nie wiem, czy działa).

https://www.ghacks.net/2019/04/26/install-the-windows-sandbox-in-windows-10-home/

https://www.tenforums.com/tutorials/131437-enable-windows-sandbox-feature-windows-10-home-edition.html

A gdzie VBS, albo isolated browsing , fajne ale mało , klucze sprzętowe , ochrona oparta o konta cloudowe , wykorzystanie TPM do zabezpieczania dysków , MFA na Win 10

Trudno było wszystko zmieścić w jednym tekście, ale będą kolejne

Trzymam za słowo :p

Dzień Dobry pani Agnieszko.

Kiedy można się spodziewać wspomnianego artykułu z cyklu kopie zapasowe i szyfrowanie dysków?

Myli Pan osoby. Artykuł jest w przygotowaniu.

Najmocniej przepraszam za pomyłkę pani Aniu.

To że artykuł jest w przygotowaniu wynikało z artykułu, liczyłem na bardziej konkretną odpowiedź. Pozdrawiam

Z uwagi na okres wakacyjny artykuł pojawi się prawdopodobnie dopiero w pierwszych tygodniach sierpnia.

Zmiana konta na zwykłe w niczym nie pomoże, a dodatkowo możemy sami sobie zaszkodzić. Na myśli mam nieco bardziej zaawansowanych użytkowników niż przeciętny. Przed kontem „użytkownika” można ukryć procesy z uprawnieniami administratora, a kont z tymi uprawnieniami jest nieco więcej i nie da się ich ot tak dezaktywować. A wyłączenie wbudowanego konta administratora, to pomysł z dołu pleców. W niektórych przypadkach, da się z niego uratować swoje konto. Nie róbcie ludziom wody z mózgu.

@Technik-inżynier

> Zmiana konta na zwykłe w niczym nie pomoże, a dodatkowo możemy sami sobie zaszkodzić.

Czemu nie pomoże? Czemu zaszkodzi? Zamiast odruchowo kliknąć „Tak” w okienku „Czy chcesz zezwolić tej aplikacji na wprowadzenie zmian na tym urządzeniu?” – będziesz musiał wpisać hasło drugiego konta (z prawami admina). Masz więcej czasu na zastanowienie. A zaszkodzić? – Niby jak? „Jak hasło zapomnisz”. To nie mam pytań.

> A wyłączenie wbudowanego konta administratora (…)

Przecież ono fabrycznie jest wyłączone. Przeczytaj jeszcze raz. Tu jest o nadaniu mu hasła, co w sumie jest dość średnie. Jeśli ktoś ma naszego lapka w rękach, to odpali NTPWEdit z Hiren’s i zresetuje każde hasło.

Przecież ono fabrycznie jest wyłączone. Przeczytaj jeszcze raz. Tu jest o nadaniu mu hasła, co w sumie jest dość średnie. Jeśli ktoś ma naszego lapka w rękach, to odpali NTPWEdit z Hiren’s i zresetuje każde hasło.

– nie bedzie w stanie nic zmienić jeśli dysk jest zaszyfrowany , a klucz deszyfrujący np. w TPMie

Wyłączenie „głównego konta” wiążę się jeszcze z dodatkowymi utrudnieniami jeśli aktywnie korzystamy z dodatkowych usług MS (Office, Xbox). Główne konto (online) loguje się do powyższych usług autoryzując nas w nich. Jeśli będziemy próbowali się do nich zalogować z konta lokalnego w dodatku bez podwyższonych uprawnień – możemy napotkać sporo problemów.

Niemniej temat bezpieczeństwa Win to temat rzeka – i – wbrew obiegowym opiniom – system ten jest (czy też staje się) „w miarę” bezpieczny. Ciągłe porównywanie go z linuxem (na którego nikt rozsądny nie przeprowadza kampanii malware – bo system ma mały udział wśród użytkowników końcowych) nie ma najmniejszego sensu.

A w rękach (czy też w klawiaturze) świadomego użytkownika (czyli z wiedzą porównywalną do użytkowników Linuxa) jest po prostu systemem bezpiecznym (z, niestety zbyt, rozbudowaną telemetrią).

A gdyby się zlecieli foliarze linuksiarze – to niech poczytają statystyki i zobaczą, że 80% nowych użytkowników linuksa przekleja z forów bez czytania całe skrypty (bo coś im nie działa – a „napisali, że to pomoże”). A ulubioną komendą nowych użytkowników jest sudo ctrl-v.

…

Zaprezentowano tu raczej podstawy i to niekoniecznie pomocne w podniesieniu bezpieczeństwa. Czekam na coś ciekawszego!

Co wybrać

1) konto administratora z SpyShelter

2) czy samo konto lokalne z hasłem administratora