Archiwum z marzec, 2013

Archiwum

- styczeń 2025

- grudzień 2024

- listopad 2024

- październik 2024

- wrzesień 2024

- sierpień 2024

- lipiec 2024

- czerwiec 2024

- maj 2024

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

31.03.2013

W czwartek łatajcie PostgreSQL1

W popularnej bazie danych PostgreSQL odkryto poważny błąd, który zostanie załatany dopiero w czwartek 4 kwietnia. Błąd jest na tyle poważny, że do tego czasu zamknięto dostęp do repozytorium kodu...

-

31.03.2013

Aplikacja do nielegalnego ładowania Warszawskiej Karty Miejskiej za BTC44

Słabość zabezpieczeń kart Mifare Classic, z którym korzysta między innymi warszawski ZTM, jest znana od wielu lat. Kwestią czasu było pojawienie się na rynku powszechnie dostępnej alternatywnej usługi ładowania kart...

-

29.03.2013

Weekendowa Lektura0

Zapraszamy do świątecznego wydanie Weekendowej Lektury. Deanonimizacja danych o lokalizacji posiadacza telefonu Nowa wersja iKAT-a - najlepszego narzędzia do hakowania kiosków informacyjnych Żart programisty, zaplanowany dwa lata wcześniej Jak zostać...

-

28.03.2013

Tysiąc czy milion, co to za różnica1

Pamiętacie nasz artykuł sprzed 10 dni pod tytułem Przeskanował cały internet botnetem, który stworzył skanując internet? Serwis internetowy TVN24 postanowił "pójść w technologię" i opisał dzisiaj ten sam temat (za...

-

27.03.2013

Czy Twoje pliki w S3 Amazona są bezpieczne?0

Usługa Amazon Simple Storage Service to jeden z popularniejszych sposobów przechowywania plików. Wygodnie, niedrogo, dobry poziom dostępności. Czy jednak na pewno bezpiecznie? To już zależy od tego, czy ktoś nie...

-

27.03.2013

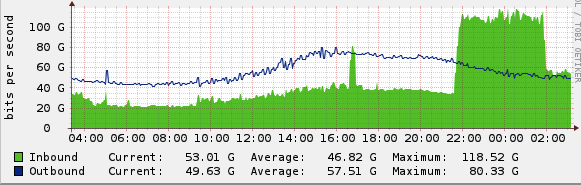

Największy zaobserwowany atak DDoS w historii internetu14

Jak bardzo trzeba się komuś narazić, by stać się ofiarą ataku DDoS o niespotykanej do tej pory skali? Odpowiedź na to pytanie zna Spamhaus, kontrowersyjna organizacja zwalczająca spam, której serwery...

-

24.03.2013

Jaki jest kod dostępu do drzwi komendy policji w Ostrowie Wielkopolskim?3

Zapraszamy do zgadywania - możliwych kombinacji jest wiele, choć niektóre wydają się nieco bardziej prawdopodobne. Zdjęcie pochodzi z felietonu Policyjna latająca kpina nad Ostrowem serwisu Ostrow24.tv. Bardzo podobne zdjęcie, pochodzące...

-

23.03.2013

Piraci przejęli antypiracką domenę3

Przyzwyczailiśmy się już do komunikatów o przejmowaniu przez rządy domen i stron www serwisów, naruszających prawa autorskie. Jak się jednak okazuje, broń ta jest obosieczna, co udowodnili piraci z Francji....

-

22.03.2013

Weekendowa Lektura3

Zapraszamy do cotygodniowej lektury. Chyba najciekawszy dzisiaj artykuł, czyli rozważania Bruce'a Schneiera o tym, czy warto szkolić pracowników w kwestiach bezpieczeństwa Opinia Helsińskiej Fundacji Praw Człowieka w sprawie retencji danych...

-

22.03.2013

O co polskie organa ścigania pytają Microsoft?1

W zeszłym roku publikowaliśmy statystyki zapytań polskich organów ścigania otrzymanych przez Google i Twittera. Kilka dni temu do grona firm, ujawniających tego rodzaju dane, dołączył Microsoft. Czy zatem polskie służby...

-

22.03.2013

Szczegóły błędów w dekoderach telewizji N0

Prawie dokładnie rok temu opisaliśmy błędy odkryte przez Adama Gowdiaka w dekoderach platformy N. Polski badacz zidentyfikował nie tylko możliwość zdalnego ataku na dekoder, dającą uprawnienia administratora urządzenia, ale także...

-

21.03.2013

Co się stało wczoraj w Korei, czyli trzy ataki czy cyberwojna4

Od wczoraj możemy usłyszeć lub przeczytać o skoordynowanych atakach na sieci Korei Południowej lub nawet o cyberwojnie między oboma Koreami. Zanim ulegniemy retoryce mediów, spójrzmy na wydarzania, które faktycznie miały...

-

19.03.2013

Cisco zmieniło algorytm haszowania – na znacznie słabszy2

Stara zasada mówi, żeby nie ruszać, jeśli działa, ponieważ każda interwencja może coś popsuć. Boleśnie przekonało się o tym Cisco, które zmieniło algorytm haszowania haseł na teoretycznie lepszy - który...

-

19.03.2013

Nietuzinkowe przypadki z testów penetracyjnych – darmowy wykład online0

W Polsce dużo trudniej niż na zachodzie trafić na darmowy wykład poświęcony bezpieczeństwu komputerowemu - tym chętniej promujemy takie inicjatywy. Już za tydzień będzie można wysłuchać ciekawej prezentacji Borysa Łąckiego...

-

18.03.2013

Przeskanował cały internet botnetem, który stworzył skanując internet20

Wyobraźcie sobie, że chcecie przeskanować całą przestrzeń adresową IPv4, lecz nie dysponujecie wystarczającą ilością maszyn do przeprowadzenia tej operacji. Co powiecie na wykorzystanie skanu do przejęcia cudzych urządzeń i użycie...

-

15.03.2013

Przejęli kontrolę nad kamerami w kasynie, wygrali miliony3

Kasyna to miejsca, w których pokusa oszustwa przybiera duże rozmiary. Miejsca te wyposażane są w systemy bezpieczeństwa, których zadaniem jest wykrywanie oszustów. Co jednak stanie się, jeśli systemy te zostaną...

-

15.03.2013

Weekendowa Lektura5

Zapraszamy do kolejnego wydania Weekendowej Lektury. Dzisiaj polecamy: Jak załatać dziurę w przeglądarce w dobę po poznaniu przykładowego ataku Wyjaśnienie, dlaczego 1Password przechodzi z AES 128 bit na 256 bit...

-

13.03.2013

Wyciekła baza 1,3 mln kont nastolatek wraz z hasłami otwartym tekstem14

Pewnie większość z Was nie słyszała nigdy o serwisie Glitery.pl, bardzo popularnym wśród dziewczyn w wieku 10-18 lat. Niestety pojawiła się wiarygodna oferta sprzedaży bazy serwisu, zawierającej ponad 1,3 miliona...

-

11.03.2013

Oddał do sklepu drukarkę z fałszywymi banknotami w środku2

Głupota przestępców nie zna granic. W USA zatrzymano początkującego fałszerza, który postanowił zwrócić w sklepie Walmart (jedynym w jego miejscowości) drukarkę, nie spełniającą jego oczekiwań. Drukarka oczekiwań nie spełniła, ponieważ...

-

10.03.2013

Zhakowali bilbord, zagrali w Space Invaders10

W świecie, w którym prawie każde urządzenie mądrzejsze od cegły podłączone jest do internetu, luki bezpieczeństwa mogą objawiać się w najmniej spodziewany sposób - na przykład poprzez nagłą zmianę zawartości...

-

09.03.2013

Weekendowa Lektura0

Dzisiaj nieco mniej pozycji niż w zeszłym tygodniu, ale niemniej serdecznie zapraszamy do lektury. Używanie ImageMagic do wykrywania steganografii w obrazach Analiza śledcza kosza w Windows 8 Ciekawa propozycja dotycząca...

-

09.03.2013

Sprytny phishing, czyli jak łatwo stracić stronę na Facebooku3

Jednym z podstawowych celów twórców ataków phishingowych jest przekonanie ofiar, że odwiedzają wiarygodną stronę. Czy może zatem być coś lepszego dla phisherów, niż formularz wykradający dane użytkowników w domenie facebook.com?...

-

09.03.2013

Chrome OS i Safari na OS X niepokonane, Firefox i Chrome załatane0

Po serii złamanych zabezpieczeń IE, Firefoxa, Chrome'a, Windowsa oraz Javy przyszła pora na ogłoszenie, które systemy nie poddały się w trakcie konkursów na konferencji CanSecWest. Lista jest krótka i są...

-

07.03.2013

Chrome, Firefox, IE10 i Java zhakowane w konkursie Pwn2Own6

W dzisiejszych czasach żadnego oprogramowania nie można uważać na całkowicie bezpieczne. Nawet najbardziej aktualne wersje najlepszych przeglądarek mogą paść ofiarą hakerów. Świetnie obrazują to wstępne wyniki konkursu Pwn2Own. Czytaj dalej...

-

06.03.2013

Pośrednik w płatnościach BTC okradziony w sprytnym ataku2

Wraz ze wzrostem wartości bitcoinów wzrasta też zainteresowanie hakerów serwisami, obracającymi tą walutą. Po serii ataków na giełdy BTC przyszedł czas na kradzież z serwisu pośredniczącego w realizacji płatności BTC,...