Top

Archiwum

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

21.01.2015

Dziwny błąd wyglądający zupełnie jak tylna furtka w bazach Oracle12

Niektóre błędy od razu wyglądają podejrzanie. Szczególne wątpliwości nas ogarniają, gdy nie jest to typowa pomyłka programisty, błąd jest dobrze ukryty przed przypadkową identyfikacją i pozwala na przejęcie kontroli nad...

-

14.11.2014

Jak włamano się do BrowserStack, czyli uczmy się na cudzych błędach4

Kilka dni temu doszło do włamania do serwerów firmy BrowserStack. Włamywacz uzyskał kontrolę nad bazą danych klientów i rozesłał do nich złośliwego emaila. Firma stanęła na wysokości zadania i opublikowała...

-

02.11.2014

Poważny błąd w wielu modelach ruterów D-Link6

Dawno nie pisaliśmy o bezpieczeństwie domowych ruterów WiFi - najwyższy czas opisać kolejną kompromitującą wpadkę producentów tych urządzeń. Tym razem problem dotyczy kodu PIN usługi WPS w licznych ruterach D-Linka....

-

14.08.2014

Nie, zabójca nie pytał Siri gdzie ukryć zwłoki10

Przez różne krajowe i międzynarodowe media przetoczyła się wczoraj wiadomość o tym, że oskarżony o zabójstwo współlokatora Amerykanin zapytał asystenta Siri o to, gdzie ukryć jego zwłoki. Prawda jest taka,...

-

03.04.2014

CryptorBit, czyli polski ślad w kodzie źródłowym ransomware6

Wśród licznych wersji oprogramowania szyfrującego pliki użytkowników bez ich wiedzy i żądającego okupu za ich odszyfrowanie trafiliśmy na ślad jednej z odmian, której autorem prawdopodobnie może być nasz rodak. Nie...

-

20.02.2014

Dane i dokumenty agenta ABW opublikowane w sieci Tor4

Włamania na skrzynki pocztowe zdarzają się wielu internautom i jak się okazuje fakt bycia funkcjonariuszem ABW i pracownikiem departamentu zajmującego się kwestiami bezpieczeństwa IT nie tworzy automatycznie tarczy ochronnej. Czytaj...

-

19.11.2013

Twój telewizor LG donosi centrali, co i kiedy oglądałeś8

Wraz z rozwojem "internetu przedmiotów" rośnie również spektrum możliwości zbierania informacji o zachowaniach konsumentów. Korzysta z tego LG, którego telewizory przesyłają informacje o oglądanych kanałach i plikach na podłączanych napędach....

-

04.08.2013

Wielki cios w internetową pedofilię – założyciel Freedom Hosting aresztowany14

Dzisiaj potwierdziły się podejrzenia i plotki krążące w sieci od kilku dni - założyciel najpopularniejszego serwera hostingowego w sieci TOR, utrzymującego wiele witryn pedofilskich, został aresztowany a strony zniknęły z...

-

07.03.2013

Chrome, Firefox, IE10 i Java zhakowane w konkursie Pwn2Own6

W dzisiejszych czasach żadnego oprogramowania nie można uważać na całkowicie bezpieczne. Nawet najbardziej aktualne wersje najlepszych przeglądarek mogą paść ofiarą hakerów. Świetnie obrazują to wstępne wyniki konkursu Pwn2Own. Czytaj dalej...

-

23.02.2013

Chmura Microsoftu padła przez nieaktualny certyfikat HTTPS1

W kategorii spektakularnych wpadek wielkich dostawców usług IT ta bez wątpienia będzie w czołówce. Od wczorajszego wieczora poważne problemy ma usługa przechowywania danych w chmurze Microsoft Azure Storage, z której...

-

15.11.2012

Gracz włamał się na serwer, ukradł kod, sklonował grę i wyłączył oryginał2

Czasem gracze bardzo angażują się w swoje hobby. Pewien Holender zaangażował się tak bardzo, że włamał się na serwer gry, skopiował cały jej kod, po wprowadzeniu drobnych zmian uruchomił jako...

-

11.11.2012

SEMAFOR 2013 – zaproszenie do zgłaszania wystąpień0

Już niedługo, bo w marcu 2013, odbędzie się kolejna edycja konferencji SEMAFOR, jednej z najważniejszych corocznych pozycji w kalendarzu polskich "bezpieczników". Organizatorzy serdecznie zapraszają do zgłaszania swoich propozycji wystąpień. Czytaj...

-

10.11.2012

Złodzieje piorą brudne pieniądze przez crowdfunding1

Jednym z najtrudniejszych do realizacji etapów przestępstwa internetowego jest zalegalizowanie zysków. Właśnie odkryto kolejną kreatywną metodę, wykorzystywaną przez złodziei do prania brudnych pieniędzy pochodzących z cudzych kart kredytowych. Czytaj dalej...

-

07.11.2012

Skasowane zdjęcia ciągle w sieci, czyli kto nabiera użytkowników5

Kilka miesięcy temu Facebook poinformował, że w końcu faktycznie skasował zdjęcia, które w ciągu lat jego działania usunęli użytkownicy. Postanowiliśmy zatem sprawdzić, które polskie serwisy kasują Wasze zdjęcia, a które...

-

06.11.2012

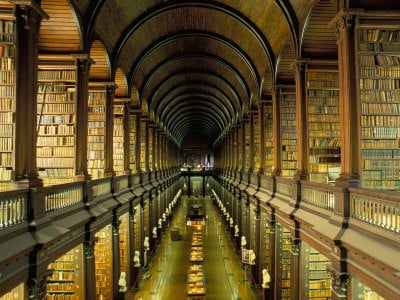

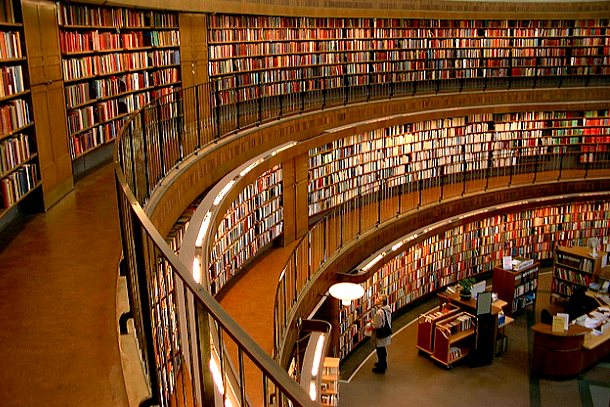

Wielki przegląd polskich serwisów z branży IT Security – fora20

Zapraszamy na trzecią część przeglądu stron poświęconych bezpieczeństwu komputerowemu. Omówiliśmy już polskie serwisy informacyjne, blogi prowadzone przez Polaków oraz serwisy zagraniczne. Czas na fora poświęcone bezpieczeństwu. Czytaj dalej »

-

05.11.2012

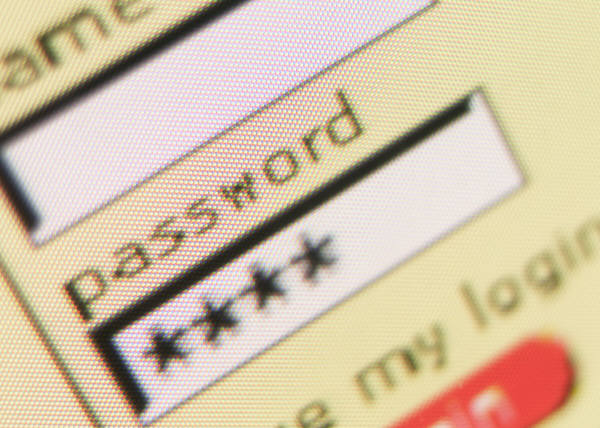

Hasła klientów 810 sklepów IAI Shop przesyłane otwartym tekstem35

Trzy miesiące temu rozpoczęliśmy akcję piętnowania serwisów, przechowujących hasła klientów w sposób nie zapewniający odpowiedniego bezpieczeństwa. Wiele serwisów poprawiło swoje zabezpieczenia, jednak niektóre pozostają nieugięte. Czytaj dalej »

-

02.11.2012

Wpadka Miesiąca – październik 20128

Starsi stażem czytelnicy pewnie pamiętają jeszcze cykl Wpadki Tygodnia. Po 35 wydaniach postanowiliśmy go zamknąć, a zamiast niego wprowadzić głosowanie na Wpadkę Miesiąca. Zapraszamy do oddawania Waszych głosów - w...

-

02.11.2012

Weekendowa Lektura2

Od dzisiaj zaczynamy nowy cykl cotygodniowych wpisów pod tytułem Weekendowa Lektura. Postaramy się co piątek zamieszczać kilka linków do ciekawych artykułów, opracowań, raportów czy prac naukowych, które wygrzebaliśmy w tym...

-

01.11.2012

Błąd w konfiguracji Apache umożliwia podglądanie sesji http4

Czasem nie wystarcza kod napisany zgodnie z zasadami bezpieczeństwa, firewall aplikacyjny oraz testy penetracyjne. Mimo wszystkich zabezpieczeń serwer Apache potrafi udostępniać dane, których nie powinny widzieć osoby postronne. Czytaj dalej...

-

30.10.2012

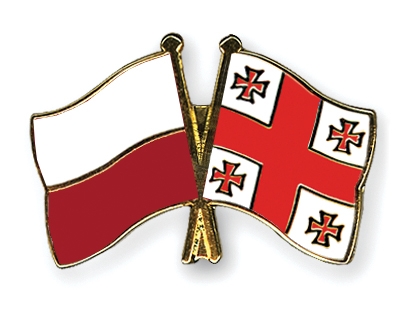

Gruzja kontratakuje, czyli jak rosyjskiego hakera jego trojanem zhakowali1

Kto mieczem wojuje, ten od miecza ginie. Boleśnie przekonał się o tym rosyjski botmaster, zarządzający botnetem wymierzonym w gruzińskich użytkowników, którego Gruzini namierzyli po zainfekowaniu jego komputera jego własnym koniem trojańskim....

-

29.10.2012

Wielki przegląd zagranicznych serwisów z branży IT Security13

Kontynuując przegląd serwisów internetowych, poświęconych bezpieczeństwu komputerowemu, w trzecim odcinku przedstawiamy najciekawsze i najbardziej wartościowe strony i serwisy, prowadzone w językach obcych poza granicami Polski. Czytaj dalej »

-

28.10.2012

Zarządzanie bezpieczeństwem informacji – studia podyplomowe3

Staramy się popierać inicjatywy poprawy bezpieczeństwa i świadomości użytkowników. Jako że podstawą jest ciągle kulejąca w Polsce edukacja, tym chętniej opisujemy studia dostarczające wiedzy z obszaru zarządzania bezpieczeństwem informacji. Czytaj...

-

26.10.2012

Włamał się do odtwarzacza. Pilotem. Przez nazwę sieci WiFi.10

Urządzenia z wbudowanym systemem są pełne niespodzianek. Okazuje się, że analiza oprogramowania może doprowadzić do uzyskania uprawnień roota na odtwarzaczu multimedialnym za pomocą pilota. I to przez manipulację nazwą sieci...

-

22.10.2012

Infekcja przez plik z filmem? Uważajcie na .ASF, .QT i .WMV2

Czy można zarazić się wirusem, oglądając film ściągnięty z sieci? Wygląda to jak scenariusz filmu z Hollywood, ale niedawno odkryte błędy w jednej z popularnych bibliotek pokazują, że jest to...

-

16.10.2012

Posłowie znowu majstrują przy retencji danych0

Od wielu miesięcy trwają w Sejmie prace nad nowelizacją Prawa Telekomunikacyjnego. Jednym z jej elementów jest skrócenie okresu retencji danych telekomunikacyjnych z 24 do 12 miesięcy. Zmiana ta nie jest...