Czy powinniśmy się bać mechanizmów bezpieczeństwa opartych na biometrii? W jaki sposób działa Smart Lock? Co możemy zrobić w przypadku kradzieży lub zgubienia telefonu z Androidem? Zapraszamy do lektury.

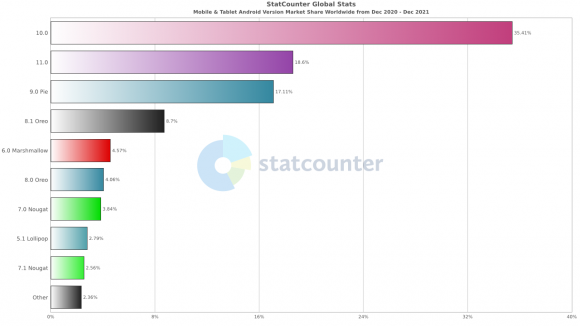

O bezpieczeństwie Androida pisaliśmy już trochę w artykule pt. Czy współczesne smartfony potrzebują antywirusa. Zwróciliśmy wtedy uwagę, że Google od lat boryka się z fragmentacją tworzonej przez siebie platformy, co komplikuje ochronę jej użytkowników przed zagrożeniami. Według statystyk dostępnych na stronie StatCounter w ciągu ostatnich dwunastu miesięcy – od grudnia 2020 do grudnia 2021 – najwięcej osób korzystało z wydanego przed trzema laty Androida 10 (35,41%), na drugim miejscu uplasowało się 9.0 Pie (18,6%), które wyprzedziło „jedenastkę” (17,11%), na resztę wersji – a było ich niemało, co widać na poniższym wykresie – przypadło aż 28,88%.

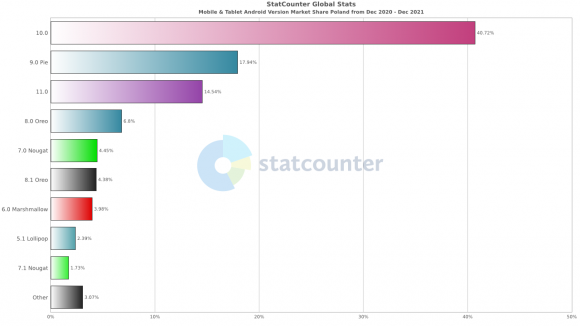

W Polsce sytuacja wyglądała trochę inaczej, choć i tutaj na pierwszej pozycji uplasowała się „dziesiątka” (40,72%), a kolejne miejsca zajęły 9.0 Pie (17,94%) oraz najnowszy w tym zestawieniu Android 11 (14,54%), przy innych wydaniach pozostało 26,8% użytkowników.

Za kilka miesięcy powinniśmy zobaczyć w statystykach także Androida 12, który oficjalnie zadebiutował na początku października 2021 r. i zaczyna powoli trafiać do posiadaczy najnowszych modeli smartfonów. Powoli, ponieważ Google może rozdystrybuować aktualizacje tylko na swoje urządzenia z serii Pixel (dawniej Nexus). Użytkownicy innych telefonów z Androidem muszą poczekać, aż do akcji wkroczą ich producenci, a ci – jak wiadomo – niezbyt się z tym spieszą, no, może poza Samsungiem. Dzieje się tak zarówno w przypadku świeżo wydanych wersji platformy, jak i łatek bezpieczeństwa, które bywają dostarczane z kilkumiesięcznym opóźnieniem. Najbardziej poszkodowane są oczywiście osoby, które nie mogą sobie pozwolić na zakup czegoś z wyższej półki. Google od lat zapowiada rozwiązanie problemu fragmentacji, nic się jednak nie zmienia, bo producentom smartfonów bardziej opłaca się sprzedawać nowe niż aktualizować stare.

Sytuację miał zmienić Project Treble, który zadebiutował wraz z wydaniem 8.0 Oreo i oddzielił jądro Androida, po pierwsze, od elementów niższego poziomu związanych bezpośrednio ze sprzętem, po drugie, od nakładek systemowych wciskanych użytkownikom przez producentów urządzeń. Chodziło o to, by ci ostatni nie musieli czekać, aż dostawcy podzespołów dostarczą sterowniki kompatybilne z nową wersją platformy, tylko od razu przystępowali do integrowania jej z własnymi dodatkami. Nie wyszło. Od konferencji Google I/O 2019 mówi się więc o możliwości pobierania i instalowania kluczowych aktualizacji za pośrednictwem sklepu Google Play. Rozwiązanie to nosi nazwę Project Mainline i pojawiło się już w Androidzie 10, ale dopiero w wydaniu 12 obejmie także środowisko uruchomieniowe systemu (czyli Android Runtime, w skrócie ART). Czy zlikwiduje to opóźnienia w dostarczaniu krytycznych poprawek – zobaczymy, choć raczej nieprędko. Nie można bowiem liczyć na to, że posiadacze starszych telefonów, których nie uda się zaktualizować do „dwunastki”, pobiegną szybko do sklepów po nowsze modele.

Na co zwrócić uwagę, konfigurując smartfona z Androidem, pokazujemy na przykładzie Galaxy M21, który pojawił się na rynku w pierwszym kwartale 2020 r. Jak większość wydanych w tym czasie przez Samsunga urządzeń, był on wyposażony w Androida 10 i nakładkę One UI 2.0. Półtora roku później uzyskaliśmy możliwość zaktualizowania go do Androida 11 z interfejsem w wersji 3.1. Z dostępnych w sieci informacji wynika, że otrzymamy również aktualizację do Androida 12 i One UI 4.0, ale dopiero wiosną/latem 2022 r. Układ ustawień w telefonach innych producentów (a także w przypadku starszych wersji systemu) może się różnić od tego, który prezentujemy poniżej, większość opcji powinna być jednak dostępna.

Zabezpieczenia biometryczne

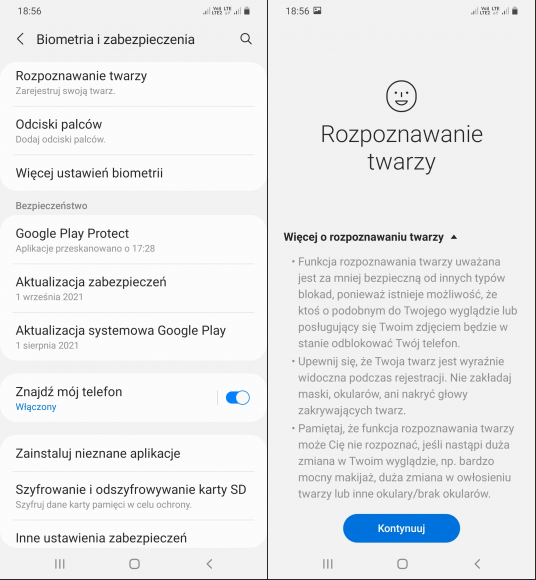

Zacznijmy od sposobów ochrony naszego smartfona przed niepowołanym dostępem. W ustawieniach bez trudu znajdziemy zakładkę „Biometria i zabezpieczenia”, a wybór odpowiedniej opcji umożliwi nam zarejestrowanie twarzy lub dodanie odcisków palców. W obu przypadkach zbudowany zostanie model matematyczny, który będzie później używany jako wzór do porównań. Czy to bezpieczne rozwiązanie? Co jakiś czas media informują przecież o skutecznym oszukaniu czytnika linii papilarnych w jakimś urządzeniu – ostatnio głośno było np. o eksperymencie pracowników firmy Kraken, którzy tworząc sztuczny odcisk palca, posłużyli się klejem do drewna. Wcześniej klonowaniem odcisków palców przy użyciu drukarki 3D interesował się zespół Cisco Talos. Warto też wspomnieć o badaczu, który trzy lata temu zeskanował i wydrukował w 3D swoją głowę, po czym użył jej do odblokowania czterech różnych smartfonów z Androidem. „Funkcja rozpoznawania twarzy uważana jest za mniej bezpieczną od innych typów blokad, ponieważ istnieje możliwość, że ktoś o podobnym do Twojego wyglądzie lub posługujący się Twoim zdjęciem będzie w stanie odblokować Twój telefon” – czytamy w ustawieniach i nie brzmi to zachęcająco. Czy jest się czego bać?

W życiu codziennym – jeśli nie należymy do osób naprawdę wysoko postawionych – nie zetkniemy się raczej z przestępcami dysponującymi zaawansowaną wiedzą techniczną w zakresie łamania podobnych zabezpieczeń oraz odpowiednio dużym budżetem, który umożliwi jej zastosowanie w praktyce. Co można zrobić w warunkach domowych, sprawdzili twórcy jednego z polskich popularnonaukowych kanałów na YouTubie. Najpierw „ukradli” odciski palców ze zdjęć, wydrukowali tuszem przewodzącym prąd i spróbowali odblokować z ich pomocą kilka smartfonów różnych producentów – udało się tylko z najstarszym modelem, a i to wymagało kombinacji. W drugim eksperymencie posłużyli się sztucznymi odciskami palców zrobionymi z kleju – pełny sukces (na co dzień rzadko jednak zostawiamy odciski nadające się do wykorzystania w takim ataku). Kolejnym krokiem było użycie drukarki 3D – w tym przypadku ominięto zabezpieczenia trzech z siedmiu wziętych na celownik urządzeń, z dalszych testów zrezygnowano z uwagi na ich dużą pracochłonność. Celem trzeciego badania było oszukanie systemów rozpoznawania twarzy – eksperymentatorzy starali się to zrobić za pomocą zdjęć (odblokowali jeden z pięciu testowanych smartfonów) oraz obrazu wideo (sukces w dwóch przypadkach). Na końcu wykorzystano samodzielnie wykonany odlew twarzy – mimo wielu prób nie udało się z żadnym modelem telefonu. Z przeprowadzonych testów wynika, że domorośli łamacze zabezpieczeń biometrycznych nie mają zbyt dużych szans w starciu z produkowanymi obecnie smartfonami, dlatego nie powinniśmy się bać używania mechanizmów ochronnych opartych na naszych cechach fizycznych.

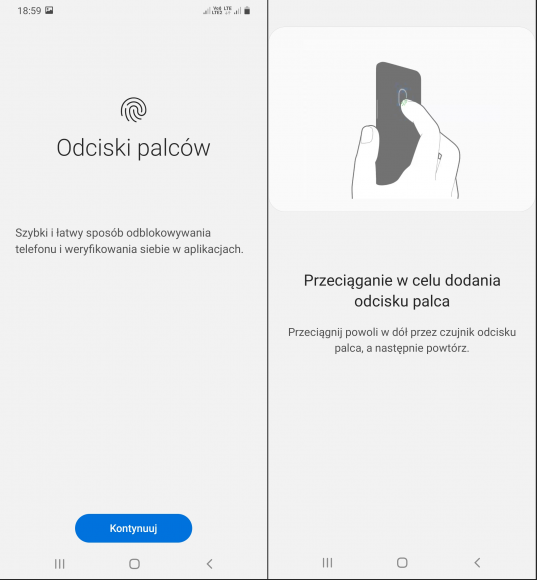

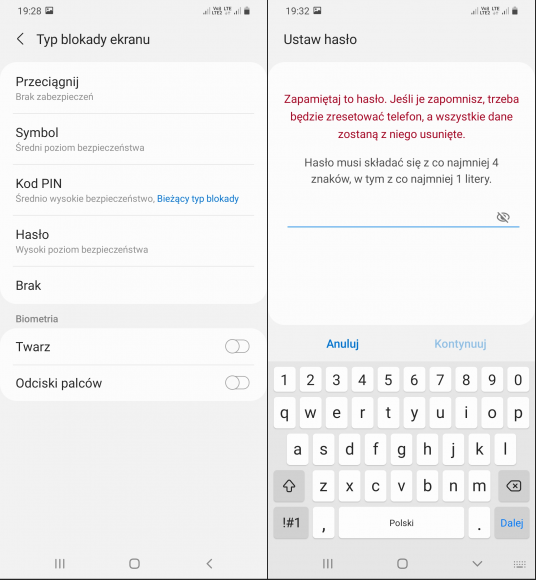

W niektórych modelach – oprócz rozpoznawania geometrii twarzy i linii papilarnych palców – będziemy mieć do dyspozycji także system działający w oparciu o wzorce tęczówki oka oraz tzw. inteligentne skanowanie, które uwzględnia zarówno twarz, jak i tęczówkę. Przed zarejestrowaniem którejkolwiek z biometrycznych metod odblokowania telefonu musimy na wszelki wypadek wybrać jedną z konwencjonalnych – symbol, kod PIN lub hasło (najlepiej posłużyć się długim, trudnym do odgadnięcia, niesłownikowym hasłem). Aby to zrobić, szukamy pozycji „Typ blokady ekranu” w zakładce „Ekran blokady” lub „Biometria i zabezpieczenia”. Opcje „Brak” i „Przeciągnij” (czyli przesunięcie palcem po ekranie) nie zapewniają żadnej ochrony przed niepowołanym dostępem – ich wybranie nie pozwoli na późniejsze korzystanie z biometrii. Aby zarejestrować twarz, tęczówkę oka lub odciski palców, wybieramy odpowiednią pozycję, klikamy w przycisk „Kontynuuj” i postępujemy zgodnie z instrukcją na ekranie, np. przesuwamy palec wzdłuż czujnika celem zeskanowania odcisku.

W zakładce „Biometria i zabezpieczenia” » „Więcej ustawień biometrii” znajduje się u nas tylko jedna opcja „Efekt przej. odblok. na ekranie”. Chodzi o to, że wiele telefonów Samsunga pokazuje animację falowania ekranu podczas jego odblokowywania z wykorzystaniem czytnika linii papilarnych. Tutaj można ją wyłączyć, nie przekłada się to jednak na skrócenie czasu trwania tej procedury.

Jak zapanować nad powiadomieniami

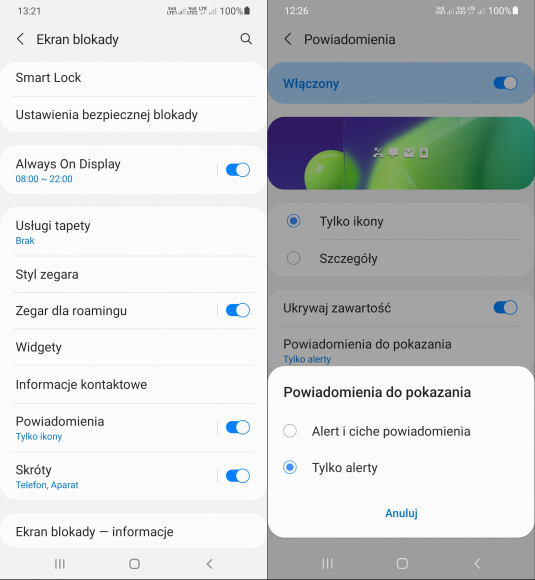

Jeśli nie skonfigurujemy odpowiednio smartfona, to powiadomienia z różnych aplikacji (w tym np. fragmenty wiadomości wysyłanych nam za pomocą komunikatorów) będą prawdopodobnie wyświetlane na zablokowanym ekranie, co umożliwi ich podejrzenie osobom trzecim, gdy zostawimy nasz sprzęt bez nadzoru. Aby nad tym zapanować, powinniśmy odwiedzić sekcję „Powiadomienia” w zakładce „Ekran blokady”. Istnieje możliwość całkowitego wyłączenia powiadomień. Jeśli się na to nie zdecydujemy, to warto wybrać opcję „Tylko ikony” zamiast „Szczegóły” i aktywować ukrywanie zawartości, a także ustalić, że będą nam pokazywane wyłącznie alerty.

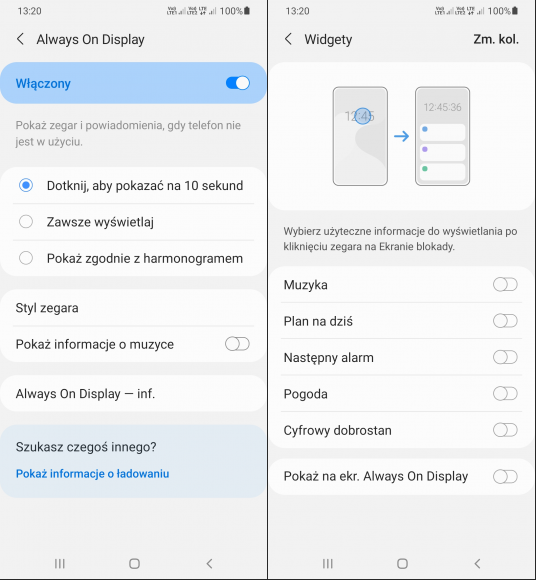

Z tego poziomu możemy również zdezaktywować funkcję Always On Display, odpowiedzialną za wyświetlanie zegara i powiadomień z widgetów, gdy telefon nie jest w użyciu. Jeśli natomiast chcemy ją skonfigurować, to powinniśmy wrócić do poprzedniego ekranu i kliknąć w pozycję o takiej właśnie nazwie. Wśród dostępnych opcji zobaczymy „Dotknij, aby pokazać na 10 sekund”, „Zawsze wyświetlaj” oraz „Pokaż zgodnie z harmonogramem” (harmonogram możemy dostosować do własnych potrzeb). Jeśli zegar chcielibyśmy zostawić, a powiadomienia zlikwidować, musimy w zakładce „Ekran blokady” poszukać sekcji „Widgety” i wyłączyć komponenty, których nie potrzebujemy.

Aby ograniczyć wyświetlanie powiadomień z zainstalowanych przez nas aplikacji, powinniśmy w głównym menu ustawień Androida wybrać zakładkę „Powiadomienia”. W sekcji „Ostatnio wysłane” zobaczymy, jakie oprogramowanie próbowało przyciągnąć naszą uwagę i będziemy mogli takie działanie zablokować. Kliknięcie w nazwę aplikacji pozwoli nam wybrać konkretne kategorie powiadomień, których nie chcemy widzieć.

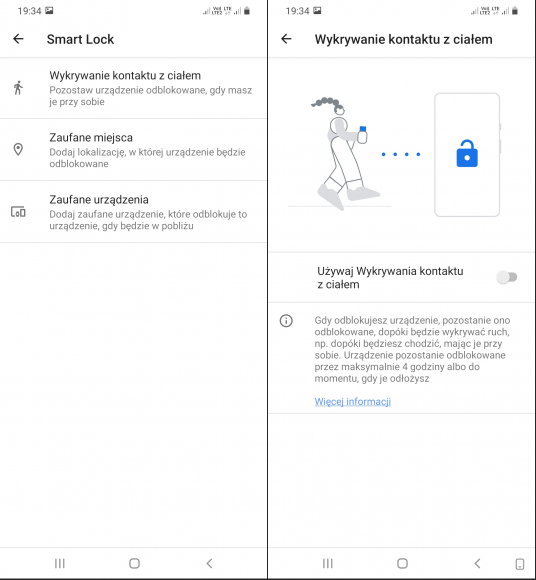

Smart Lock

Kolejną funkcją, która wymaga naszej uwagi, jest Smart Lock, czyli mechanizm inteligentnego blokowania zależny od obecności właściciela lub konkretnego otoczenia. Możemy go skonfigurować po dodatkowym uwierzytelnieniu się i mamy do wyboru kilka opcji. Dzięki wykrywaniu kontaktu z ciałem smartfon pozostanie odblokowany, dopóki będziemy go mieć przy sobie. Jeśli go gdzieś odłożymy, blokada włączy się automatycznie w ciągu minuty. W urządzeniach Samsunga funkcja ta jest powiązana z wykrywaniem ruchu i może nauczyć się naszego sposobu chodzenia. Jeśli więc wykryje, że osoba trzymająca telefon porusza się inaczej niż my, to – teoretycznie – powinna go zablokować. W praktyce może być różnie. Potrafimy sobie wyobrazić kieszonkowca, który utrzyma tempo podobne do naszego i posłuży się skradzionym urządzeniem do własnych celów. Na stronie pomocy Google możemy ponadto przeczytać, że blokada zadziała w ciągu 5–10 minut, jeśli wsiądziemy do samochodu, autobusu czy pociągu. Może się jednak nie włączyć, jeśli polecimy samolotem lub popłyniemy łodzią.

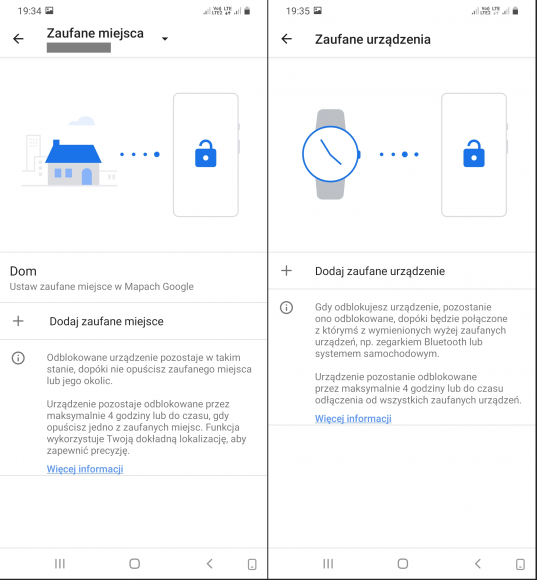

Lepszym wyborem wydaje się korzystanie z zaufanych miejsc. Opcja ta bazuje na usługach lokalizacyjnych Google i umożliwia wskazanie obszarów, w których używany przez nas telefon pozostanie odblokowany. Takim obszarem może być np. nasz dom, jeśli oczywiście ufamy wszystkim mieszkającym w nim osobom. Granice bezpiecznej strefy ustalane są na podstawie współrzędnych GPS i sygnału sieci Wi-Fi (jeśli w ustawieniach zwiększymy dokładność wykrywania lokalizacji, co warto w tym przypadku zrobić). Blokada nie będzie się włączać w promieniu do 80 metrów, trzeba jednak pamiętać, że tego typu pomiary mogą być obarczone pewnym błędem. Nie zalecamy też używania tej funkcji w pracy z uwagi na ryzyko pojawienia się tam obcych osób, których zamiarów nie znamy.

Inną opcją jest połączenie naszego smartfona z zaufanym urządzeniem korzystającym z Bluetooth, takim jak zegarek, opaska fitness, bezprzewodowe słuchawki czy zestaw głośnomówiący w samochodzie. Za każdym razem, gdy znajdziemy się w jego pobliżu i parowanie zakończy się sukcesem, blokada zniknie i telefon będzie pozostawać gotowy do użycia. Zasięg łączności Bluetooth może być różny – od kilku do około 100 metrów (w linii prostej bez przeszkód utrudniających odebranie sygnału). Jeśli w takiej sytuacji ktoś weźmie naszego smartfona, to będzie mógł z niego korzystać, dopóki się nie oddali – blokada się włączy zaraz po utracie sygnału parowania.

W starszych wersjach Androida możemy się jeszcze zetknąć z funkcjami „Zaufana twarz” oraz „Zaufany głos”. Ta pierwsza do zarejestrowania twarzy używa wyłącznie przedniego aparatu, posługuje się więc niedokładnym, dwuwymiarowym wzorcem, co sprawia, że bywa zawodna. Sugerujemy jej nie używać. Druga z wymienionych funkcji odblokowuje urządzenie po rozpoznaniu głosu właściciela. Jest obecnie bardziej znana jako „OK Google” i pozwala w znacznie szerszym zakresie obsługiwać urządzenie bez użycia rąk. Możemy ją skonfigurować, idąc z głównego menu ustawień Androida następującą ścieżką: „Google” » „Ustawienia aplikacji Google” » „Wyszukiwarka, Asystent i Voice” » „Asystent Google” » „Ekran blokady”.

Ratunek w przypadku kradzieży

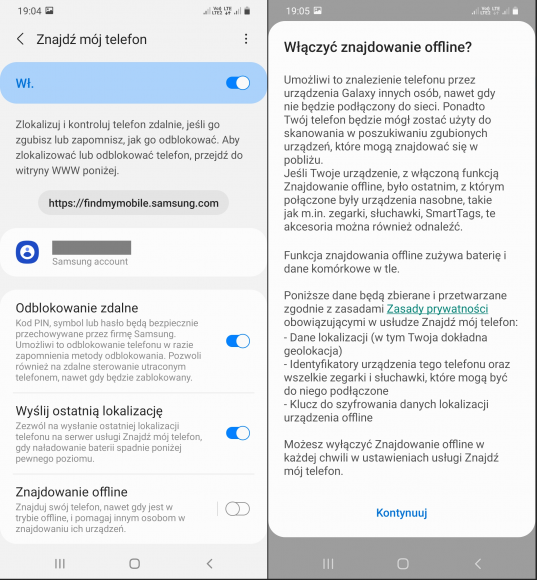

Jeśli obawiamy się, że nasz smartfon dostanie się w niepowołane ręce, zostanie zgubiony lub skradziony, powinniśmy zawczasu włączyć funkcję „Znajdź mój telefon”, którą znajdziemy w zakładce „Biometria i zabezpieczenia”. Aby z niej skorzystać, w pierwszej kolejności musimy skonfigurować „Samsung account”, czyli konto, którym będziemy się posługiwać na stronie producenta (Samsung z jakiegoś powodu woli nazwę angielską). Później możemy określić, czy zezwalamy na zdalne odblokowanie, wysłanie ostatniej lokalizacji i znajdowanie offline. Pierwsza z wymienionych opcji umożliwi sterowanie utraconym telefonem z poziomu strony findmymobile.samsung.com. Będziemy mogli m.in. na niego zadzwonić, prześledzić jego przybliżoną trasę, pobrać informacje o ostatnich połączeniach, wykonać kopię zapasową w usłudze Samsung Cloud, zdalnie usunąć dane czy nawet wydłużyć żywotność baterii. Włączenie opcji „Znajdowanie offline” umożliwi odszukanie naszego smartfona za pośrednictwem innych urządzeń, które mogą znajdować się w pobliżu. Sami również będziemy w ten sposób pomagać innym osobom. Warto jednak pamiętać, że funkcja ta nie tylko zużywa baterię, ale też gromadzi dokładne dane na temat naszej lokalizacji – musimy więc podjąć decyzję, czy bardziej zależy nam na bezpieczeństwie czy na prywatności.

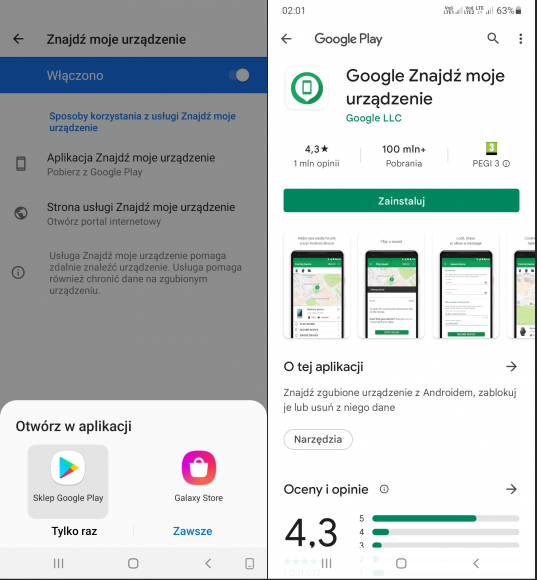

Inni producenci mogą mieć własne rozwiązania usprawniające szukanie smartfonów w przypadku ich utraty. Zawsze też możemy z głównego menu ustawień Androida przejść do zakładki „Google” i wybrać usługę „Znajdź moje urządzenie”. Po jej włączeniu będziemy mogli pobrać i zainstalować odpowiednią aplikację ze sklepu Google Play. Charakteryzuje się ona mniejszymi możliwościami niż opisane wyżej narzędzie Samsunga (np. nie pozwala na zrobienie kopii zapasowej), mimo to może być pomocna.

Warto też wspomnieć o możliwości nadania jej uprawnień administratora. Musimy w tym celu udać się do zakładki „Biometria i zabezpieczenia”, wybrać „Inne ustawienia zabezpieczeń” i kliknąć w pozycję „Aplikacje administr. urządzenia”, gdzie znajdziemy domyślnie nieaktywną funkcję „Znajdź moje urządzenie”. Jej włączenie umożliwi zarządzanie blokadą ekranu na utraconym telefonie oraz zdalne usunięcie danych poprzez przywrócenie ustawień fabrycznych. Dodatkowo w sekcji „Inne ustawienia zabezpieczeń” możemy utrudnić złodziejom korzystanie z naszego numeru telefonu, wprowadzając wymóg podawania kodu PIN karty SIM po każdym uruchomieniu urządzenia – służy do tego opcja „Skonfig. blok. karty SIM”.

O czym jeszcze należy pamiętać, konfigurując Androida? W kolejnych artykułach, których możecie się spodziewać w najbliższych tygodniach, przyjrzymy się opcjom, które warto włączyć bądź wyłączyć, by zapewnić sobie więcej bezpieczeństwa i prywatności.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

Jak wyglądają zabezpieczenie biometryczne telefonu od strony prawnej ? Zdaje się że o ile możemy 'zapomnieć’ pin lub hasło na żądanie instytucji, to z odciskami palców jest nieco trudniej…

Your Fingerprint Can Be Hacked For $5. Here’s How.

https://blog.kraken.com/post/11905/your-fingerprint-can-be-hacked-for-5-heres-how/

5 Ways Hackers Bypass Fingerprint Scanners (How to Protect Yourself)

https://www.makeuseof.com/tag/ways-hackers-bypass-fingerprint-scanner/

Do pierwszego z podanych artykułów linkujemy także w powyższym tekście.

Robiłeś to z tych artykułów kilka, kilkanaście razy, choćby dla zabawy? Miałeś skuteczność na poziomie 100% czy 90%? Czy może łykasz wszytko jak pelikan?

Od Androida 10 wzwyż Find My Device pozwala zdalnie zablokować/wyczyścić urządzenie także bez uprawnień administratora:

https://www.androidpolice.com/2019/12/13/fyi-find-my-device-doesnt-need-to-be-on-in-device-admin-apps-to-remotely-wipe-or-lock-your-phone-on-android-10/

Co do skuteczności i bezpieczeństwa biometrii, a przynajmniej odcisków palców:

https://podroze.radiozet.pl/News/Podczas-lotu-odkryla-ze-zdradza-ja-maz-i-rozpetala-awanture-Konieczne-bylo-awaryjne-ladowanie

Drugi przypadek (nie znalazłem teraz odnośnika do artykułu) to kilkulatka, która posłużyła się palcem swojej śpiącej siostry, żeby odblokować jej telefon.

Dodatkowo, w razie zatrzymania służby mogą zrobić to samo i nie ma się przed tym jak bronić. Hasła – jak na razie – nie trzeba podawać (nie dotyczy Wlk. Brytanii i być może USA).

Ta i potem uzytkownik Pegasusa „Orzel Bialy” lub inny Wolodia bedzie mial jeszcze nasze odciski palcow… Zadnych takich.

Właśnie.

To, że najnowsze urządzenia już mniej są skłonne uznać podrobione odciski palców, wcale nie znaczy że biometrii należy używać.

Podstawową jej wadą jest to, że nie da się naszych danych biometrycznych zmienić i w razie wycieku jesteśmy ugotowani. Podobnie też w razie ich kradzieży przez wrogie państwo (swoje lub obce).

A odciski palców oraz materiał biologiczny to już w ogóle dramat, bo zostawiamy je na każdym przedmiocie któ©ego dotknęliśmy.

Dlatego dane daktyloskopijne i profile DNA w ogóle nie powinny być gromadzone w ŻADNYCH bazach ani pobierane do ŻADNYCH dokumentów. Niestety, praktyka jest inna :(

Przy szukaniu sprawców przestępstw powinna być stosowana, zapomniana już prawie przez policję i prokuraturę, zasada propocjonalności: pobierać dane biometryczne należałoby tylko od wąskiego grona podejrzanych, a po porównaniu ze śladami na miejscu zbrodni natychmiast powinny być one niszczone.

Tylko że odciski palców zostają zakodowane i pozostają w urządzeniu.

@John Sharkrat

Uważam, że nie rozwiązuje to problemu pozbawiania ludzi prywatności przez przetwarzanie danych biometrycznych.

Odwzorowanie punktów charakterystycznych linii papilarnych, zapisane w pliku (np. w telefonie albo w bazie danych „innowacyjnej” – tfu! – siłowni lub innej podobnej instytucji) jest przecież powiązane z danymi osobowymi człowieka (przypisanymi np. do karty SIM telefonu albo do konta użytkownika siłowni). Mając dostęp do ciała danego człowieka albo do odcisku jego linii papilarnych (które pozostawia dosłownie wszędzie), można je porównać z wyżej wspomnianym plikiem i ustalić tożsamość.

Proszę popraw mnie, jeśli się mylę w tym rozumowaniu.

A co z blokadą urządzenia na podstawie nr imei ? Czy mamy możliwość sprawić aby telefon stał się bezużyteczny przy próbie stworzenia nowego konta ? Metody w artykule zakładają że mamy SIM w urządzeniu i włączony internet/GPS, jeśli dobrze rozumiem po wyjęciu karty, urządzenie „przepada”

Czy naprawdę już nie macie o czym pisać tylko takie oczywiste nawet dla „blondynek” rzeczy? strasznie schodzicie na psy.

Niemogę założyć blokady na palca