Czy użytkownicy przestarzałego Windowsa 7 mają jakiekolwiek szanse w starciu ze współczesnymi zagrożeniami? Co w kwestii bezpieczeństwa oferuje świeżo wydany Windows 11? Robić przesiadkę czy poprzestać na Windowsie 10? O tym wszystkim w dzisiejszym artykule.

Pod poprzednim tekstem z cyklu Podstawy Bezpieczeństwa pojawiła się sugestia uwzględnienia w naszych poradnikach systemu Windows 7, który – mimo braku wsparcia ze strony Microsoftu – nadal nie odszedł do lamusa. Według firmy StatCounter w listopadzie br. posługiwało się tą wersją 12,76% z ogólnej liczby użytkowników Windowsa (w Polsce – 13,61%). Przypomnijmy, że ostatnią aktualizację zabezpieczeń dla „siódemki” producent wypuścił 14 stycznia 2020 r., a więc bez mała dwa lata temu. Dokładniej mówiąc, wsparcie stracili wtedy użytkownicy indywidualni, firmy za odpowiednią – wzrastającą z każdym rokiem – opłatą mogły je sobie wydłużyć. Do kiedy? Microsoft niedawno przypomniał, że program Extended Security Update (ESU) dla wersji Windows 7 SP1 i Windows 7 Professional for Embedded Systems zakończy się 10 stycznia 2023 r. Zalecanym rozwiązaniem jest przesiadka na Windows 10, teoretycznie możliwa jest też aktualizacja do Windowsa 11, choć śmiemy wątpić, czy komputery z „siódemką” na pokładzie spełniają wymagania sprzętowe najnowszego systemu Microsoftu. Inna sprawa, że według strony producenta „dziesiątka” będzie wspierana prawdopodobnie tylko do 14 października 2025 r. – warto więc już teraz rozważyć zakup lepszego sprzętu.

Jak ograniczyć ryzyko, jeśli aktualizacja Windowsa 7 do nowszej wersji leży poza naszym zasięgiem i nie możemy korzystać ze wsparcia rozszerzonego?

- Przede wszystkim warto upewnić się, że mamy zainstalowane wszystkie dostępne aktualizacje zabezpieczeń. Nie tylko systemowe – regularnie powinniśmy uaktualniać każde oprogramowanie, z którego korzystamy. Nie zaszkodzi też zajrzeć na stronę projektu 0patch i sprawdzić, czy nie ma na niej nieoficjalnych łatek na luki znalezione w „siódemce” po wycofaniu się firmy z jej wspierania.

- Konieczna jest rezygnacja z używania przeglądarek Microsoftu. Firma niejednokrotnie sama namawiała do porzucenia przestarzałego Internet Explorera na rzecz bezpieczniejszych rozwiązań. Należy do nich także Edge oparty na Chromium – szkopuł w tym, że użytkownicy Windowsa 7 w połowie lipca br. przestali otrzymywać poprawki dla tej przeglądarki. Lepiej więc sięgnąć po Google Chrome, który będzie w „siódemce” wspierany do 15 stycznia 2023 r. Podobnie ma być z Firefoksem, Mozilla nie podaje jednak dokładnej daty zakończenia wsparcia. Jak bezpiecznie skonfigurować obie przeglądarki, pokazywaliśmy w jednym z wcześniejszych artykułów.

- System, który nie może być aktualizowany na bieżąco, nie obejdzie się bez antywirusa. W Windowsie 10 możemy poprzestać na Microsoft Defenderze, jeśli odpowiednio go skonfigurujemy. W Windowsie 7 podobne funkcje pełni Microsoft Security Essentials (MSE), który – delikatnie mówiąc – nie może konkurować z oprogramowaniem znanych producentów rozwiązań zabezpieczających. Po zapoznaniu się z testami niezależnych laboratoriów przygotowaliśmy artykuł, który podpowiada, jakie programy warto wziąć pod uwagę.

- Wiele porad dotyczących konfiguracji systemu Windows pod kątem bezpieczeństwa, które opublikowaliśmy w tym cyklu, można wdrożyć także w „siódemce”. Zwróćcie uwagę na zrzuty ekranu. Na części z nich widać „Ustawienia”, czyli „Panel sterowania” w nowym wydaniu, którego w Windowsie 7 nie uświadczymy. Na większości pokazane są jednak narzędzia uruchomione w klasycznych oknach, zapożyczonych ze starszych wersji systemu – i te powinny nas zainteresować. Jeśli pojawią się trudności ze znalezieniem jakiejś funkcji, można spróbować ją namierzyć za pomocą „trybu boga”.

Sugerujemy jednak przy najbliższej możliwej okazji zaktualizować „siódemkę” do nowszej, wspieranej przez Microsoft edycji systemu. Czy warto od razu sięgnąć po Windowsa 11? Dowiedzieliśmy się o jego istnieniu stosunkowo niedawno – w połowie czerwca do sieci trafiło kilka zrzutów ekranu, które sugerowały, że następca „dziesiątki” nieszczególnie się od niej różni. Rzeczywistość okazała się bardziej skomplikowana. Pod koniec tegoż miesiąca system został zaprezentowany oficjalnie i okazało się, że ma dość wyśrubowane wymagania co do sprzętu, na którym może zostać zainstalowany. Co istotne, Microsoft od początku tłumaczył to względami bezpieczeństwa.

Co oferuje Windows 11 pod kątem bezpieczeństwa

Szczególnie dużo kontrowersji wzbudził wymóg posiadania modułu TPM (ang. Trusted Platform Module) w wersji 2.0. Czytelnicy artykułów z serii Podstawy Bezpieczeństwa zetknęli się z tą nazwą już co najmniej dwukrotnie – przy okazji omawiania ustawień Microsoft Defendera i w poradniku, jak szyfrować dyski BitLockerem – nie jest to więc żadna nowość. Pierwsza specyfikacja tego modułu powstała w 2009 r., a ta, bez której nie chce ruszyć instalator „jedenastki”, w 2015 r. Mowa o układzie scalonym, który umożliwia korzystanie z zaawansowanych funkcji kryptograficznych takim usługom jak BitLocker czy Windows Hello. W skrócie chodzi o sposób tworzenia i przechowywania kluczy szyfrowania. W przeszłości TPM montowano głównie w urządzeniach klasy enterprise, a użytkownicy indywidualni mogli go dokupić samodzielnie i wpiąć do odpowiedniego portu na płycie głównej. Sprzęt produkowany obecnie ma już często taki moduł na swoim wyposażeniu. W każdym z wymienionych przypadków podczas pierwszego zainicjowania TPM dochodzi do jego powiązania z danym komputerem. Jeśli więc zaszyfrowany dysk twardy przełożymy do innego urządzenia, to zamontowany w nim TPM nie pomoże nam w jego odszyfrowaniu. Nie da się też skorzystać z TPM po podpięciu go do innej płyty głównej – moduł zasygnalizuje zmianę konfiguracji sprzętowej. Innymi słowy, jest to rozwiązanie pożyteczne, od dawna zresztą sugerowane przez Microsoft Defendera. Zajrzyjmy do „Ustawień”, idąc ścieżką „Aktualizacja i zabezpieczenia” » „Zabezpieczenia Windows” » „Zabezpieczenia urządzenia”. Jeśli nie mamy „Procesora zabezpieczeń”, czyli właśnie TPM, na pewno zobaczymy informację „Standardowe zabezpieczenia sprzętowe są nieobsługiwane”. Dotychczas posiadanie tego modułu było opcjonalne, w Windowsie 11 staje się obligatoryjnie.

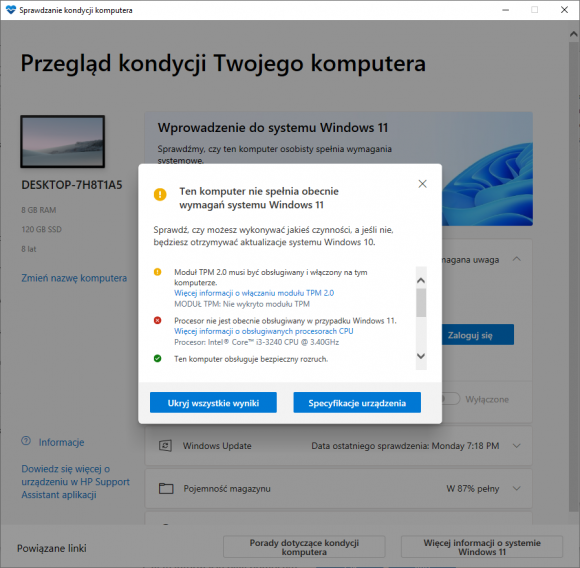

Mimo wcześniejszych pogłosek, że darmowa aktualizacja starszych wydań systemu do „jedenastki” będzie możliwa dopiero w przyszłym roku, od 5 października Microsoft zaczął transzami udostępniać ją użytkownikom, których sprzęt spełnia określone wymagania. Aby przekonać się, czy należymy do tego grona, wystarczy otworzyć „Ustawienia” i zajrzeć do zakładki „Windows Update” w sekcji „Aktualizacja i zabezpieczenia” . Niektórzy od razu zobaczą niebieski baner zachęcający do instalacji Windowsa 11, pozostali będą mogli pobrać narzędzie „Sprawdzanie kondycji komputera” (w wersji angielskiej – PC Health Check) do samodzielnej weryfikacji, czy ich sprzęt udźwignie nową wersję. Problematyczny może okazać się procesor niższej generacji niż ósma, właśnie z uwagi na TPM 2.0 – co jednak nie oznacza, że na starszym komputerze „jedenastka” nie mogłaby działać (przeczą temu eksperymenty z zastosowaniem Hyper-V).

Jeśli używamy względnie nowego sprzętu, a wymaganie dotyczące TPM nie jest spełnione, warto sprawdzić, czy nie trzeba tego modułu włączyć w ustawieniach płyty głównej. Niestety zarówno sposób wejścia do UEFI, jak i jego układ mogą się różnić w zależności od producenta. Microsoft sugeruje poszukać następujących opcji: Security Device, Security Device Support, TPM State, AMD fTPM switch, AMD PSP fTPM, Intel PTT albo Intel Platform Trust Technology. Jeśli okaże się, że TPM faktycznie nie mamy, ale płyta główna zamontowana w naszym komputerze posiada odpowiednie gniazdo, możemy pokusić się o jego dokupienie, choć faktem jest, że ceny takich modułów poszły ostatnio w górę i to nie tylko w Polsce. A jeśli mamy starszą wersję TPM, czyli 1.2? Raczej nie powinniśmy oczekiwać, że instalator „jedenastki” uruchomi się nam z poziomu Windows Update. Możemy jednak – na własne ryzyko – pobrać asystenta instalacji, utworzyć nośnik instalacyjny (USB, DVD) z nowym systemem albo skorzystać z dostępnego na stronie Microsoftu pliku ISO. Firma nie popiera takich działań, zwłaszcza w przypadku maszyn niespełniających jego wymagań – ale próbować oczywiście możemy. Musimy się tylko liczyć z możliwością zablokowania późniejszych aktualizacji systemu przez Windows Update (możemy nie otrzymać nawet poprawek zabezpieczeń). Jakby tego było mało, Windows 11 zainstalowany na nieodpowiednim sprzęcie ma być bardziej awaryjny – producent ostrzega m.in. przed zwiększonym prawdopodobieństwem występowania niebieskiego ekranu śmierci (ang. Blue Screen of Death, BSOD) i zawieszaniem się aplikacji.

Innym powodem wprowadzenia wymogu korzystania z procesorów nowszej generacji jest wspieranie przez nich takich funkcji, jak bezpieczny rozruch (ang. Secure Boot), integralność kodu chroniona przez hiperwizor (ang. Hypervisor-Protected Code Integrity, HVCI) oraz zabezpieczenia oparte na wirtualizacji (ang. Virtualization-Based Security, VBS). Pierwszy z wymienionych mechanizmów ma zapobiegać ładowaniu złośliwego oprogramowania podczas uruchamiania komputera. Aby sprawdzić, czy jest on aktywny, wciskamy na klawiaturze literę R i klawisz z logo Windowsa, w nowo otwartym oknie wpisujemy msinfo32 i klikamy w przycisk „OK”. Wśród dostępnych opcji znajdujemy „Tryb systemu BIOS” (oczekujemy, że będzie to UEFI) oraz „Stan bezpiecznego rozruchu” (powinniśmy zobaczyć „Włączone”). Jeśli ustawienia okażą się inne, a narzędzie „Sprawdzanie kondycji komputera” uzna, że używany przez nas sprzęt obsługuje bezpieczny rozruch – będziemy musieli wejść do UEFI i własnoręcznie włączyć ten mechanizm. Niektórzy producenci urządzeń zamieścili na swoich stronach instrukcje usprawniające ten proces (zob. Dell, HP, Lenovo).

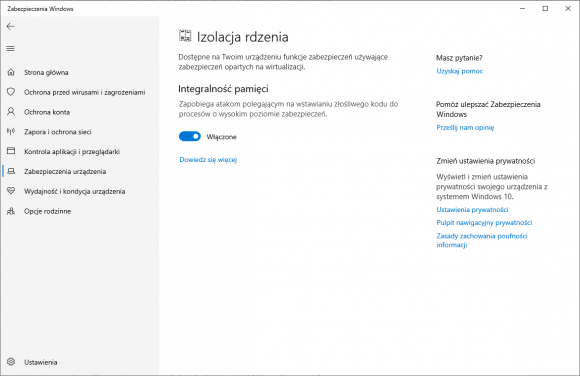

Z funkcjami VBS i HVCI mogliście się już zetknąć, nie wiedząc, że to właśnie one. Zajrzyjmy jeszcze raz do zakładki „Zabezpieczenia urządzenia” w ustawieniach Microsoft Defendera. Z dużym prawdopodobieństwem zobaczymy tam opcję „Izolacja rdzenia”, a po wejściu w „Szczegóły usługi…” suwak umożliwiający włączenie „Integralności pamięci” – będziemy mogli to zrobić, jeśli używamy zgodnych sterowników (a te w przypadku Intela pojawiły się dopiero po wydaniu szóstej generacji procesorów). Najprościej mówiąc, chodzi o wykorzystanie wirtualizacji sprzętowej w celu odizolowania części pamięci i zabezpieczenia jej przed modyfikacjami w wyniku ataku. Obie funkcje, podobnie jak TPM 2.0, w Windowsie 11 mają być domyślnie aktywne. W przypadku użytkowników biznesowych nie budzi to większych kontrowersji. Inne zdanie na ten temat mogą mieć użytkownicy domowi, zwłaszcza tacy, którzy lubią sobie pograć.

Z testów przeprowadzonych przez serwis PC Gamer wynikło, że VBS negatywnie wpływa na działanie gier. Przykładowo, w grze Shadow of the Tomb Raider spadek liczby klatek na sekundę (ang. frames per second, FPS) po włączeniu tej funkcji sięgnął 28%. Podobnie wypadły Horizon: Zero Dawn i Metro Exodus, tylko w przypadku Far Cry: New Dawn odnotowano FPS niższy o 5%, co wydaje się wartością akceptowalną, jeśli się weźmie pod uwagę, że badanie zrealizowano na testowej wersji „jedenastki” z kanału Insider. Redaktorzy serwisów Tom’s Hardware i PC World wykonali podobne testy, korzystając z premierowej edycji systemu i w nieco innych konfiguracjach sprzętowych. Uzyskane przez nich wyniki oscylowały w granicach 3–6%, nie potwierdziły więc drastycznego spadku wydajności gier przy włączonych zabezpieczeniach VBS i HVCI. Niestety – jak to zwykle bywa – do mainstreamowych mediów przedostały się głównie informacje o tych pierwszych badaniach, a w sieci zaroiło się od poradników, jak zdezaktywować obie funkcje. Podpowiadamy, że można to zrobić w ustawieniach Microsoft Defendera (zob. zrzut ekranu), a jeśli się nie uda, to za pomocą „Edytora rejestru”, który uruchomimy, wpisując polecenie regedit w oknie otwartym po wciśnięciu litery R i klawisza z logo Windowsa. Rozwijamy następnie ścieżkę:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard

Znajdujemy wartość EnableVirtualizationBasedSecurity i ustawiamy ją na 0. Gdyby się okazało, że taka wartość nie istnieje, to powinniśmy sami ją utworzyć. Aby wprowadzić zmiany, restartujemy komputer. Czy warto obniżać swoje bezpieczeństwo z powodu kilkuprocentowego spadku wydajności, niech każdy sam zdecyduje. Według bloga Geex (prowadzonego przez polską sieć sklepów x-kom), który pokusił się o własne testy, „wyniki w dużej mierze zależą nie tylko od sprzętu, ale także od tytułu. Przykład Wiedźmina 3 pokazuje, że spadek może być na poziomie błędu pomiarowego, z kolei w innych grach może on sięgać nawet prawie 10 klatek”. Może po prostu warto poczekać, aż Microsoft przygotuje stosowną aktualizację? Zwłaszcza że w Windowsie 11 doczekaliśmy się w końcu informowania przez system, jak długo potrwa instalacja wybranych poprawek. Niby drobiazg, ale pozwala lepiej rozplanować korzystanie z komputera – dziwne, że „dziesiątka” tego nie ma. Pojawiła się też zapowiedź, że rozprowadzane aktualizacje będą o 40% mniejsze od dotychczasowych, co usprawni cały proces.

Z innych zmian mających wpływ na użytkowników indywidualnych warto wymienić definitywne zastąpienie Internet Explorera przez Microsoft Edge (tak brzmi przekaz medialny, praktyka jest nieco inna), do lamusa ma odejść także Cortana, która z uwagi na ilość zbieranych danych nie była nigdy ulubioną aplikacją osób dbających o prywatność. Nic natomiast nie wskazuje na to, by Microsoft zamierzał usunąć którekolwiek z narzędzi poprawiających bezpieczeństwo, opisywane w naszym cyklu, a pochodzące ze starszych edycji systemu – poniżej prezentujemy więc kolejne.

Kontrola aplikacji za pomocą AppLockera

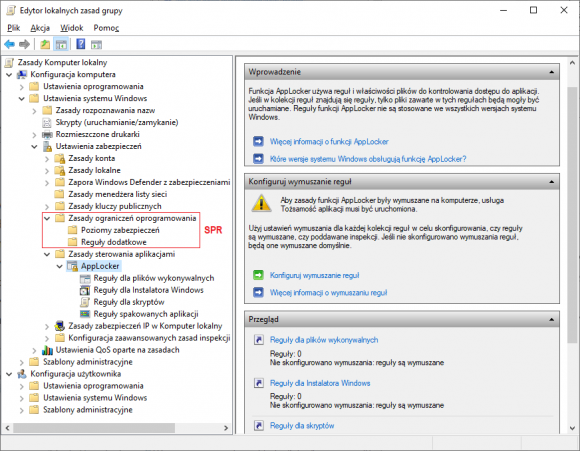

W tworzonym przez Microsoft systemie mamy do dyspozycji dwa zaawansowane narzędzia umożliwiające nakładanie ograniczeń na aplikacje – Software Restriction Policies (SRP) i AppLockera. Pierwsze, trudniejsze w obsłudze, zadebiutowało wraz z Windowsem XP. Drugie, będące jego rozwinięciem, pojawiło się w Windowsie 7. Z obu możemy korzystać za pośrednictwem „Edytora lokalnych zasad grupy”, o którym niejednokrotnie wspominaliśmy w cyklu Podstawy Bezpieczeństwa. Zaczynamy od wciśnięcia na klawiaturze litery R i klawisza z logo Windowsa, w nowo otwartym oknie funkcji „Uruchamianie” wpisujemy gpedit.msc i klikamy „OK” (włączenie edytora w systemie Windows 10 Home wymaga dodatkowych kroków, które pokazaliśmy w poprzednim artykule). Aby dostać się do SPR, idziemy ścieżką „Konfiguracja komputera” » „Ustawienia systemu Windows” » „Ustawienia zabezpieczeń” i wybieramy „Zasady ograniczeń oprogramowania”. Jeśli interesuje nas AppLocker, rozwijamy zamiast tego pozycję „Zasady sterowania aplikacjami”.

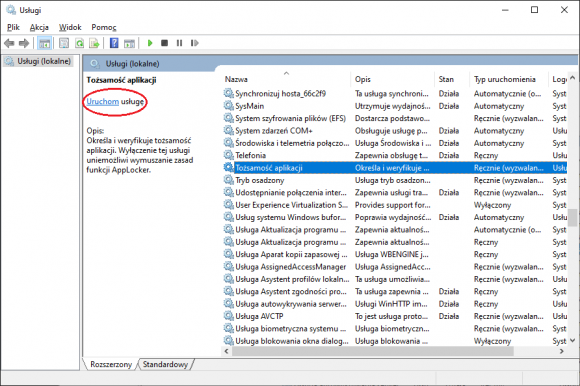

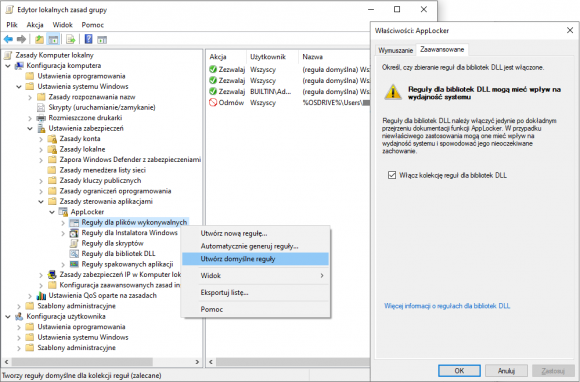

W artykule skupimy się na tym drugim narzędziu jako bardziej przyjaznym dla mniej zaawansowanych użytkowników. Z powyższego zrzutu ekranu możemy się dowiedzieć, że do poprawnej pracy AppLockera wymagane jest włączenie usługi „Tożsamość aplikacji”. Aby to zrobić, korzystamy ponownie z funkcji „Uruchamianie”, wpisując services.msc i klikając „OK”. Na liście dostępnych usług znajdujemy „Tożsamość aplikacji”, którą aktywujemy, korzystając z odpowiedniego linku.

Możemy teraz wrócić do „Edytora lokalnych zasad grupy” i wziąć się do konfiguracji reguł AppLockera. Służą do tego proste w obsłudze kreatory obejmujące reguły dla plików wykonywalnych (takich jak .exe czy .com), instalatorów systemu Windows (.msi i .msp), skryptów (w tym .js, .vbs, .ps1, .cmd i .bat) oraz spakowanych aplikacji. Możemy też wprowadzić ograniczenia dotyczące plików .dll i .ocx – w tym celu klikamy prawym przyciskiem myszy w pozycję „AppLocker”, wybieramy „Właściwości”, przechodzimy do zakładki „Zaawansowane” i zaznaczamy opcję „Włącz kolekcję reguł dla bibliotek DLL”.

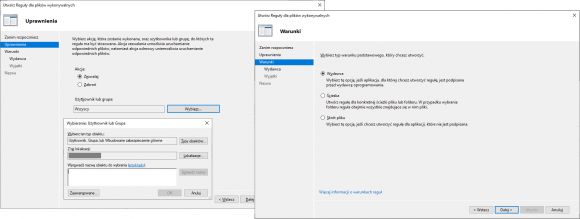

Konfigurację możemy przeprowadzić w sposób bardziej i mniej zautomatyzowany. Najprościej zacząć od stworzenia domyślnych reguł – wystarczy wybrać odpowiednią opcję po kliknięciu prawym przyciskiem myszy w interesującą nas pozycję po rozwinięciu sekcji „AppLocker”. W przypadku plików wykonywalnych administratorzy zyskają w ten sposób możliwość uruchamiania wszystkich aplikacji, a standardowi użytkownicy – tylko tych, które znajdują się w folderach Windows i Program Files (domyślne reguły dla instalatorów, skryptów, bibliotek i spakowanych aplikacji będą się częściowo różnić). Kolejnym krokiem może być dodanie wyjątków do tak powstałych zasad poprzez ich edycję – w tym celu dwukrotnie klikamy w wybraną regułę i w nowo otwartym oknie wprowadzamy potrzebne nam modyfikacje. Możemy np. zezwolić na uruchamianie wszystkich procesów w systemie z wyjątkiem powershell.exe. (dla zainteresowanych – zwykle jest on zlokalizowany pod adresem C:\Windows\System32\WindowsPowerShell\v1.0\). Nic też nie stoi na przeszkodzie, byśmy skorzystali z opcji „Utwórz nową regułę”. W pierwszej kolejności wybieramy akcję „Zezwalaj” albo „Zabroń”, później wskazujemy użytkownika lub grupę, którą obejmie nowa zasada.

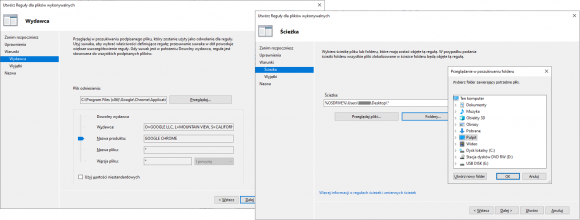

Po kliknięciu w przycisk „Dalej” określamy warunek. Jeśli chcemy się oprzeć na podpisie cyfrowym, zaznaczamy opcję „Wydawca”. W kolejnym kroku – za pomocą przycisku „Przeglądaj” – znajdujemy plik odniesienia i używamy suwaka, aby zdefiniować zakres działania reguły. Możemy np. zezwolić na instalację każdego programu podpisanego przez danego wydawcę albo tylko wskazanych produktów czy nawet określonych ich wersji. Zasady dotyczące aplikacji niepodpisanych tworzymy, wybierając opcję „Skrót pliku”. Istnieje także możliwość stworzenia reguły obejmującej pliki w określonej lokalizacji – w tym celu korzystamy z opcji „Ścieżka”. Możemy w ten sposób np. zablokować uruchamianie aplikacji i skryptów znajdujących się na pulpicie albo w folderach tymczasowych (wyszukujemy C:\Użytkownicy\[nazwa_użytkownika]\AppData\Local\Temp\).

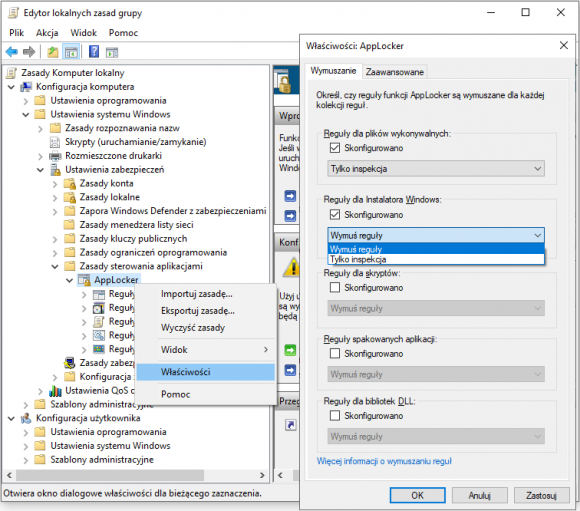

Przed zastosowaniem wprowadzonych zmian warto je przetestować, ponieważ źle skonfigurowane blokowanie może przysporzyć nam sporo kłopotów. Klikamy w tym celu prawym przyciskiem myszy w pozycję „AppLocker” i wybieramy „Właściwości”. Na karcie „Wymuszanie” zaznaczamy pole „Skonfigurowano” przy grupie reguł, którą chcemy skontrolować, następnie ustawiamy „Tylko inspekcja”, potwierdzając swój wybór przyciskiem „Zastosuj”. W trybie audytu nic nie będzie blokowane, ale informacje o działaniu utworzonych przez nas zasad zostaną zapisane w dzienniku systemowym. Aby je przejrzeć, otwieramy menu „Start” i zaczynamy wpisywać słowo „podgląd”. Wśród wyników wyszukiwania powinniśmy zobaczyć „Podgląd zdarzeń”. Po jego uruchomieniu idziemy ścieżką „Dzienniki aplikacji i usług” » „Microsoft” » „Windows” » „AppLocker” i znajdujemy interesujące nas logi. Otwarcie pliku, który w normalnych warunkach powinien zostać zablokowany, będzie skutkować pojawieniem się w logach stosownego ostrzeżenia.

Jeśli utworzone przez nas zasady działają zgodnie z oczekiwaniami, możemy włączyć blokadę, korzystając z opcji „Wymuś reguły”. Eksperci zalecają, by w pracy z AppLockerem bazować na czarnych bądź białych listach i definiować jedynie odstępstwa.

Jest to prawdopodobnie ostatni artykuł odnoszący się bezpośrednio do bezpieczeństwa Windowsa, w kolejnych przyjrzymy się m.in. ustawieniom Androida. Zanim to jednak zrobimy, podzielcie się z nami w komentarzach swoimi wrażeniami na temat nowo wydanej „jedenastki”. Planujecie przesiadkę, a może już ją zrobiliście? Jakie zauważacie plusy i minusy? Chętnie zapoznamy się z Waszym zdaniem.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

> według strony producenta „dziesiątka” będzie wspierana prawdopodobnie tylko do 14 października 2025 r

Gdy w 2015 wyszedł Win10, to można go było odpalić na 8-letnim i starszym sprzęcie, o ile dla komfortu zamontowało się SSD. A Windows 11? Nie starszy niż 3-4 letni, chyba że po modach, ale wtedy bez gwarancji. Czemu tak? Eh…

Money makes all world go round? Bob Foss, Cabaret, 1972

a wywiad z Bilem G. słyszałeś… On dobrze powiedział (na co warto zwrócić szczególną uwagę), że polityka MS jest taka że piszą soft a to SPRZĘT trzeba dostosować pod Windows, nie na odwrót. Czasy optymalnego pisania kodu skończyły się ponad 20 lat temu. Ponadto w sieci można posłuchać dlaczego MS nie chce iść w optymalizacje swoich produktów (tldr. bo Windows do tej pory ma nieoptymalny kod z lat 90 i nie opłaca się go przepisywać na nowy).

Hmm na potrzeby W11 wg MS mam już za stary sprzęt a i tak można go było zainstalować przez podmianę pliku w instalce W10 z instalki W11…Jak to się ma teraz do bezpieczeństwa? Nie posiadam ani TPM ani secure boot.

Ale zaraz, Windows 11 da sie zainstalowac na kazdym sprzecie. Wystarczy poszukac w sieci a pomyslow i sposobow jest conajamniej kilka.

Dism, regedit patch, czy jakies pomocne .exe

Co do wydajnosci na starym sprzecie to pamietam jak wszyscy z przerazeniem wyczekiwali Win10 bo niby takie ma wymogi. A okazalo sie ze niejednokrotnie czysta instalka dzialala lepiej na starym kompie niz Win7. Potem doszly patche, aktualizacje itd i dzialac przestalo ale to inna historia.

Moze Win11 nie bedzie taki straszny.

Tylko kto by chcial sie na takie cos przesiadac skoro mamy tyle roznych kolorow Linuxa do wyboru. Swiat bylby lepszy bez Windowsa :)

Win11 będzie jednym wielkim korporacyjnym backdoorem. Trendy idą w tym kierunku, że nie jesteś posiadaczem już systemu, tylko jego najemcą. Dosyć już się namęczyłem, by dostosować Win10 do swoich potrzeb, więc Win 11 podziękujemy.