Osoby wystawiające oferty sprzedaży samochodów w serwisie OTOMOTO.PL są przedmiotem fali ataków zdeterminowanych przestępców. Ogłoszeniodawcy po wystawieniu oferty otrzymują SMS-a. Jeśli ktoś uwierzy w otrzymaną wiadomość, to może stracić wszystkie swoje oszczędności.

Ataki oparte o fałszywe panele szybkich płatności obserwujemy już od ponad dwóch lat, jednak ostatnie tygodnie to niezwykły wzrost ich intensywności. Jednym z najczęściej używanych obecnie scenariuszy to – oprócz dopłaty za przesyłkę DHL – dopłata za ogłoszenie w serwisie OTOMOTO.PL.

Jak działają przestępcy

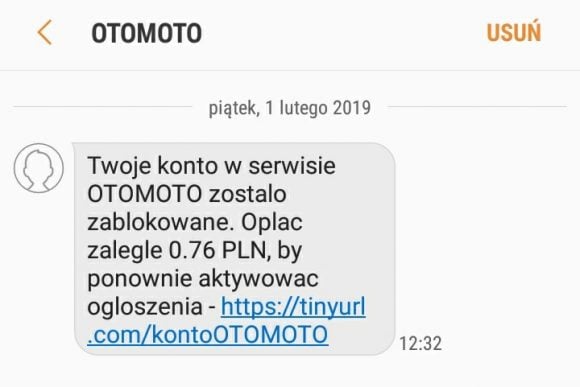

Schemat działania oszustów nie jest wyrafinowany, lecz jest bardzo skuteczny, ponieważ nawiązuje do faktycznie przeprowadzanych przez ofiarę operacji. Zaczyna się od chęci sprzedaży samochodu, która prędzej czy później sporą część sprzedających zaprowadzi do serwisu OTOMOTO.PL. Tam wystawiają ogłoszenie, za które płacą kilkadziesiąt złotych. Kilka godzin później otrzymują SMS-a, takiego jak poniżej.

Nadawcą jest „OTOMOTO” (ponieważ w SMS-ach, tak samo jak w e-mailach, można wpisać dowolną nazwę nadawcy), a wiadomość prosi o opłatę w symbolicznej kwocie – zaledwie 76 groszy, by aktywować ogłoszenie. W tym akurat przypadku link prowadził do adresu:

https://dhl24.ml/5s55/1/payment.php?p=0.76

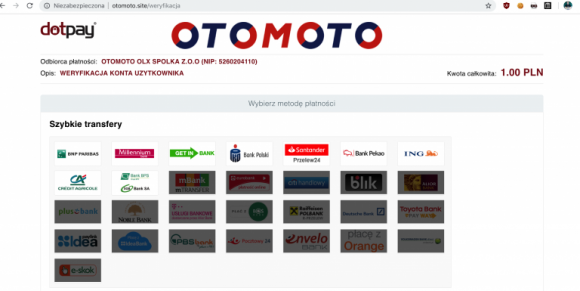

gdzie na ofiarę czekał fałszywy panel płatności, podobny do tego:

Poniżej znajdziecie nasz opis, jak dokładnie działa to oszustwo, a oto lista domen zgłoszonych nam do tej pory przez Czytelników, wykorzystywanych w wariancie ataku dedykowanego klientom OTOMOTO.PL:

otomoto.pw otomoto.site p-otomoto.com p-otomoto.pl p-otomoto.online m-otomoto.com otomoto-pay.com otomoto-platnosc.com platnosc-otomoto.com platnosc-otomoto.pl pay-otomoto.com weryfikacja-otomoto.com

Podsyłajcie kolejne – na pewno się przydadzą.

Jak to działa

W jaki sposób ofiary tracą wszystkie swoje pieniądze? Mechanizm jest prosty i odbywa się w kilku krokach.

- Ofiara ląduje na fałszywej stronie pośrednika płatności. Dróg do wyboru, jak widzicie, jest wiele.

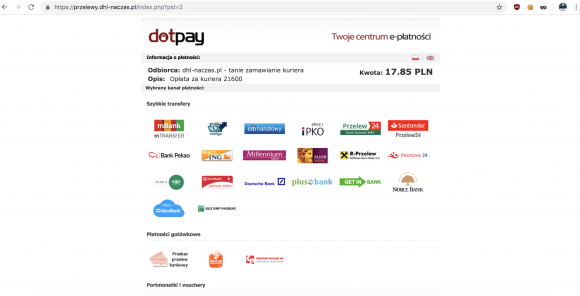

2. Ofiara nie zwraca uwagi na to, że nie jest na prawdziwej stronie Dotpaya i inicjuje proces płatności. Wybiera jeden z banków. Ofiara nie zwraca uwagi, że nie jest na stronie banku i podaje swój login.

3. Następnie podaje swoje hasło. Przestępcy omijają hasło maskowalne, wyświetlając całą maskę. Ofiara się cieszy, że nie musi w końcu liczyć literek swojego skomplikowanego hasła.

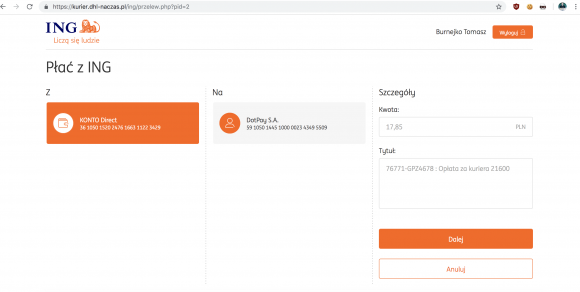

4. Przestępcy biorą login i hasło ofiary i logują się do prawdziwego banku, gdzie definiują przelew zaufany. Ofiara czeka.

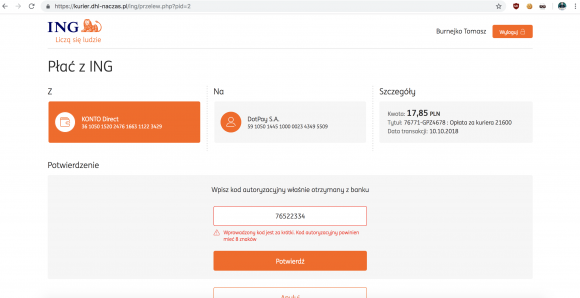

5. Gdy przelew jest zdefiniowany, ofiara lada moment dostanie wiadomość SMS z kodem jednorazowym. Trzeba przygotować jego wyłudzenie. Ofiara dostaje ekran łudząco podobny do systemu bankowego.

Wszystkie szczegóły płatności – oprócz numeru rachunku ofiary – się zgadzają. Ale kto sprawdza swój numer rachunku na stronie banku…

6. Ofiara jest proszona o podanie kodu jednorazowego, który właśnie przyszedł w SMS-ie.

7. Ofiara się myli, więc otrzymuje komunikat o błędzie. Następnym razem wpisuje kod prawidłowo.

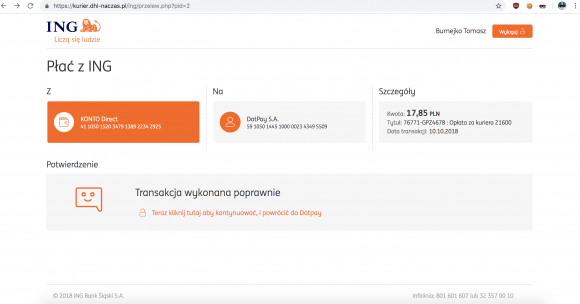

8. Proces zakończony prawidłowo, ofiara autoryzowała przelew zaufany, którym za chwilę z jej rachunku zostaną wyprowadzone wszystkie zgromadzone tam środki. Gdyby wykonanie przelewu wymagało np. zmiany limitów transakcji, ofiara zostanie poproszona o kod SMS ponownie, pod pretekstem błędu w poprzedniej próbie.

Jak rozpoznać atak przestępców

Ofiara ma dwukrotnie szansę zauważyć, że coś jest nie tak. Po pierwsze, jeśli strona twierdzi, że to Dotpay, to prawidłowy adres strony to dotpay.pl. Po drugie, każde logowanie na stronie banku powinno być poprzedzone weryfikacją, że jest to faktycznie strona banku. Poniżej przedstawiamy trzy scenariusze powodujące, że ludzie padają ofiarami przestępców:

- Niestety sprawdzanie adresu odwiedzanej strony nie jest regułą. Część użytkowników nie patrzy w ogóle na adresy stron, które odwiedza, nawet gdy płaci przez internet.

- Na urządzeniach mobilnych często adres jest mniej widoczny i łatwiej, niż na komputerze, nie zwrócić uwagi na nieprawidłową zawartość tego pola.

- Czasem bywa tak, jak opisał jeden z Czytelników, który padł ofiarą ataku: „Niby wiem, jak wyglądają te ataki, ale akurat byłem lekko wypity i nie zwróciłem uwagi”. Morał – piłeś, nie klikaj.

Pokazujemy te ataki

Podczas naszych szkoleń dla pracowników sporo czasu poświęcamy oszustwom opartym o fałszywe panele płatności. Pokazujemy 10 różnych scenariuszy, za pomocą których przestępcy namawiają swoje ofiary do wejścia na fałszywe witryny i uiszczenia płatności. Jeśli szkolimy pracowników działów zwalczania nadużyć w bankach, pokazujemy także mechanizmy działania oszustwa „od zaplecza”. Nie da się ukryć, że to obecnie najbardziej kreatywny i jednocześnie jeden z najskuteczniejszych ataków na klientów polskich banków.

Nasze inne artykuły poświęcone innym scenariuszom tych samych ataków:

Uwaga na nowy sprytny atak na internautów i ich konta bankowe

Nowy atak na konta bankowe, czyli czemu wszyscy oszukują na Dotpaya

Jak bank uchronił klientkę przed nią samą oraz przed przestępcami

Uwaga na oszustów, którzy grasują na OLX, „wysyłają DHL-em” i każą płacić przez Dotpaya

Uwaga na sklep MojeKlocki.com i nietypową sztuczkę przestępców

Uwaga rodzice kupujący klocki Lego – przestępcy czyhają na Wasze konta bankowe

Uwaga na fałszywy sklep Pole Henny – oszuści modyfikują swój schemat ataku

Uwaga na dużą falę ataków udających pośredników szybkich płatności

Komentarze

kurwa adam odjeb sie od tych domen

Może czas na emeryturę? A może już za późno?

Moze jednak czas na twoja emeryture,hakerze?

Idź na współpracę, ja kiedyś też policjantom zaufałem, no i chyba możliwie najlepiej wybrałem!

Ciekawe, czy ktoś w czynie społecznym shakuje te strony?

Widze, ze pierdolowatosc jest strategia. Najpoerw ktos nie ogarnia swojego konta na otomoto. Np bo jak opublikowal ogloszenie to jaka ma byc dodatkowa płatność do wykonania. A później desperacja zeby oplacic poprzez logowanie do banku? Nie ma płatności kartą to zignorowac.

Zalogować się do otomoto i sprawdzić.

A najlepiej to plac tez Smsy. Nie jest to bezpieczna metoda komunikacji ani też bezpieczne środowisko jako 2FA.

dodaj dzisiejsze sprzed kilku godzin:

eplatnosc[.]com

otomoto.eplatnosc[.]com

Nie żałujmy frajerów, bo z czegoś trzeba żyć.

Największym frajerem jest ten co uważa innych za frajerów.

Nazwisko wyswietlane na stronie „banku” tez jest poprawne? Skąd?

Wcześniej użytkownik wypełnia np. formularz dostawy, albo podaje na stronie „pośrednika płatności”… Wystarczy.

Sprytne i dopracowane.

Też mam częsty problem jak jestem wypity to na 2 dzien musze sprawdzac gdzie wchodzilem gdzie sie logowalem itd… ;)

Znow te sam schemat pod lemingi. Nic nowego. Czy to OLX, czy FB – zawsze to samo i zawsze tak samo.

Dzisiaj dostałem kolejny chyba 4 tym razem z otomoto.przelewy24.online

To może podeślij screeny? :)

Operator SMSów nie może być pociągnięty do odpowiedzialności?

Hosting powinien natychmiastowo wyłączyć domenę na żądanie policji.

Spójrzmy na skalę porównawczą. Skoro policja może zatrzymywać ludzi do aresztu na czas wyjaśnienia sprawy, co jest ujmą w stronę uczciwych, niesprawiedliwie zatrzymanych, to tym bardziej taka błaha sprawa jak „areszt” domeny powinien być w mocy policji w razie jakiegokolwiek podejrzenia popełnienia przestępstwa.

przecież tak się dzieje dlatego w tym artykule masz 20 różnych domen i w każdym kolejnym artykułe następne dwadzieścia

Szczególnie nazwa.pl tutaj szybko reaguje. (UWAGA! IRONIA)

taki duży dostawca komercyjny, płacący łapówki, mający układy jest wyjęty spod prawa

każdy wie że te wszystkie Comarche, Asseco, Home i Nazwy były zakładane przez ludzi służb w latach 90.

e-platnosc.com

otomoto.platnosci.site

A kto korzysta w ogolę z pay by link? W necie płaci się tylko kartą, BLIK lub Google/Apple Pay.

Żadna inna opcja nie wchodzi w grę.

xDDD lubię to

Dzisiaj ja dostalem – dokladnie takiego sms’a.

Przestroga.

Mam aktywne, opłacone ogłoszenie na otomoto.

Dostałem takiego SMSa :

„Twoje ogloszenie motoryzacyjne nie sa juz widoczne.

Wymagana doplata do konta 2.02 zl, odblokowanie ogloszen online:

https://transferujemy.online/?amsFYP„

Dostałem tą samą wiadomość.