Mobilne

Archiwum

- lipiec 2024

- czerwiec 2024

- maj 2024

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

20.02.2024

Jak Pegasus sprytnie wykradał MMS-em markę i model telefonu10

Pegasus nie bez powodu nazywany jest wyrafinowaną cyberbronią i kosztuje miliony dolarów. Jego twórcy włożyli sporo wysiłku w zapewnienie, że będzie skuteczny i stosowali wiele sprytnych sztuczek podczas infekcji. Oto...

-

02.07.2020

Policja zhakowała „bezpieczne telefony” przestępców – efektem setki zatrzymań52

Nie można znać się na wszystkim. Na przykład dilerzy i przemytnicy narkotyków nie znają się na bezpieczeństwie IT. Kupują więc gotowe "bezpieczne telefony", wierząc, że są bezpieczne. Ale ich producent...

-

23.04.2020

Uwaga na ataki na użytkowników polskich dostawców poczty: WP, Interia, Onet32

Obserwujemy masowe ataki na klientów polskich serwisów dostarczających usługę poczty elektronicznej. Choć scenariusz nie jest wyrafinowany, to znamy już ofiary - a kradzież z konta boli dość mocno. Warto ostrzec...

-

03.04.2020

Pułapki wideokonferencji, czyli czy Zoom jest taki zły jak go malują19

Ostatnio Zoom znalazł się w centrum uwagi. Nagle miliony ludzi na całym świecie zaczęły z niego intensywnie korzystać, a badacze zaczęli wykrywać różne, mniejsze lub większe podatności. Nie tylko badacze...

-

30.08.2019

Masowy atak na użytkowników iPhone’ów przez dwa lata infekował urządzenia48

Mit iPhone'a jako urządzenia znacznie bezpieczniejszego i odporniejszego na ataki właśnie poważnie się zachwiał. Zespół Google Project Zero opisał serię ataków na użytkowników iPhone'ów, w których urządzenia były masowo infekowane...

-

04.04.2019

O tym, jak ofiara morderstwa sama wezwała pomoc i nie umarła, choć właściwie mogłaby24

Historia, jakich wiele – ona pijana i z pretensjami, on bierny i znudzony. Kłócili się o pieniądze i sprawy rodzinne. Po wielokrotnych krzykach ona – miast chwycić za nóż lub...

-

04.02.2019

Jak rosyjskie wojsko egzekwuje procedury bezpieczeństwa informacji34

Często firmy lub organizacje tworzą dobre procedury bezpieczeństwa, lecz potem ich nie wdrażają. Jest jednak pewna organizacja, która ze swej natury z wdrażaniem procedur może sobie dość skutecznie poradzić -...

-

08.01.2019

Dane geolokalizacyjne to prawdziwa żyła złota dla firm z różnych branż22

Producenci oprogramowania gromadzą dane geolokalizacyjne użytkowników dzięki zainstalowanym na smartfonach aplikacjom, nawet nie pytając ich o zgodę. Te dane to prawdziwa żyła złota, z której korzystają później zarówno reklamodawcy, jak...

-

04.12.2018

Dalibyście się zaczipować? To podobno coraz popularniejsze57

Zarządzanie inteligentnym domem za pomocą myśli, przelew na pstryknięcie palcami, hasła dostępu do wszelkich aplikacji i korzystanie z internetu bez włączania komputera. A wszystko to za pomocą jednego czipa. Pod...

-

26.11.2018

Zapłacisz kartą na cudzym smartfonie? Analiza terminali na telefonie17

Pod względem technicznym smartfon spełnia wszystkie wymagania, by móc realizować funkcjonalność terminala płatniczego (mPOS – Mobile Point-of-Sale). Posiada wszystkie niezbędne interfejsy komunikacyjne, wystarczy użyć specjalnej aplikacji. Czytaj dalej »

-

21.10.2018

[AKTUALIZACJA] Ktoś podłożył nadajniki GPS w samochodach-zabawkach uczestnikom nocnych wyścigów73

Na forum miłośników nocnych spotkań właścicieli szybkich samochodów pojawiła się informacja o samochodzikach - zabawkach, rozdawanych tej nocy uczestnikom imprezy, wyposażonych w odbiorniki GPS i moduły GSM. Wyglądają wiarygodnie. Czytaj...

-

18.09.2018

Zaawansowany system podsłuchowy wykryty na telefonach w polskich sieciach47

Bogate rządy mogą kupić gotowe narzędzia umożliwiające szpiegowanie podejrzanych obywateli, nawet jeśli ci korzystają z najnowszych iPhone'ów. Badacze odkryli, że także w Polsce działa jedno z najbardziej znanych narzędzi tego...

-

12.09.2018

Błędy w platformach billingowych pre-paid polskich operatorów komórkowych41

Naliczanie opłat za usługi telefoniczne to skomplikowana sprawa. Nasz nowy autor, Sopel, zabierze Was w świat platform przedpłaconych (pre-paid) i pokaże różne, starsze i nowsze sztuczki, dzięki którym m.in. rachunki...

-

06.09.2018

Kilkudziesięciu klientów sieci komórkowej okradzionych przez hasło 123414

Pewnie wszyscy wiecie, że hasło "1234" nie jest najlepszym pomysłem i nigdy nigdzie go nie ustawiacie. Może się tak jednak zdarzyć, że ktoś ustawi je za Was, w usłudze, o...

-

05.09.2018

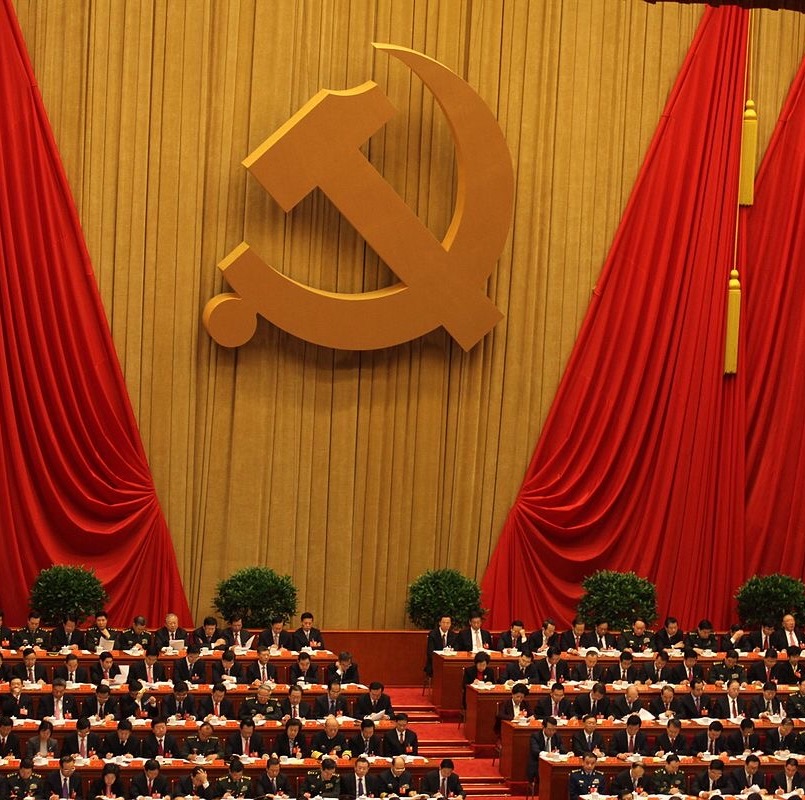

Jak chińskie smartfony podsłuchują swoich użytkowników39

Dowodów na to, że chińskie telefony podsłuchują nas na zlecenie władz w Pekinie, oficjalnie nigdy nie przedstawiono. Niektóre przypadki prób naruszenia prywatności dają jednak sporo do myślenia. Czytaj dalej »

-

26.08.2018

Uwaga na nieustające ataki na klientów BZ WBK w sklepie Google Play23

Od 27 dni trwają regularne ataki na klientów Banku Zachodniego WBK. W sklepie Google Play publikowane są aplikacje podszywające się pod program do obsługi mobilnej bankowości elektronicznej BZWBK24 mobile. Niestety ofiar...

-

14.08.2018

Wykrywanie fałszywych stacji bazowych za pomocą własnego telefonu29

Jedną z zaawansowanych (choć coraz dostępniejszych) technik podsłuchu komórek są fałszywe stacje bazowe, tak zwane IMSI Catchery czy też w slangu polskich służb "testery" i "jaskółki". Czy da się je...

-

28.07.2018

Historia o tym, jak zegarek uratował życie i rozwiązał sprawę morderstwa9

Jestem watch, smartwatch. Pokaż mi swoje dane zapisane w zegarku, a powiem Ci, kim jesteś. Będzie to historia o smartwatchu, życiu i morderstwie. Popełniłeś przestępstwo? Odpowiedź zapisana jest w zegarku....

-

27.07.2018

WPA3 – poprawa bezpieczeństwa i reputacji sieci bezprzewodowych12

Jeszcze niedawno użytkownicy cieszyli się otwartymi, dostępnymi i darmowymi sieciami bezprzewodowymi. Ostatnie lata zmieniły jednak postrzeganie sieci Wi-Fi, pokazując ich niebezpieczeństwa. Rozwiązaniem problemu ma być WPA3. Czytaj dalej »

-

10.07.2018

Jak (i dlaczego) Stany Zjednoczone wyłączyły na wiele dni chińskie fabryki ZTE16

Czy można produkować telefony komórkowe, nie mając dostępu do układów scalonych i oprogramowania tworzonych w USA? Pewnie nie jest to proste zadanie, o czym niedawno boleśnie przekonała się firma ZTE....

-

03.07.2018

Uwaga na nowy atak na konta bankowe polskich internautów „na copywritera”25

Przestępcy atakujący Wasze konta bankowe nie ustają w wysiłkach. Tym razem wzięli na celownik osoby szukające pracy w serwisie OLX i wymyślili, w jaki sposób zainfekować ich telefony złośliwym oprogramowaniem....

-

23.06.2018

Wiemy, jak prawdopodobnie hakowano bez ograniczeń kody PIN iPhone’ów9

Od kilku miesięcy na rynku dostępne są technologie umożliwiające odgadywanie kodów PIN iPhone'ów z ominięciem wszystkich systemowych ograniczeń. Właśnie opublikowano informacje o tym, na czym polega sztuczka. Czytaj dalej »

-

11.06.2018

Signal – kiedy okazuje się, że znikające wiadomości nie zawsze znikają23

Od czasu rewelacji Snowdena trwa wielki boom na bezpieczne komunikatory. Kilka z nich zyskało sporą popularność, ale jak pokazują problemy jednego z nich, nawet te dobre mogą nie ustrzec się...

-

10.05.2018

Portfel w jabłku – analiza bezpieczeństwa Apple Pay w polskim systemie płatności27

Czekaliście, czekaliście i się doczekaliście. Polscy użytkownicy telefonów Apple mogą poczuć się docenieni. Usługi płatności telefonem Apple Pay będą wkrótce dostępne na naszym rynku. Czytaj dalej »

-

25.04.2018

Jak wkrótce zapomnimy o hasłach – tym razem naprawdę i na dobre62

Wyobraź sobie, że nie musisz już znać na pamięć swoich haseł do wszystkich 115 sklepów internetowych, 4 systemów pocztowych i wielu innych stron internetowych. Kusząca i coraz bardziej realna perspektywa....